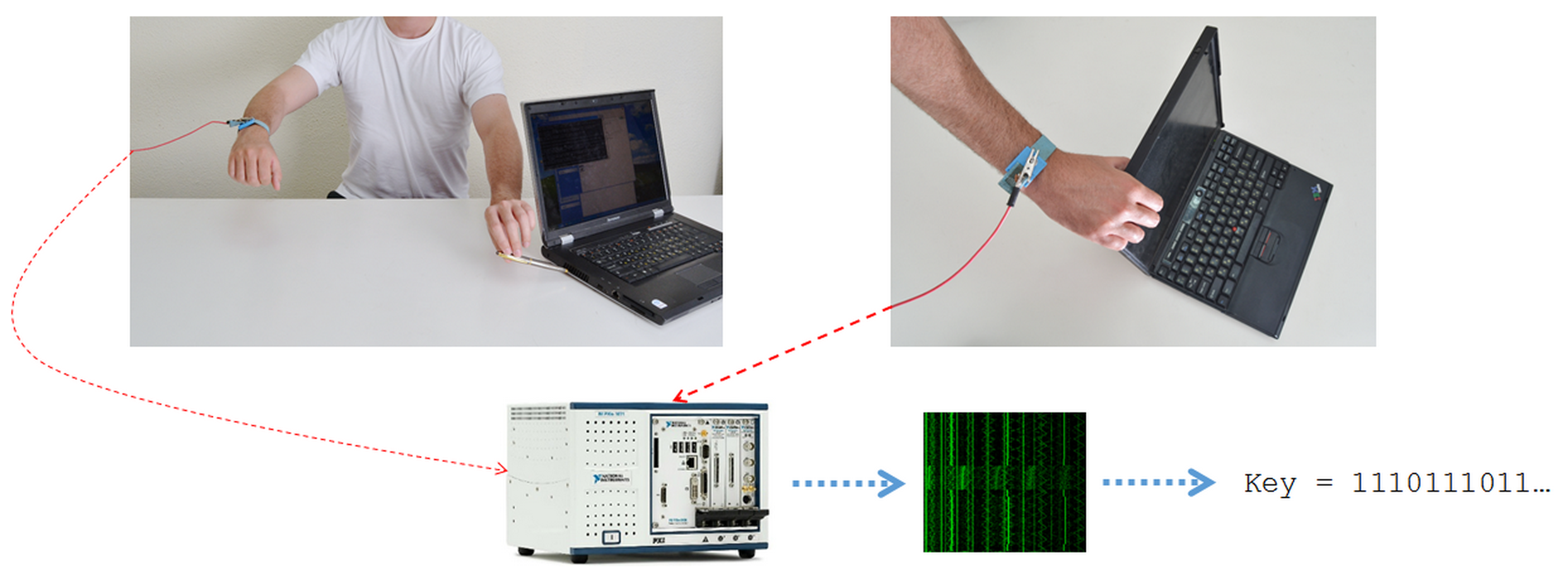

Des chercheurs de l’Université de Tel-Aviv voulaient prouver qu’il était théoriquement possible de voler des clés de (dé)chiffrement, rien qu’en touchant un ordinateur. Comme dans de nombreuses expériences : le procédé est extrêmement simple, c’est la puissance de l’algorithme qui fait tout le travail. L’attaquant doit simplement toucher le chassis ou n’importe quelle partie en métal (cela ne marche pas avec du plastique) de l’ordinateur pendant quelques secondes, cela fonctionne aussi avec les bouts de cables USB, VGA et ethernet. Le potentiel électrique est enregistré par un bracelet puis ‘déchiffré’ par l’algorythme de la machine de l’attaquant, capable de différencier les bits 0 et 1.

Bien entendu cette attaque est complètement théorique puisqu’elle suppose que l’attaquant ait accès à cette technologie, ait un accès physique à l’ordinateur de la cible et que la cible soit en train de déchiffrer à ce moment précis… Lors de leur expérience, les chercheurs se sont attaqués à des clés GnuPG que l’algorythme a pu différencier et ré-assembler. Les chercheurs estiment que les conditions de laboratoire peuvent être facilement miniaturisées dans un smartphone pour rendre l’attaquant autonome. Le but de l’étude était de prouver que la tendance actuelle était d’augmenter la sécurité logicielle mais que la sécurité matérielle était encore très négligée.

Les chercheurs proposent quelques contre-mesures pour les attaques matérielles en général : les cages de faraday (des pièces entières en cage de faraday), des machines isolées électriquement et des découpleurs photo-électriques et des connexions par fibre optique (contre les attaques « sur cable »).

Résumé de l’attaque