Un ‘rootkit’, est un type de virus qui résiste à la réinstallation du système, au formatage ou même au changement de disque dur. Pour faire cela, le rootkit s’installe directement dans le BIOS de la machine (le BIOS, dans le cas des ordinateurs récents s’appelle ‘UEFI’). On sait que Hacking Team utilisait un rootkit pour s’assurer de la persistance de son virus RCS. Ainsi, même en réinstallant le système ou en changeant de disque dur, RCS poursuivait son activité.

Le rootkit de Hacking Team fonctionnait sur les UEFI de marques Insyde et AMI (American Megatrends Inc.) Pour connaître la marque de votre BIOS/UEFI, ouvrez le panneaux ‘Informations Système’ de Windows.

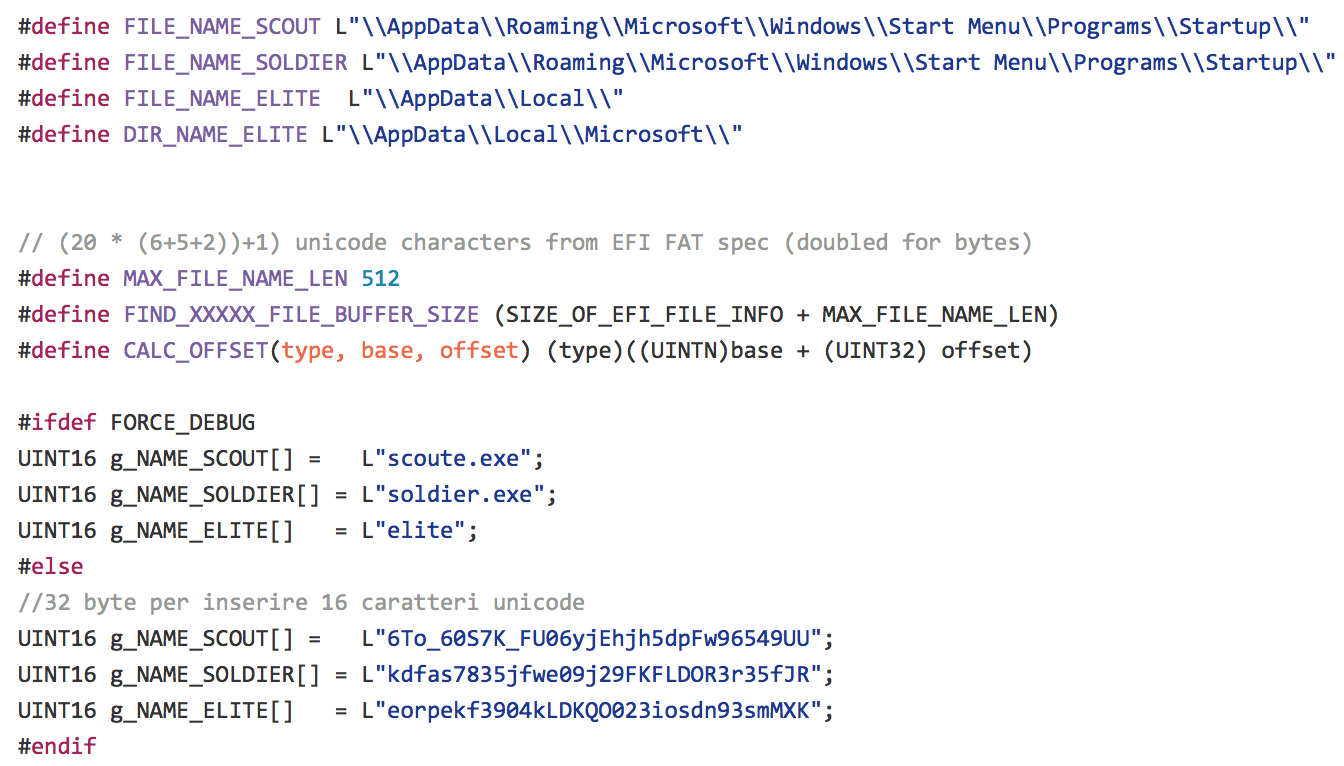

Le rootkit de Hacking Team doit à priori être installé directement sur la machine. La police doit donc avoir un accès physique à l’ordinateur, mais il n’est pas impossible qu’une installation à distance puisse exister. Le rootkit est téléchargé depuis une clé USB et installe trois modules dans le BIOS. Ntfs.mod donne au rootkit la possibilité de lire/écrire sur un disque dur formaté en NTFS. Rkloader.mod détecte l’évenement de démarrage de l’ordinateur pour lancer le 3e module, dropper.mod, qui contient les agents malicieux. Ces deux agents sont scout.exe et soldier.exe.

A chaque fois que l’ordinateur est redémarré, le rootkit vérifie donc que l’agent scout.exe est installé dans le répertoire /user/appdata/roaming/microsoft/windows/start menu/programs/startup/[suite de caractères]/. Deux autres agents assistent scout, soldier.exe et scoute.exe. Vous pouvez éventuellement rechercher dans votre ordinateur après ces fichiers. Notez que si vous les trouvez, vous êtes infectés, mais que si vous ne les trouvez pas, vous n’êtes pas tiré d’affaire.

La grande question est donc la suivante : comment se protéger de telles attaques ? Les rootkits sont particulièrement terrifiants puisqu’ils résistent aux formatages, réinstallations, changements de disques durs. Dans le cas de Hacking Team, quelques ‘petits’ gestes peuvent donner du fil à retordre aux espions :

- Mettre à jour son BIOS/UEFI. Ceci est une manœuvre difficile et dangereuse. Adressez vous à quelqu’un qui s’y connait. La mise à jour permettra de patcher le BIOS contre les dernières failles de sécurité découvertes.

- Activer la fonction SecureFlash.

- Protéger le BIOS/UEFI par un mot de passe (si vous vous êtes toujours demandé à quoi ça pouvait bien servir, voilà).

Enfin, hormis ce rootkit, les révélations de la fuite de Hacking Team ont permis de découvrir trois failles critiques dans Adobe Flash. Vu que ce logiciel est de moins en moins utilisé aujourd’hui (la plupart des sites de vidéo n’en ont plus besoin), il devrait être désactivé et désinstallé.

L’installation des agents Scout et Soldier.