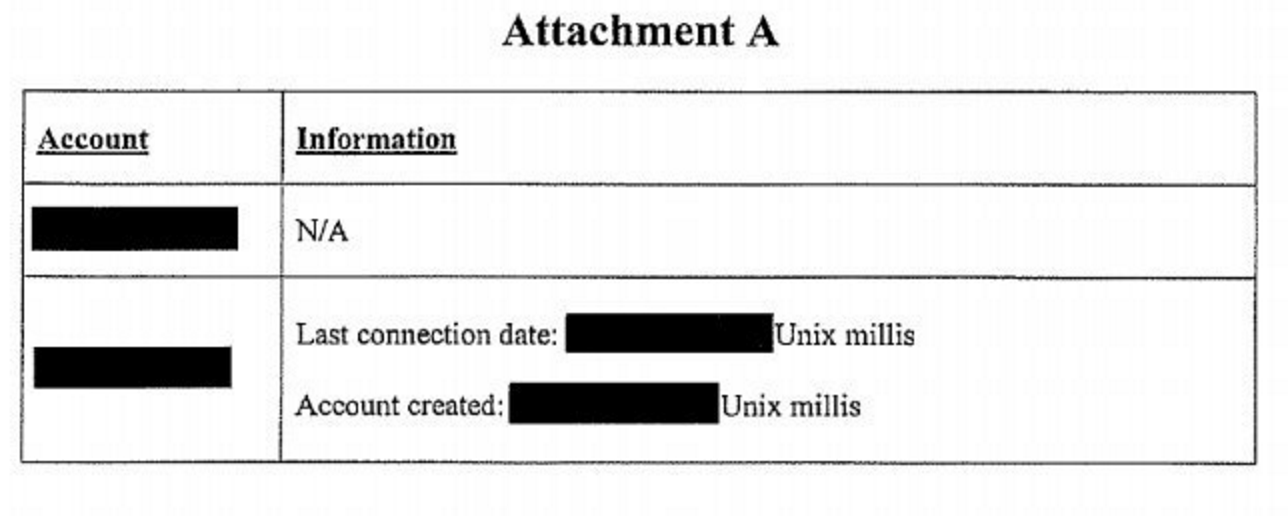

L’application de messagerie chiffrée « Signal » (Android, iOS, Chrome) est de plus en plus populaire à travers le monde. Signal vient récemment de communiquer sur une requête de justice en lien avec un procès ayant eu lieu durant la première moitié de l’année 2016 au Grand Jury en Virginie Orientale. La requête commandait à Open Whispers Systems (les développeurs de Signal) de livrer les informations qu’ils avaient en leur possession sur deux prétendus utilisateurs de Signal. Les seules données disponibles sont deux dates au format Unix: la date de création du compte et la date de la dernière connexion, ainsi que l’adhésion ou non d’un numéro de téléphone à Signal (en l’occurrence, l’un des deux numéros demandés ne correspondait à aucune donnée Signal). Aucune autre donnée n’est à disposition des développeurs, et donc de la justice. Les données qui ne sont pas disponibles incluent: les contacts de la cible, les hashes des contacts, n’importe quelle autre info sur les contacts, le nombre de groupes dont fait partie la cible, l’appartenance à un groupe en particulier, la liste des membres de ce groupe. Et bien entendu, le contenu des messages en eux-mêmes.

C’est la première fois qu’une telle requête est imposée à Signal, elle était à l’origine assortie d’une interdiction de communiquer à ce sujet mais Signal s’est fait représenter par l’ACLU (American Civil Liberties Union) pour obtenir ce droit. La requête est documentée de façon exhaustive (toutes les correspondances sont publiées) sur la page whispersystems.org/bigbrother/, les futures requêtes seront documentées au même endroit.

Les données Signal auxquelles la justice peut accéder

Les données Signal auxquelles la justice peut accéder

Les données Signal auxquelles la justice peut accéder