Quand un utilisateur de Tor s’y connecte, des couches de cryptage s’ajoutent au message. Ce dernier passe par plusieurs serveurs intermédiaires avant d’arriver à sa destination finale. La force du réseau anonyme Tor s’appuie sur des relais dont environ le quart constitue des relais de sortie. Ce sont eux qui font le pont entre le réseau et le reste d’Internet. On savait déjà que ces relais de sortie pouvaient être manipulés de sorte que le contenu envoyé par les utilisateurs de Tor ne soit plus anonyme. Or, une nouvelle faille vient s’ajouter à celle-ci.

D’autres types de relais-espions viennent d’être dévoilés par une nouvelle étude de l’Université Northeastern. Ces relais modifiés permettent à ceux qui sont derrière de trouver les adresses de sites qui sont supposés être secrets sur le deep web, qui regroupe les sites accessibles mais non indexés et auquel on accède via un réseau comme Tor. Les chercheurs ont créé 4500 adresses cachées en 72 jours en passant par Tor. Ils n’ont jamais parlé de ces sites nulle part et ceux-ci ne contenaient rien d’intéressant. Si ces adresses établissaient des connexions, c’était parce qu’un système espionnait le circuit qui passait par le réseau Tor. Au moins 110 de ces relais-espions ont tenté d’en savoir plus sur les adresses secrètes, les services qu’elles pouvaient fournir ou leur créateurs. Ce type d’attaque avait déjà été envisagé par les administrateurs de Tor qui travaillaient à restructurer leur système de services cachés.

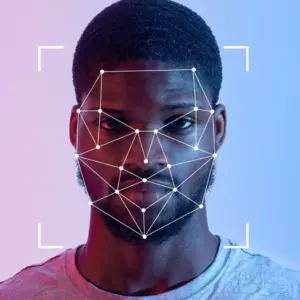

This, Jen, is the internet