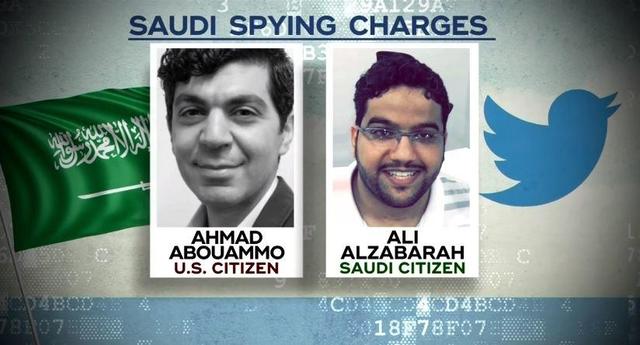

Il y a quelques jours, nous avons relayé le fait que Protonmail avait fournit des informations à la police française via une demande Europol vers la Suisse, dans le cadre d’une enquête contre les occupant·e·s d’un bâtiment de la place Sainte Marthe, militant·e·s pour le climat. Les adresses IP n’étant effectivement pas enregistrées par défaut par Protonmail, la société a activé l’enregistrement d’IP pour l’adresse e-mail visée par le mandat.

Protonmail a depuis réagi à l’information en déclarant avoir agit dans le cadre de ses obligations vis à vis de la loi suisse et de ses propres conditions d’utilisation, qui précisent que les IP ne sont pas enregistrées « par défaut » mais qu’elles peuvent être enregistrées pour des adresses spécifiquement visées par une requête légale. Protonmail suggère à ses utilisateurs et utilisatrices qui auraient des besoins « spécifiques » en matière de vie privée d’utiliser le site .onion, accessible uniquement via TOR. Il est toutefois toujours impossible d’ouvrir un nouveau compte sans devoir fournir un numéro de téléphone ou de carte de crédit.

Les protocoles e-mail sont réputés pour être des technologies fondamentalement difficiles à sécuriser. Auparavant, la seule façon de garantir le chiffrement de ses e-mails était d’utiliser le logiciel OpenPGP, mais là encore avec une immense faille puisque la plupart des méta-données (émetteur, destinataire, sujet, date et heure) sont très difficiles ou impossibles à chiffrer, dû au fonctionnement même des e-mails. En plus de ça, OpenPGP est difficile à utiliser, et encore plus à utiliser collectivement avec des personnes aux compétences informatiques variables. L’arrivée de fournisseurs d’e-mails chiffrés associatifs (comme Riseup) ou commerciaux (comme Protonmail ou Tutanota) a massivement augmenté la facilité d’utilisation du chiffrement des e-mails, comparés aux fournisseurs classiques comme Gmail et Outlook. Le fait que le contenu des e-mails n’ait pas pu être transmis à la police française est donc un point important à noter. Protonmail n’est pas anonyme (pas plus que Tutanota qui peut également être légalement forcé d’enregistrer l’adresse IP d’un utilisateur spécifique, par la justice allemande). L’utilisation d’un bon VPN ou de TOR est la seule façon d’être anonyme vis-à-vis de son fournisseur d’accès à internet ou des sites web visités.

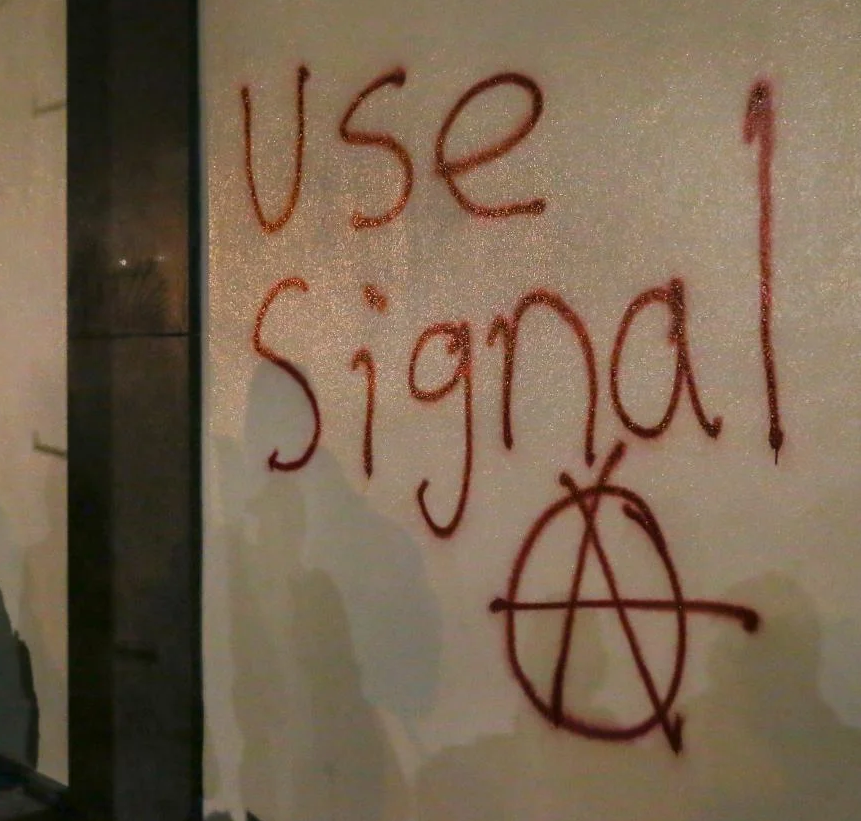

Ces dernières années ont enfin vu se développer de nouveaux protocoles de messagerie chiffrée comme Signal ou Session qui permettent le chiffrement de la quasi-totalité des méta-données par défaut. Contrairement à OpenPGP qui utilise toujours la même clé pour chiffrer, ces nouveaux protocoles utilisent de nouvelles clés pour chaque message.

Malgré le fait que Protonmail est transmis cette information, il est toujours préférable d’utiliser un tel service plutôt qu’un fournisseur d’e-mail classique, en gardant à l’esprit que contrairement à Signal, les méta-données des e-mails ne sont généralement pas chiffrées. En toutes circonstances, sur tous les appareils que vous utilisez (smartphones, tablettes, ordinateurs) et pour toute activité sur le web, nous recommandons fortement l’utilisation d’un VPN réputé en matière de vie privée comme Mullvad, ou de TOR.

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava