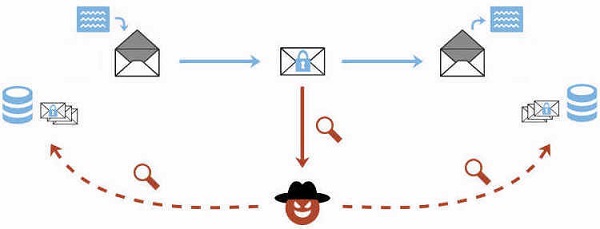

Une faille du Tor Browser a été révélée ce 10 septembre par l’entreprise Zerodium, cette faille est plus précisément liée à l’extension « NoScript » de Mozilla Firefox, installée par défaut, et permet à l’attaquant d’exécuter du code Javascript sur la machine de la cible, même si celle-ci a défini les paramètres de sécurité les plus agressifs (qui désactivent l’exécution de Javascript). Pour utiliser la faille, l’attaquant, qui peut simplement être un site visité par la cible, doit définir le type de contenu de son script comme étant du Json (« notation d’objet javascript », un format textuel), le script peut ensuite être utilisé pour révéler l’adresse IP de la cible ou d’autres informations permettant de l’identifier. La faille ne fonctionne plus à partir de Tor Brower 8.X, car Mozilla Firefox a été mis à jour vers « Quantum », une refonte massive.

Zerodium est une entreprise d’acquisition et de vente de « failles 0Day », qui sont des failles n’ayant fait l’objet d’aucune publication. Il y a un an, Zerodium avait proposé jusqu’à $1.000.000 pour des failles 0Day fonctionnelles permettant d’attaquer Tor ou le système d’exploitation Tails afin de revendre ces failles aux services de police qui voudraient lui acheter.

Si vous utilisez Tor Browser ou Tails Linux, vous devriez mettre à jour avant toute utilisation.

Une démonstration de l’attaque:

Very easy to reproduce the Zerodium Tor Browser 7.x NoScript bypass vulnerability https://t.co/k78ejoavWl #TorBrowser #vulnerability pic.twitter.com/k1mUJZUo77

— x0rz (@x0rz) 10 septembre 2018

Dossier(s): Archives Sécurité IT Tags: Internet, Technique de répression

• Rapporter un article buggé.

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava