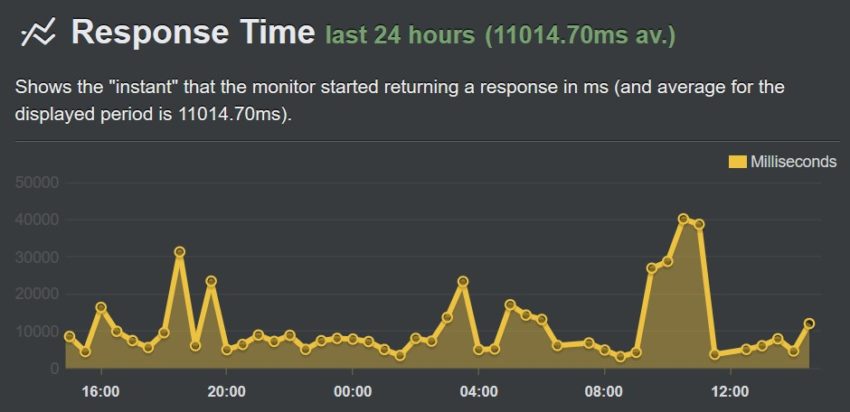

Mise à jour du site

Notre site souffrait de lenteurs et d’indisponibilités réccurentes depuis plusieurs mois maintenant. Suite aux travaux de la nuit dernière, il ne devrait à terme plus y avoir de problèmes de performances. Des bugs peuvent encore se produire, principalement : le site peut être indisponible ou le certificat https/ssl (qui assure le chiffrement de la connexion entre vous et notre site) peut apparaître comme périmé. Ces problèmes sont dûs à la propagation DNS (c’est à dire, une période de 24h durant lesquelles certains serveurs ne sont pas au courant que le domaine « secoursrouge.org » mène désormais vers l’adresse d’un nouveau serveur).

Si vous rencontrez toujours des problèmes le 21 mai, vous pouvez tenter de nettoyer votre navigateur, pour le forcer à télécharger le site depuis son nouvel emplacement. Mais si vous arrivez à lire cet article depuis notre site vous n’êtes pas concerné-es.

Lancement de l’Agenda Zone Midi

Le site de notre local, le Sacco-Vanzetti, est actuellement remplacé par un agenda qui sera commun avec d’autres lieux du sud de Bruxelles (principalement Saint-Gilles, Anderlecht et Forest). Ce nouveau site peut être visité à l’adresse zonemidi.org. L’adresse saccovanzetti.space redirigera bientôt vers la page dédiée sur l’Agenda Zone Midi, c’est à dire zonemidi.org/sacco-vanzetti/

Dossier(s): Belgique - Autres sujets Secours Rouge Bruxelles Tags: Internet, Secours Rouge/APAPC

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava