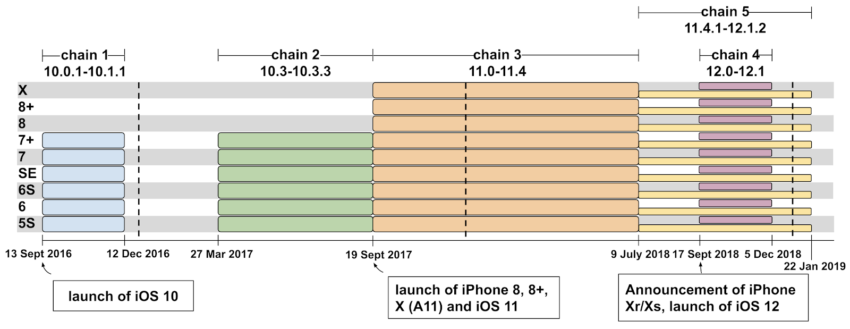

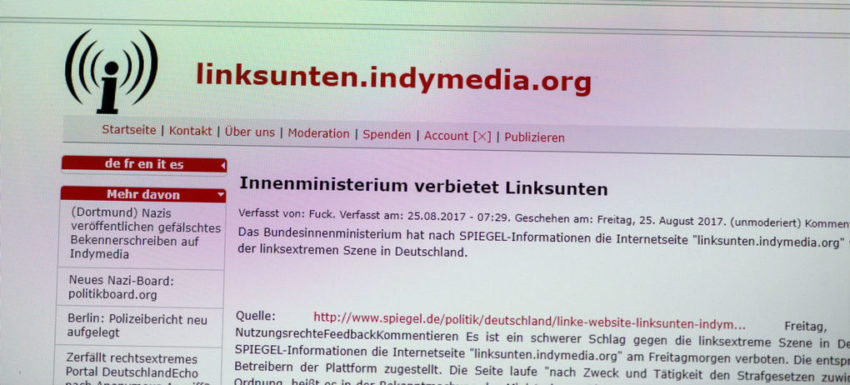

Il y a quelques jours, nous relayions sur notre site que les iPhones (régulièrement promus par Apple comme bien plus sécurisés que leurs concurrents) avaient été ciblés par des attaques massives indiscriminées durant plus de deux ans, même s’ils étaient en ordre de mises à jour et de patches de sécurité. Ce que le « Project Zero » (la cellule de sécurité de Google qui enquête sur ce genre de failles) n’avait pas révélé en plus de son analyse, ce sont les sites utilisés par les attaquants, ainsi que les cibles. Le magazine TechCrunch a ainsi révélé le 1er septembre que selon ses sources, l’attaque ciblait la communauté Ouïghour de la région du Xinjiang, en Chine, une info qui désigne un suspect évident comme commanditaire de l’attaque. Autre info que Google s’est bien gardée de communiquer: les pages infectées comportaient également des codes malicieux ciblant les appareils sous Windows et sous Android, sans qu’on en sache plus sur l’étendue, l’intensité et le succès de ces attaques là. Ces infections ont fini par toucher des utilisateurs en-dehors de la Chine car les sites infectés étaient indexés par Google, c’est ainsi que le FBI a demandé à Google de retirer les résultats de son moteur de recherche, et finalement comme cela que Google a lui-même enquêté sur ces attaques via le « Project Zero ».

Google, Apple, le FBI, ainsi que le Consulat de Chine à New-York ont tous refusé » de confirmer ou d’infirmer » la moindre de ces informations. Le rapport technique détaillé des attaques peut-être consulté (en anglais) sur le blog du « Project Zero ».

Dossier(s): Techniques de la répression Tags: Chine, Etats-Unis, Internet, Technique de répression

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava