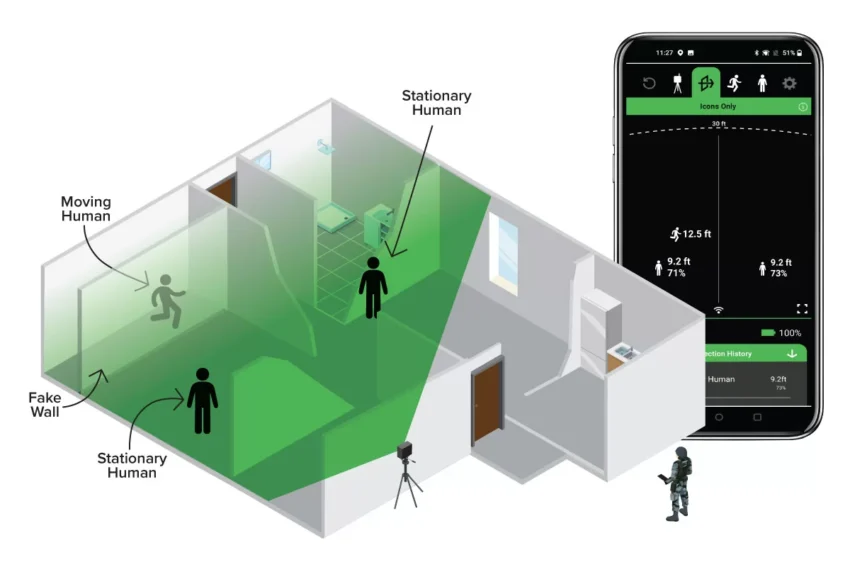

Le Mexique compte plus de 120 000 personnes disparues depuis 1952, surtout des victimes de la guerre des gangs de narcotrafiquants. Invoquant cette problématique et une volonté de moderniser l’administration, le Parlement mexicain a adopté fin juin un paquet de plus de vingt lois comprenant la CURP, que l’on peut traduire par « code unique du registre de la population », un identifiant obligatoire associé à des données biométriques telles que les empreintes digitales et la reconnaissance faciale, qui servira de document d’identification à la fois physique et numérique.

Rendez-vous chez le dentiste, achat d’un abonnement de gym ou ouverture d’un compte en banque: cet identifiant sera indispensable pour les démarches administratives et l’accès aux services publics et privés. La CURP créera ainsi une empreinte numérique des activités des citoyens et citoyennes, liée à un registre national consultable par l’Etat. L’objectif affiché est de permettre aux autorités d’effectuer des recherches en temps réel des personnes disparues. Bien entendu, ce paquet de lois accentue les capacités de surveillance de l’Etat mexicain. Lorsqu’un tel type d’informations est centralisé dans une base de données unique, cela permet de constituer un profil individuel à partir duquel les autorités peuvent faire des déductions ou vous suivre à la trace, car ces données sont consultables non seulement par les forces de l’ordre, mais aussi par l’armée. Cette base de données ne prévoit aucune protection: il n’y a pas de contrôle sur l’accès aux données ni de garanties concernant leur utilisation.

L’argument de la lutte contre les disparitions interroge : les cartels vont simplement prendre des dispositions pour ne laisser aucune trace, ce qui pourrait en réalité freiner les efforts pour retrouver les victimes et lutter contre les disparitions forcées.

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava