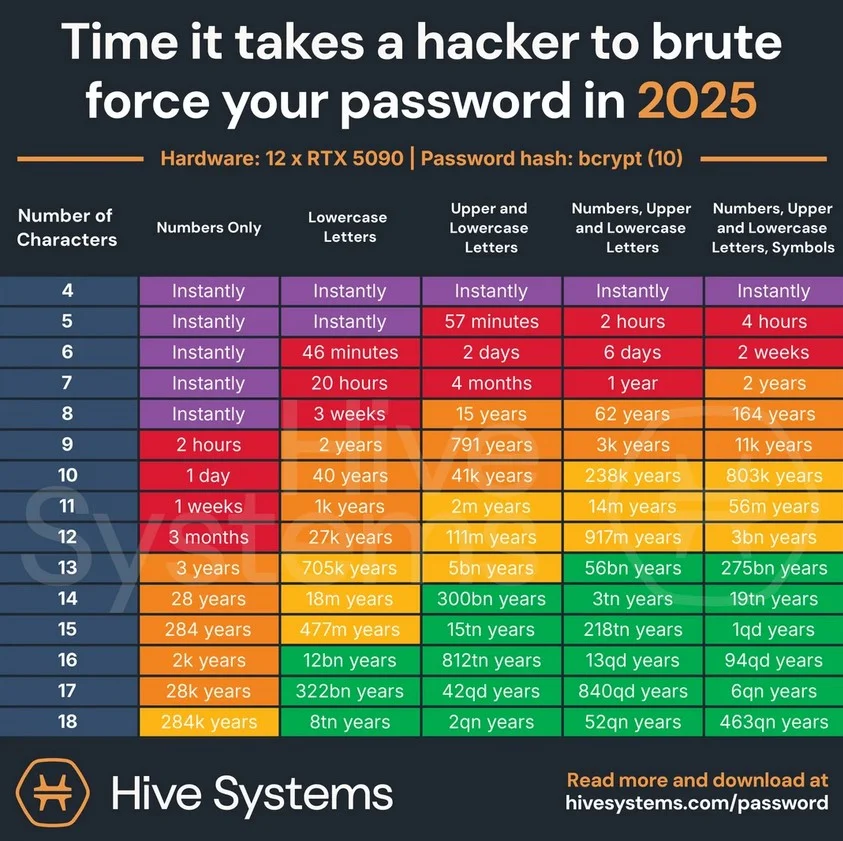

16 milliards de comptes ont été divulgués, un record sans précédent dans l’histoire, provenant de plateformes comme Apple, Google, Facebook, Telegram, GitHub, des services VPN et même des portails d’agences gouvernementales. C’est le résultat d’une série d’attaques à grande échelle utilisant un logiciel malveillant de type infostealer, actif depuis début 2025. Les données ont été collectées à partir des appareils des utilisateurs infectés, puis compilées dans des fichiers et distribuées sur des forums de cybercriminalité. La majorité des données exposées étaient totalement inédites, n’ayant jamais été divulguées auparavant. Les données sont clairement structurées, avec des URL complètes, des identifiants et des mots de passe, ce qui permet aux pirates de les exploiter facilement pour accéder à des comptes ou mener des attaques ciblées.

La principale source de l’incident a été identifiée comme étant un logiciel malveillant de type voleur d’informations, donc conçu pour infiltrer discrètement les systèmes des utilisateurs et collecter les données stockées dans le navigateur, telles que les informations de connexion, les cookies, les jetons de session et bien d’autres données sensibles. Infostealer se propage rapidement, est difficile à détecter et exploite les habitudes d’utilisation de mots de passe faibles et répétitifs et les utilisateurs qui n’ont pas mis en œuvre de mécanismes d’authentification modernes.

Dossier(s): Sécurité IT Tags: Sécurité IT

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava