Une information judiciaire a été ouverte en juillet 2017 pour « association de malfaiteurs », où dix militants antinucléaires sont mis en examen pour divers motifs en lien avec des dégradations commises dans un hôtel et de l’organisation d’une manifestation non déclarée en août 2017 à Bure. Ce dossier s’est révélée être une machine démesurée de renseignement sur le mouvement antinucléaire. Près de 765 numéros de téléphone ont fait l’objet de demandes de vérification d’identité auprès des opérateurs de téléphonie. Au moins 200 autres requêtes ont été faites pour connaître les historiques d’appels, leurs lieux d’émission, les coordonnées bancaires des titulaires d’abonnement, les codes PUK permettant de débloquer un téléphone quand on ne connaît pas son PIN. Au total, 29 personnes et lieux ont été placés sur écoute. Deux militants ont été visés par ces interceptions pendant 330 jours, soit presque un an. Pour plusieurs autres mis en examen, cela dure près de huit mois. Le numéro de la Legal team a été surveillé pendant quatre mois. Si l’on additionne toutes ces séquences, on obtient une durée cumulée de temps passé à écouter les activistes équivalente à plus de seize années ! La plupart de ces personnes ont été écoutées en permanence par une équipe de gendarmes se relayant derrière leurs écrans.

Au total, plus de 85.000 conversations et messages ont été interceptés. Et pas moins de 337 conversations ont été retranscrites sur procès-verbal, auxquelles s’ajoutent quelque 800 messages reproduits par le Centre technique d’assistance (CTA). La ligne téléphonique de l’avocat des antinucléaires, depuis lui aussi mis en examen, a fait l’objet d’une demande de géolocalisation. Deux voitures de militants sont discrètement équipées d’une balise permettant de suivre leurs trajets en temps réel. L’utilisation de la messagerie cryptée Signal empêchant de lire les messages, le téléphone d’une militante est saisi, envoyé au Centre technique d’assistance (CTA), un organisme interministériel spécialisé dans le déchiffrage des données numériques. Le CTA réussit à craquer le mot de passe du téléphone et y retrouve quelque 800 messages non effacés. Les gendarmes ont aussi utilisés des IMSI-catchers, des appareils de surveillance qui récupèrent à distance les identifiants des cartes SIM (les « IMSI ») dans les téléphones portables. A l’occasion d’un rassemblement de soutien aux inculpés, 1.028 IMSI sont interceptés.

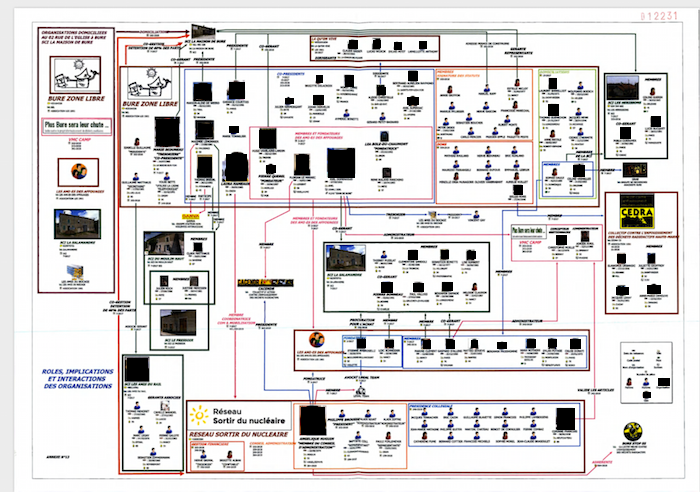

Un schéma réalisé par la cellule d’analyse criminelle Anacrim de la gendarmerie nationale (logiciel : Analyst’s notebook), prétend visualiser les liens entre 118 opposants (via leurs numéros de téléphone, des lieux, des événements), une technique, habituellement utilisée pour résoudre des crimes particulièrement graves (tueur en série…). A Bure et dans les villages environnants, les gendarmes interrogent les commerçants et les habitants « aux fins de déterminer précisément les habitudes et lieux de vie des opposants au projet Cigéo les plus radicaux ». Un pharmacien reçoit une réquisition pour fournir l’ordonnance de clients ayant acheté du sérum physiologique. Au total 25 perquisitions ont lieu. La vie privée des militants est passée au tamis de la surveillance policière : commissions rogatoires à la caisse d’allocations familiales, à la direction des impôts, aux agences d’intérim, aux employeurs passés et actuels, à Pôle emploi, aux banques qui gèrent leurs comptes. Pour en savoir plus