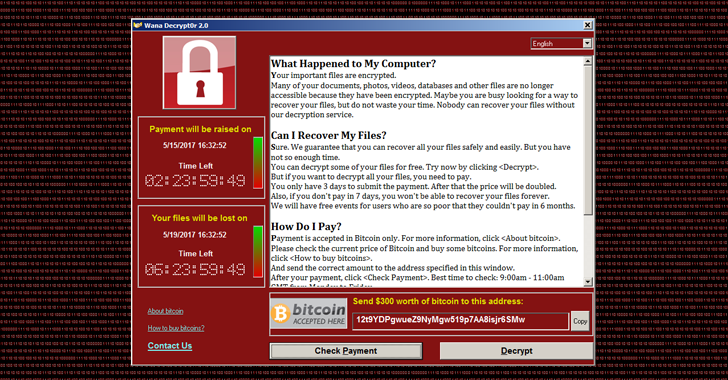

Une immense cyber-attaque de portée mondiale a frappé des milliers d’ordinateurs hier, chiffrant irrémédiablement les disques durs des victimes, si ceux-ci refusent de payer une rançon de 300$. Les ‘ransomwares’ (ou ‘rançongiciels’) sont bien connus depuis quelques années. Leur principe est simple: un virus chiffre tout ou partie d’un disque dur et exige ensuite de la victime une rançon a payer en bitcoins sur un site .onion, dans le dark web. Les ransomwares sont extrêmement rentables pour les auteurs de ces attaques. De nouveaux ransomwares apparaissent chaque jour et ont donné naissance à une véritable industrie sur le dark web. Des plateformes permettent à présent de créer un tel logiciel et de le personnaliser gratuitement sous réserve qu’un pourcentage de l’argent récolté soit reversé à la plateforme. Les ransomwares se propagent comme n’importe quel virus, et bien souvent via des pièces-jointes.

Pour mener des cyber-attaques importantes, il faut infecter beaucoup d’ordinateurs. Les pirates doivent donc tenter de contrefaire au mieux des e-mails officiels afin de convaincre les cibles de télécharger une pièce-jointe. La cyber-attaque de ce 12 mai, qui a notamment visé Telefonica en Espagne, le service national de santé britannique, le ministère de l’intérieur russe, fedex aux USA, Renault en France. 75.000 systèmes seraient infectés à travers le monde par le virus, nommé WanaCry. Il ne s’agit pas uniquement de gens qui ont cliqué sur une pièce-jointe infectée: les hackers se sont servis d’une faille découverte par la NSA pour qu’une fois un système infecté, il infecte les autres ordinateurs présents sur le même réseau. En plus de cela, 5.000.000 d’e-mails infectés étaient envoyés chaque heure.

Le groupe de hackers ‘Shadow Brokers’ avait mis en ligne plusieurs cyber-armes dérobées à la NSA l’année dernière, mettant aux enchères les plus dangereuses, avant de se dissoudre à la fin de l’année. La NSA (comme la CIA) utilise des failles 0Day (non-découvertes) pour construire son cyber-arsenal, ce qui a pour effet de mettre en danger des milliers d’ordinateurs. Les personnes se retrouvant en possession de la faille devenant tout puissants sur les systèmes infectés, l’attaque d’hier en est un très bon exemple. Nous avons déjà parlé à plusieurs reprises de ces failles. La faille, ETERNALBLUE, avait été dévoilée le 14 avril 2017 par les Shadow Brokers (avec comme commentaire « c’est probablement la publication la plus dangereuse jusque là » Mais elle avait déjà été patchée par Microsoft le 14 mars 2017.

L’attaque d’hier a donc couplé l’utilisation d’un ransomware à l’utilisation d’une faille 0Day dévoilée par les Shadow Brokers. Les failles ont toutes été patchées par les éditeurs de système d’exploitation depuis, mais comme la plupart des gens ne mettent pas à jour leur système, ils sont restés vulnérables. Des cyber-attaques comme celles d’hier vont se reproduire: non seulement des hackers cherchent quotidiennement des failles 0Day, mais des institutions comme la NSA et la CIA investissent des millions de dollars dans leur recherche et se font voler leurs arsenaux. Le fait que la plupart des systèmes ne soient pas patchés et mis à jour assez rapidement rend le parc informatique mondial globalement vulnérable.

La propagation a pu être stoppée grâce à l’activation d’un « kill switch » par un développeur britannique, mais des variantes du virus devraient paraître sous peu. C’est donc le bon moment pour faire une mise à jour de votre système. Vu l’ampleur de l’attaque, Microsoft aurait décidé de publier exceptionnellement une mise à jour pour les anciennes versions de Windows non supportées, à partir de XP.

WannaCry