Principes généraux de sécurité IT

1. Introduction

L’activité militante a été transformée considérablement par les technologies de l’information (IT). Des dates de réunions sont convenues par mail ou par SMS, des informations sont recherchées ou postées sur internet etc. Qu’il s’agisse de l’informatique, de l’internet ou de la téléphonie mobile, chaque outil a des possibilités qui facilitent ou augmentent l’efficacité du travail politique.

Toutefois, ces outils offrent des prises à l’espionnage policier. Les fournisseurs d’accès Internet gardent soigneusement les traces de vos connexions dans des fichiers appelés “logs”. C’est depuis peu une obligation légale pour les fournisseurs d’accès, sous peine d’être sanctionnés au cas où ils ne pourraient pas fournir ces données dans le cadre d’une enquête policière. Il en va de même pour la téléphonie où les traces des communications sont archivées.

Mais le progrès technologique joue pour les deux camps. Et si les instances de la répression ont l’avantage de leurs immenses budgets, de leurs milliers de spécialistes payés à plein temps, les forces de la résistance et de la révolution peuvent se donner les moyens de la réactivité, de la souplesse, de l’imagination, de la capacité à rapidement identifier et exploiter les possibilités d’attaques et de défenses.

2. Proportionnalité

Le risque « zéro » n’existe pas. Des super-ordinateurs peuvent déchiffrer des cryptages très puissants, des satellites peuvent intercepter des e-mails et se faire passer pour le receveur du mail, faisant échec à toute tentative de cryptage, un virus ou une puce peut enregistrer toutes les frappes de clavier d’un ordinateur rendant un mot de passe inefficace, un laboratoire peut trouver les traces d’un fichier (très) bien effacé avant que celui-ci n’ait été transféré sur un disque-dur crypté, des chiffrements très évolués deviennent obsolètes du jour au lendemain.

Dans l’utilisation d’ordinateurs, de téléphones portables etc., les moyens d’espionnages de hautes-technologies ont des capacités infinies. Mais si la CIA peut disposer d’un satellite lisant votre journal par dessus votre épaule, il est évident que l’usage de ce matériel est réservé à des opérations d’une importance cruciale pour les Etats-Unis. Le prise en compte des capacités techniques des forces de répression n’est qu’un premier stade de l’analyse de risque. Il faut encore apprécier les limites à l’utilisation efficiente de ces technologies.

On ne sollicitera pas les moyens de la CIA pour un tag, une vitre brisée ou une poubelle brulée, mais suivre une personne géographiquement avec son gsm (sans que celui-ci ne soit équipé d’un gps) est une pratique courante : les données sont d’ailleurs conservées quelques temps par les opérateurs. C’est pourquoi il s’agit de trouver un chemin qui se situe entre la sécurité absolue et notre liberté d’action.

La complexité des situations des différents groupes et des différents pays ne permet pas d’établir de directives générales. Chaque groupe doit donc analyser correctement les risques, sans sous-estimer le danger, ce qui rendrait vulnérable à la répression, ni le sur-estimer, ce qui amènerait à renoncer à des outils efficaces, où à développer des contre-mesures ou des procédure de protection épuisantes et paralysantes.

3. L’analyse de risque

L’analyse de risque porte sur une situation objective. Il ne doit pas y avoir de place pour les angoisses technophobes ou les enthousiasmes technophiles. L’analyse de risque doit être faite par des spécialistes, tout en incluant des non-spécialistes. Nous entendons le terme “spécialistes” non pas dans le sens de techniciens hautement qualifiés, mais bien dans le sens de camarades qui peuvent objectivement juger la situation en ayant recours à des spécialistes de l’informatique, de l’Internet ou de la téléphonie.

Les paramètres de l’analyse de risque pour l’activité militante sont :

-1. Les moyens des instances de la répression (en qualité et en quantité, techniques et humains) et le type d’usage qu’ils en font (se contentent-t-elles provisoirement d’accumuler les informations? ou au contraire les utilisent-t-elles directement dès que possible dans des poursuites judiciaires?);

-2. La menace que nous représentons pour les instances de la répression et aux yeux de celles-ci. En effet c’est la façon dont la répression nous perçoit qui détermine son action contre nous : la répression ne va pas surveiller ce que nous faisons, mais ce qu’elle pense que nous faisons (c’est parfois plus ou parfois moins, mais cela ne coïncide jamais parfaitement).

-3. Nos pratiques habituelles et nos besoins (utilisation d’internet, de téléphonie mobile, etc.)

-4. Les degré de compétence de nos « spécialistes » (par exemple: choix et installation d’un logiciel de cryptage suffisant)

-5. Le degré de compétence de tous nos camarades (par exemple: capacité d’utilisation du logiciel de cryptage) et aussi leur fiabilité quand au respect des procédures de sécurité.

Cette énumération est largement incomplète, mais elle montre dans quelle direction peut aller une telle analyse. Cette analyse doit être menée même si l’on n’a pas les réponses précises à chacune des questions. Une analyse insuffisante vaut mieux que pas d’analyse du tout. L’analyse des réponses à ces questions donne une image de la situation de menace par rapport à notre activité et par là, des possibilités de protection de l’activité.

4. Champ du domaine à protéger

Dans le domaine de l’IT, il y a plusieurs éléments à protéger :

1. Le contenu des communications (nous entendons par ’communications’ tout ce qui transite par le réseau internet à l’exception des données sauvegardées et stockées en ligne: les e-mails, communiqués postés sur des sites d’infos comme Indymedia, les sites fréquentés, etc…).

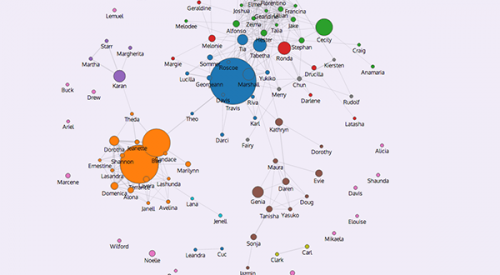

2. Les liens que révèlent les communications (même si le message est correctement crypté, le fait que X a envoyé un message à Y, la fréquence à laquelle X et Y communiquent, etc., sont déjà utiles à la répression). Comme le cryptage des mails est entré dans les moeurs dans plusieurs pays, les forces de répression ont appris à tirer des informations des flux de mails plutôt que de leur contenu. Les métadonnées recueillies par les services de renseignements permettent de dessiner d’immenses graphes de liaisons entre personnes à partir de leur activité numérique (appels gsm, sms, mails). Voilà à quoi ressemble un graphe de liaisons:

La taille des cercles est fonctions du nombre des communications, les couleurs révèlent des groupes (famille, travail, militance, …). Appliqué aux recherches policières, cette technique permet d’identifier des équipes et leur leader. En outre, de gros cercles sans liens vers les autres points révèlent des relations qu’on pourrait vouloir cacher. Le fait que ces points importants n’interagissent avec personne d’autre paraîtra forcément louche, et ce sont ces connections qui, tout chose égale ailleurs, feront en premier lieu l’objet d’enquête, de filature.

3. Les données. Nous entendons par ‘données’ tout ce qui est ‘stocké’ sur votre ordinateur ou sur un site de stockage en ligne (cloud), mais également tout ce qui ‘transite’ par votre ordinateur. Un document téléchargé, non-enregistré, effacé, ouvert depuis une clé-usb, laisse des traces sur votre ordinateur.

4. Les informations que révèlent l’activité IT (identification de votre ordinateur, carte SIM, téléphone, géo-localisation, etc.),

5. Risque humain

Comme le dit la déjà vieille plaisanterie: en informatique, le principal risque est entre le fauteuil et le clavier. La plupart du temps, la répression n’a pas besoin de virus ou de puce électronique pour surveiller quelqu’un et elle n’a pas besoin d’utiliser des techniques avancées pour analyser du matériel saisi. Elle n’en a pas besoin, parce que des erreurs humaines sont faites, par ignorance ou par négligence. Un mot de passe trop simple est très rapidement cassable, un document simplement effacé de la corbeille est récupérable en quelques secondes, le mot de passe d’un ordinateur ne protège rien, un indicateur peut vous demander votre mot de passe en se faisant passer pour un ami, un ordinateur dont le disque dur est entièrement crypté peut avoir été laissé ouvert et allumé lors d’une perquisition, etc.

6. Risque matériel

Le second plus grand risque, c’est le risque matériel : le clavier d’un ordinateur non-connecté à internet peut-être mis sur écoute à l’aide d’un appareil, un ordinateur ou une clé USB peuvent être saisis et servir de preuve à un futur procès.

7. Risque logiciel

Le troisième risque est celui des attaques informatiques effectuées à l’aide de logiciels espions. Protéger des données qui pourraient être saisies est primordial. Les moyens de se protéger existent.

8. Les mots de passe

Le choix du mot de passe est très crucial. En effet, des mots de passe trop simples sont identifiés rapidement, tandis qu’il n’est pas facile de retenir un mot de passe compliqué. Il ne sert à rien de choisir un mot de passe compliqué que l’on doit ensuite noter quelque part pour ne pas l’oublier. Par ailleurs, des mots de passe qui sont des citations de livres etc. doivent aussi être considérés comme des mots de passe simples. En principe, les mots de passe doivent comporter 25 signes au minimum, doivent comporter des caractères majuscules et minuscules, ainsi que des chiffres et des caractères spéciaux. Pour retenir le mot de passe, un moyen mnémotechnique peut aider.

Exemple : “consciEnce_dE_la_sociEté!6e”

Ici, nous devons par exemple retenir que le texte comporte 6 e, dont les premiers de chaque mot en majuscule.

9. Formation

La formation produit la sécurité. Beaucoup de camarades ne sont pas conscients des dangers mais aussi des possibilités des nouvelles techniques. De ce fait, certaines formations sont indispensables. L’ignorance peut nuire à la sécurité d’un groupe, tout comme elle peut paralyser les activités d’un groupe. Un groupe doit décider ce qu’il exige de ses membres pour assurer la sécurité collective. Plusieurs niveaux peuvent co-exister dans un même groupe. Les exigences sont donc à définir clairement.

Le choix des thèmes à apprendre dépend de l’analyse de risque. Néanmoins il y a des connaissances de base que tous devraient avoir :

-1. Comment chiffrer les informations sur un disque dur

-2. Comment chiffrer les mails

-3. Comment supprimer correctement des documents

-4. Comment anomymiser correctement des documents, des photos…

-5. Comment anonymiser les visites sur Internet

-6. Quels sont les risques de la téléphonie mobile

Les dossiers que nous présentons ci-dessous représentent la formation de base du Secours Rouge. Nous pouvons envoyer co-organiser une formation publique ou privée avec tous les collectifs militants qui le souhaite. il peut s’agit d’une simple formation théorique ou une formation assortie d’ateliers pratiques (installation de logiciel, démonstration d’emploi, etc.).