Nous y avions consacré un article la semaine passée : Moxie Marlinspike, développeur de Signal a démontré il y a quelques jours qu’il était d’une facilité déconcertante de pirater les terminaux Cellebrite, utilisés par les polices du monde entier pour scanner les smartphones de « suspects », pour peu que ceux-ci soient déverrouillés.

Suite à ce hack, Cellebrite annonçait hier que l’un des deux engins proposés aux forces de l’ordre (Physical Analyzer, l’autre étant l’UFED) ne supporterait plus le scan des iphones. Le même jour un avocat du Maryland aux USA demandait la révision de la condamnation de son client : « Par essence, la sécurité interne des appareils Cellebrite est si faible que n’importe quel appareil examiné peut à son tour corrompre le terminal Cellebrite et affecter tous les rapports passés et futurs. Les vulnérabilités pourraient donner des arguments aux avocats afin de contester l’intégrité des rapports légaux générés par le programme Cellebrite ».

Côté Signal, et sans lien avec ce premier sujet, l’application de messagerie a publié pour la seconde fois de son existence une demande légale de données faite par la justice américaine, à laquelle les seules données ayant pû être fournies sont la date de création du compte et la date du dernier message, c’est à dire les seules données que Signal possède sur n’importe lequel de ses utilisateurs. La demande ainsi que la réponse de Signal peuvent être consultés ici.

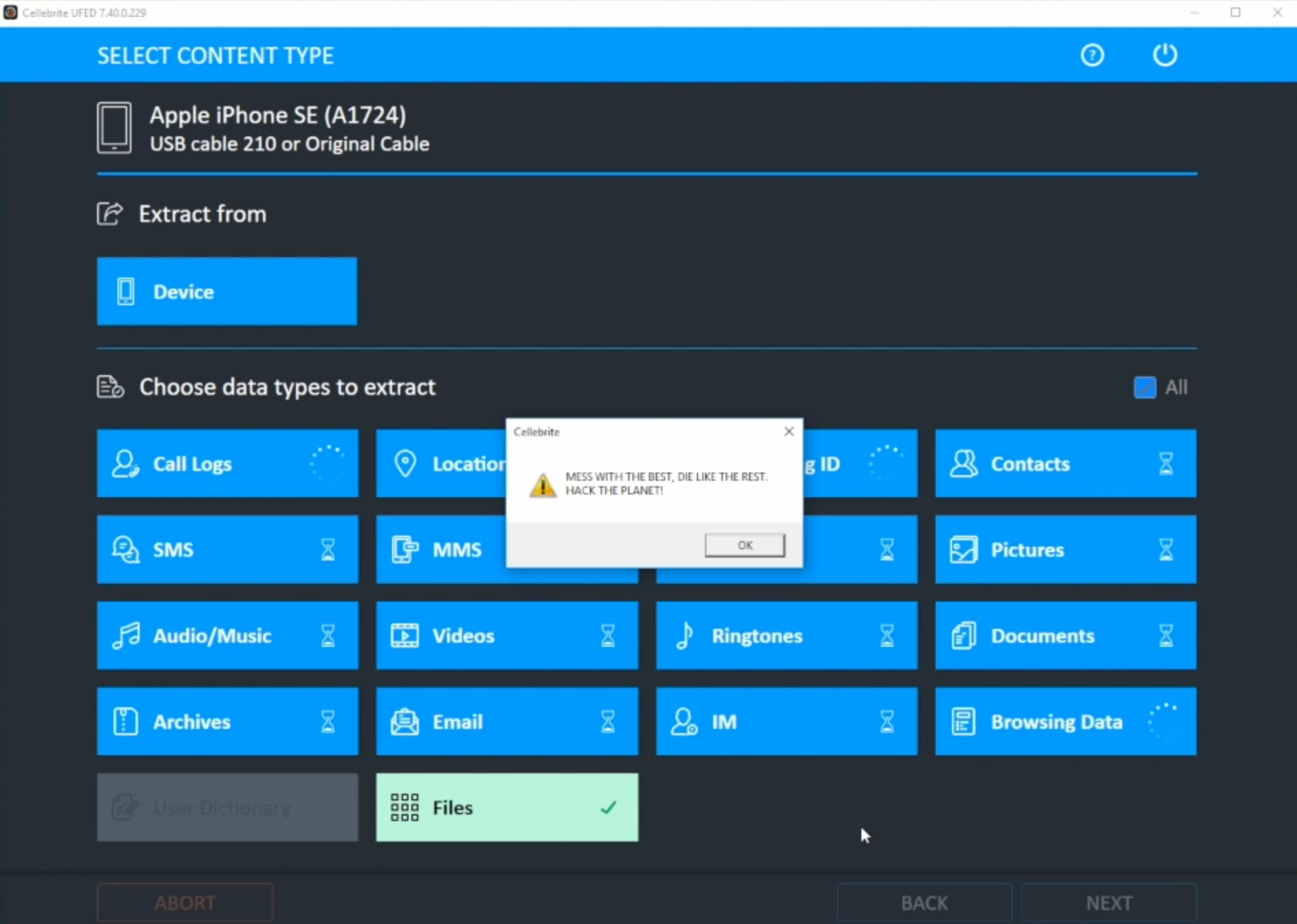

Ce qu’un policier pourrait lire la prochaine fois qu’il scanne un téléphone.