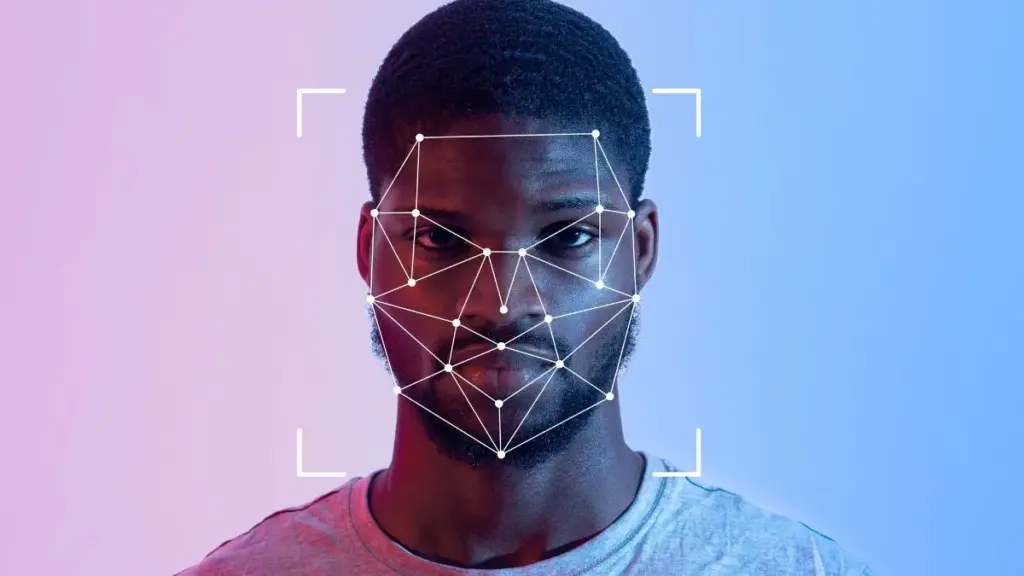

La société Motorola a annoncé un partenariat avec la GrapheneOS Foundation afin de renforcer la sécurité et la protection de la vie privée sur ses futurs smartphones. Cette collaboration vise à rendre les prochains appareils Motorola compatibles avec GrapheneOS, un système d’exploitation basé sur Android réputé pour son haut niveau de sécurité, jusqu’ici disponible principalement sur les téléphones Google Pixel. Les deux entités prévoient de travailler ensemble sur la recherche et l’amélioration logicielle pour développer de nouvelles fonctionnalités de sécurité, sans préciser pour l’instant quels modèles seront concernés, si le système sera préinstallé ou proposé en téléchargement, ni à quelle échéance. Parallèlement, Motorola déploie une nouvelle fonction de sécurité baptisée « Private Image Data » via son outil Moto Secure, permettant de supprimer les métadonnées sensibles, comme les données de localisation, des photos prises avec certains appareils, avec une extension prévue à davantage d’utilisateurs dans les prochains mois.

Dossier(s): Techniques et technologies Tags: Sécurité IT