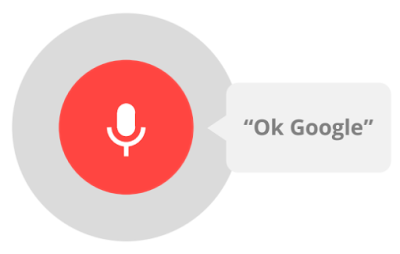

Si vous avez activé les paramètres nécessaires sur votre smartphone pour activer celui-ci à la voix, il vous est peut-être déjà arrivé d’entendre votre smartphone réagir « tout seul » en comprenant mal un son environnant. Sur les smartphones Android, il est en effet possible de demander quelque chose en disant « OK Google », alors que l’écran est verrouillé. C’est sur cette ‘faille’ que des chercheurs des universités de Georgetown et de UC Berkeley se sont basé pour tenter une attaque vocale alors même que la commande est à priori incompréhensible pour une oreille humaine. Dans la vidéo ci-dessous, on peut les voir énoncer plusieurs commandes (qui sont écrites à la suite et paraissent alors évidentes). Cette expérience vise surtout à démontrer qu’il est apparemment possible de faire effectuer des tâches à distances à un smartphone, aux conditions que son propriétaire ne soit pas dans la pièce pour s’en rendre compte, que l’attaquant ait la possibilité de jouer le son nécessaire (à travers une vidéo Youtube par exemple), et qu’il soit possible d’exécuter une commande intéressante. Ça fait beaucoup de ‘si’, mais ça fonctionne en théorie. Notons que l’expérience a également fonctionné avec Siri, l’équivalent iOS de Google Now.

Dossier(s): Archives Techniques et technologies Tags: Internet, Technique de répression