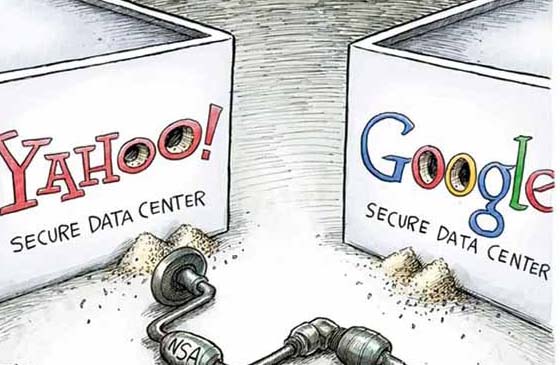

Le 7 avril, un informaticien de Google a découvert une faille de sécurité dans un programme qui chiffre les échanges entre votre navigateur et les deux tiers des sites web de la planète. Cette faille s’appelle heartbleed. Le programme touché s’appelle OpenSSL. La confidentialité des échanges (lors d’une connextion à un mail par exemple) n’était pas assurée: les données, y compris les mots de passe, ont pu être déchiffrées par des tierces personnes. La correction doit être faite par les personnes qui gèrent les différents serveurs web. En pratique, pour un utilisateur d’internet, il est recommandé de s’informer si les sites qu’il utilise habituellement ont été touchés, s’ils ont déjà corrigé la faille (les sites importants comme Google, Gmail, Yahoo, Facebook, Twitter ont déjà corrigé la faille). Après correction du bug, il faut changer tous vos mots de passe.

Concernant Tor, il est recommandé de ne plus utiliser le réseau Tor pour des communications sensibles avec des sites web classiques pendant 1 semaine, le temps que les clefs de chiffrement soient automatiquement changées. Si vous utilisez des sites Tor en .onion (services cachés), assurez-vous que leur adresse a changé. Si l’adresse .onion n’a pas changé, le site est vulnérable, ne l’utilisez pas. Le live CD ou live USB Tails n’est pas touché car il utilise une version plus ancienne de OpenSSL.