Après l’affaire des mouchards pisteurs sur IPhones, un expert informatique – Trevor Eckhart – vient de révéler l’existence d’un programme informatique indétectable dans plusieurs modèles de smartphones (Android, Nokia et Blackberry). Edité par Carrier IQ, le logiciel installé sur les appareils permet de récolter des statistiques en temps réels sur les ‘appuis de boutons’ ou les ‘anomalies rencontrées’. Inoffensif à première vue car il permet, par exemple, d’envoyer des rapports de plantage à l’opérateur, le ‘Insight Experience Manager’ fonctionne en fait en permanence, de manière invisible, ne peut pas être désinstallé ni désactivé manuellement. En outre, les fournisseurs peuvent configurer l’application pour qu’elle soit totalement invisible pour l’utilisateur, ce qui en fait le parfait logiciel espion.

Insight Experience Manager

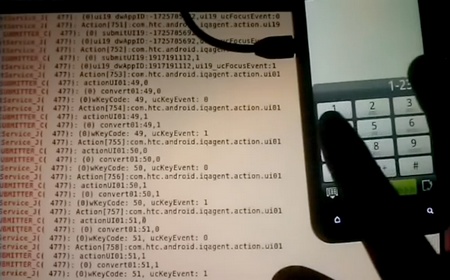

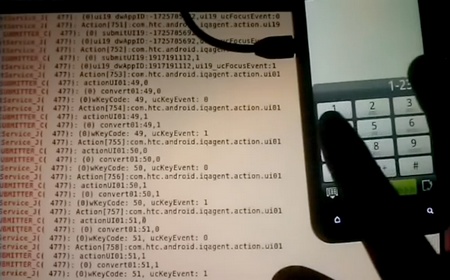

Eckhart en a détaillé le fonctionnement. ‘Tout le processus repose sur deux catégories d’informations: les mesures et les déclencheurs. Les mesures sont les données enregistrées, les déclencheurs sont les moments où elles sont enregistrées. ‘Insight Experience Manager’ enregistre les données directement depuis le mobile pour donner un aperçu précis de la façon dont les services et applications sont utilisées, même quand le téléphone n’est pas connecté au réseau. Et quand la connexion est rétablie, il peut cafter à l’opérateur tout ce qui s’est passé entre temps’. Par exemple, le logiciel peut enregistrer la mesure ‘géolocalisation’ liée au déclencheur ‘appel reçu’ et donc savoir où se trouvait le propriétaire du téléphone quand il a décroché. Chaque action effectuée sur le smartphone est décortiquée par l’application et chaque clic engendre une ligne de code. Par exemple, quand l’utilisateur compose un numéro, chaque touche pressée est enregistrée et associée à un chiffre. On peut donc reconstituer le numéro en lisant le lot. ‘Insight Experience Manager, pour ne citer que quelques exemples supplémentaires, collecte la géolocalisation de l’appareil quand l’utilisateur surfe sur internet, enregistre les mots tapés dans google (et même dans les pages HTTPS – cryptées), archive le contenu des SMS,… D’ailleurs, la publicité sur internet de Carrier IQ est claire: ‘Voyez précisément comment vos clients interagissent avec leurs téléphones; identifiez les services qu’ils utilisent et les contenus qu’ils constituent, même sur internet!’.