Wikileaks a publié hier « Vault 7 », une série de 8.761 documents fuités issus de la CIA. Les documents révèlent les techniques de l’agence, non seulement à espionner mais aussi à éviter les embûches posées à la NSA suites aux révélations Snowden. Cette première série de documents est baptisée « Year Zero« , en référence aux nombreuses failles « 0Day » (Zero Day) qui la composent. Les failles 0Day sont des failles informatiques qui n’ont pas été détectées par les développeurs ou par la communauté de la sécurité informatique, dont elle est à priori la seule à connaître l’existence et qu’elle utilise pour infecter les machines. Il faut noter que cette première partie de Vault7 représente plus de pages publiées que les trois premières années de publications des fuites de Snowden. Les révélations sont immenses et concerne une agence qui reçoit plus de budget que la NSA depuis 2001.

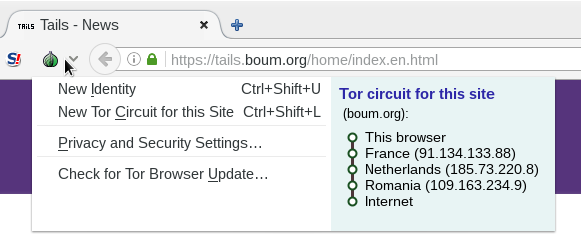

En premier lieu, les documents démontrent l’immensité de l’arsenal de cyber-guerre de la CIA: si l’agence a récemment fait mine de dévoiler l’essentiel de son arsenal, faisant semblant d’être « bon joueur » aux côtés d’une NSA « déraisonnable », c’est simplement parce qu’elle a beaucoup en stock. Fin 2016, la division Hacking de la CIA employait 5.000 personnes et avait produit plus d’un millier de systèmes de piratages, chevaux de Troie, virus et autres logiciels malveillants militarisés (Weaponized Malwares), représentant tous ensemble plus de lignes de code que ce qu’utilise Facebook pour fonctionner. Les documents semblent avoir circulé parmi d’autres agences et hackers avant de tomber dans les mains de Wikileaks via une source interne à l’agence, il faut donc considérer que la CIA n’est plus la seule à jouir de cette puissance de feu. Les malwares militarisés de la CIA permettent de pirater la plupart des objets connectés à internet. Les ordinateurs sous Windows, MacOS et Linux et les appareils Android et iOS peuvent aisément être attaqués par l’agence qui a en stock des dizaines de failles 0Day. Mais la CIA suit l’innovation technologique de près: les objets connectés peuvent, pour la plupart, être transformés en appareils d’écoute. C’est notamment le cas des SmartTV de Samsung, visées par le virus Weeping Angels, développé conjointement avec le MI5, qui permet de placer la télévision dans un état faussement éteint: alors que l’écran est noir, la télévision enregistre les conversations et les transmet aux serveurs de la CIA via la connexion internet de la cible. La CIA s’essaie également depuis octobre 2014 à la prise de contrôle à distance des voitures modernes pour en faire des engins de meurtre indétectables. La CIA a une unité dédiée à iOS (iphone et ipad) malgré le fait que ces appareils ne représentent que 14,5% du marché des smartphones, ce qui serait expliqué par leur popularité dans les élites. L’unité visant les engins sous Android avait développé à la fin de l’année dernière 24 failles 0Day militarisées. Ces failles ont soit été développées à l’interne, soit obtenues du GCHQ, de la CIA ou de marchands de cyber-armes. Ces 24 failles permettent de contourner des applications parfois très sécurisées (WhatsApp, Signal, Telegram,…) Il faut noter que la CIA n’a à priori pas cassé le chiffrement de Signal: les données sont tout simplement volées avant d’être chiffrées. Le fait qu’elle soit obligée de contourner entièrement des applications comme Signal (que nous conseillons à tous d’utiliser) est paradoxalement rassurant.

S’il ne faut retenir qu’une chose de cet arsenal de failles 0Day, c’est qu’elles démontrent l’importance des mises à jour. De par leur nature même, les failles 0Day s’appuient sur les logiciels qui ne sont pas mis à jour.

CIA – Information Operations Center

Dossier(s): Archives Techniques et technologies Tags: Etats-Unis, Internet, Technique de répression