15/04/2016

IT: Mise à jour de Mozilla Thunderbird

Depuis que Mozilla souhaite se concentrer uniquement sur le navigateur Firefox, Thunderbird est laissé dans un relatif abandon où ce sont surtout les failles de sécurité qui sont bouchées, de « nouvelles » fonctionnalités (agenda, gestion de contacts,…) sont ajoutées de temps à autres alors que l’utilisation du programme souffre de nombreux bugs et lenteurs qui font espérer que Thunderbird soit bientôt repris par une autre association.

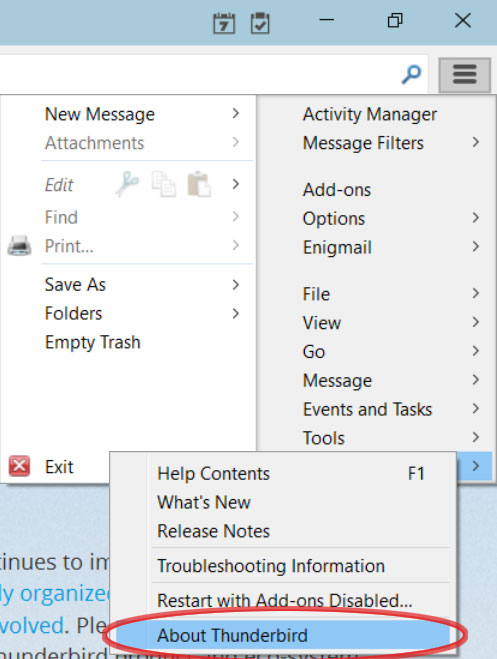

Thunderbird vient toutefois de passer en version 45, cette mise à jour devrait régler plusieurs bugs, et espérons le rendre le logiciel utilisable en évitant la crise de nerfs. Si votre version ne se met pas à jour (encore un bug courant, pour vérifier voyez la capture d’écran), vous pouvez vous rendre sur le site de Thunderbird pour télécharger la dernière version que vous n’aurez qu’à exécuter pour forcer la mise à jour.

Si les utilisateurs de MacOS et de Linux peuvent se consoler en utilisant d’autres logiciels de messageries qui supportent le chiffrement OpenPGP, Thunderbird est malheureusement sans alternative crédible sur Windows à l’heure actuelle.

Vérifier votre version de Thunderbird.

Dossier(s): Archives Techniques et technologies Tags: Internet, Technique de répression