Ces derniers jours, Apple a refait parler de lui pour avoir refusé de fournir une backdoor au FBI (voir notre précédent article) dans une affaire de terrorisme. L’iphone est -apparemment- incrackable car il superpose une seconde sécurité au-delà du code à 4 chiffres: s’il est erroné 10 fois, le contenu du téléphone est effacé. Si un ordinateur peut tester très rapidement les 10.000 combinaisons possible, c’est impossible dans ce cas.

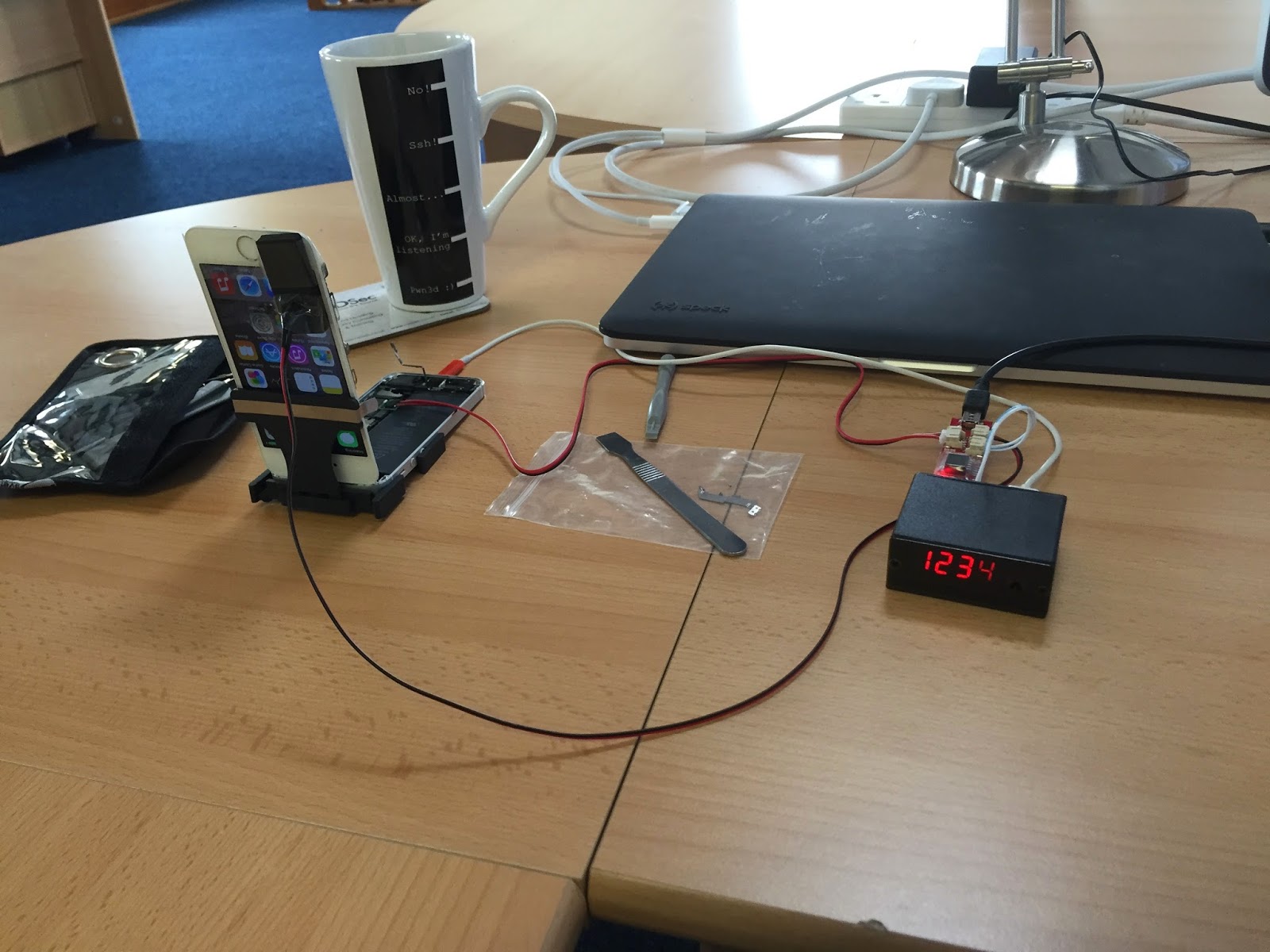

Un engin nommé « IP Box » et utilisé sous le manteau chez certains réparateurs de téléphone permet de contourner cette sécurité. La machine introduit un code et détecte selon le changement de luminosité de l’écran si le code est erroné, si c’est le cas, la machine redémarre l’iphone avant que celui-ci n’ait pu enregistré dans sa mémoire qu’un code erroné avait été introduit, il est donc incapable de compter jusqu’à 10. Cette technique a son inconvénient, elle est extrêmement lente puisqu’il faut redémarrer le téléphone, ce qui prend environ 40 secondes. Il faut donc 4 jours et demi pour venir à bout de toutes les possibilités. Il y a un moyen assez simple de se prémunir contre l’IP Box, il suffit simplement de choisir un code qui contient plus de chiffres: pour cracker un code à 7 chiffres (10.000.000 de possibilités) il faudrait ainsi 12 ans et demi. Devant cette info -qui date en fait de mars 2015- la lettre que Tim Cook a écrit il y a quelques jours semble bien faible vu qu’il parait peu probable que le FBI ne connaisse pas l’existence d’un tel engin.

Mise à jour: Sans la fonction « d’autodestruction » qui détruit les données après 10 essais erronés, il est tout de mème -à priori- difficile de tenter toutes les possibilités puisque Apple prétend ralentir volontairement le procédé pour qu’un essai prenne 80 millisecondes, quelque soit la puissance de la machine de l’attaquant. Dans ce cas de figure, il faut un code pin à 11 chiffres. Il faudrait alors 253 ans pour tester toutes les possibiltiés (et 127 ans en moyenne compte tenu du fait que le bon pin peut tomber plus tôt que prévu.

Plus d’informations sur The Intercept (journal fondé par Glenn Greenwald)