Malgré le fait qu‘elle implémente le réputé protocole de chiffrement Signal, et que l’application soit régulièrement bloquée au Brésil pour cette raison, Whatsapp souffrirait de quelques failles sur iOS (le système d’exploitations des iphones et ipads), des failles qui mettent à mal le chiffrement. Première faille, l’effacement censé être définitif des conversations ne fonctionne pas sur iOS à cause d’un bug de la bibliothèque de moteur de base de données SQLite qui fait en sorte que des copies des messages sont stockées localement et sur iCloud. Cette faille n’affecte pas seulement Whatsapp, mais également d’autres apps qui utilisent SQLite. iMessage par exemple, souffre du même bug. Il est possible d’effacer ces fonds de bases de données en désinstallant l’application. Notons que Whatsapp propose à ces utilisateurs de stocker leurs messages sur Google Drive ou sur iCloud, ceci mettrait à mal le chiffrement qui n’est pas censé fonctionner sur plus d’un terminal à la fois.

Le second « bug » concerne le chiffrement justement, si les messages sont chiffrés durant leur transit, ils ne sont pas chiffrés lorsqu’ils sont sur l’appareil, une fonction que propose par contre l’application Signal originale. En fin de compte, même si Whatsapp, Google Allo et Facebook Messenger implémentent le protocole Signal dans leurs apps, l’application Signal est probablement plus sécurisée de par sa conception.

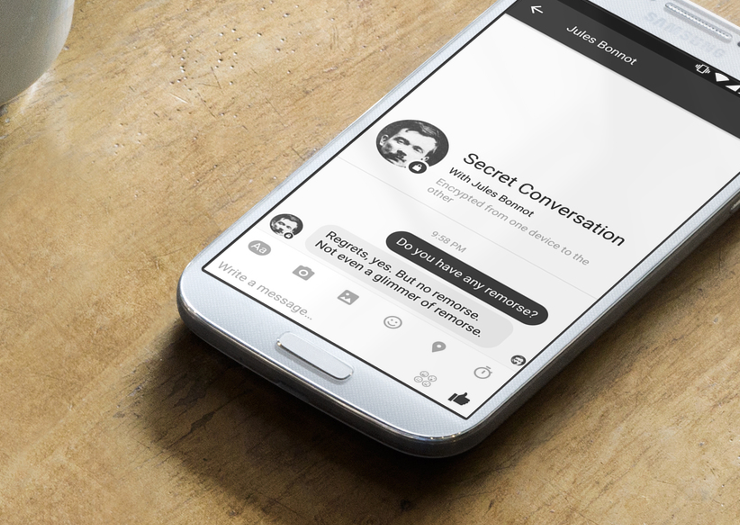

Facebook Messenger adopte Signal

Dossier(s): Archives Sécurité IT Tags: Internet, Technique de répression

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava