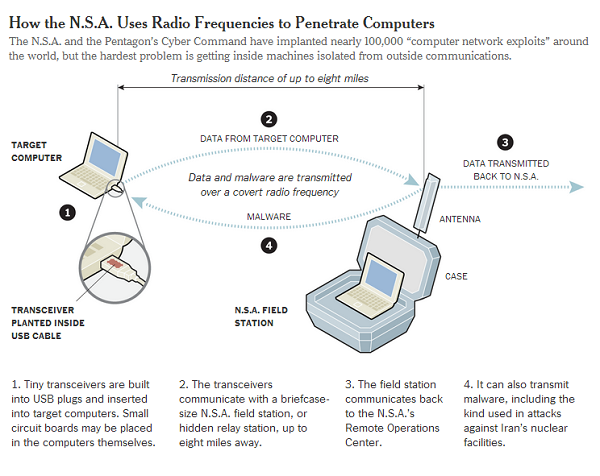

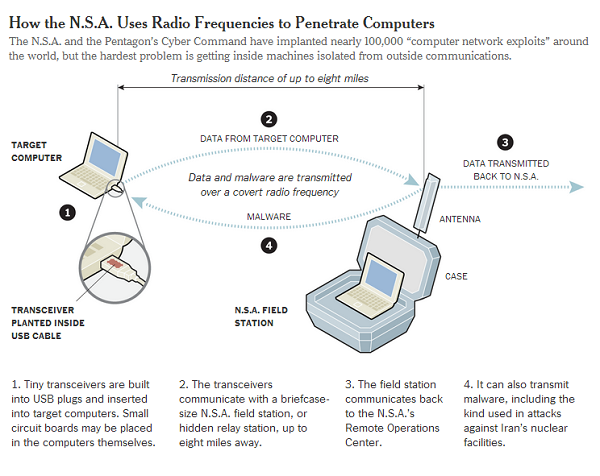

Le New York Times a révèlé le 15 janvier que la NSA a implanté un malware dans 100.000 ordinateurs lui permettant ainsi d’accéder à ces ordinateurs grâce aux ondes radios, sans qu’ils soient connectés à Internet. Cette technique tenue secrète fait partie du programme baptisé Quantum, dans le cadre duquel la NSA a implanté depuis 2008 des logiciels espions dans près de 100.000 ordinateurs à travers le monde, lui permettant d’avoir accès aux données de l’ordinateur sans passer par le réseau informatique. Ceci est rendu possible grâce aux ondes hertziennes, plus précisément aux fréquences radio. Les dispositifs implantés par la NSA émettraient sur une longueur d’onde confidentielle. Dans la plupart des cas, le système émettant les ondes radio doit être physiquement installé par un espion, un fabricant ou un utilisateur qui ne s’en douterait pas. La récolte des informations produites se fait via un récepteur, prenant la forme d’une mallette, se trouvant à quelques kilomètres de l’ordinateur infecté. Ce récepteur transfère les données récoltées vers les centres de la NSA.

nsa quantum

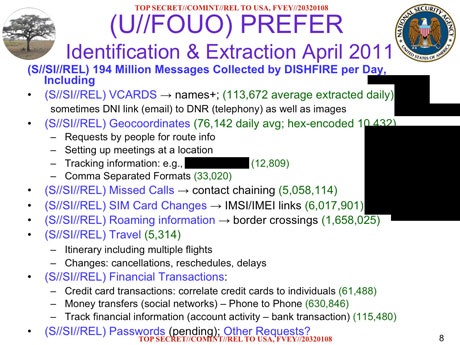

Contrairement à d’autres accusations d’espionnage, ni la NSA ou son partenaire étatique chargé de la cyber-guerre, l’United State Cyber Command, ne nie celle-ci. En effet, cette forme d’espionnage servirait officiellement à lutter contre la même forme d’espionnage à laquelle s’adonneraient les unités spécialisées de l’Armée chinoise. Mais selon les documents Snowden le programme Quantum aurait notamment servi à infiltrer les réseaux de l’armée russe, de la police mexicaine et des cartels de narcotrafiquants, des institutions de l’Union Européenne chargées des échanges commerciaux mais également d’alliés des États-Unis comme l’Arabie Saoudite, l’Inde ou le Pakistan. La NSA a précisé que cette forme d’espionnage ne touche pas les citoyens américains situés sur le territoire des États-Unis… mis à part ceux soupçonnés de terrorisme…

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava