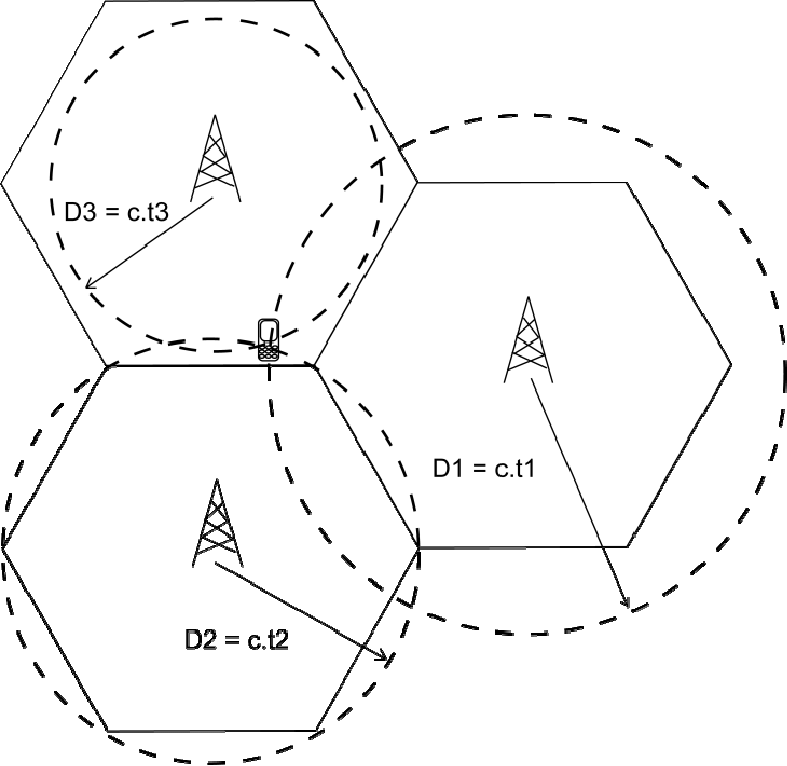

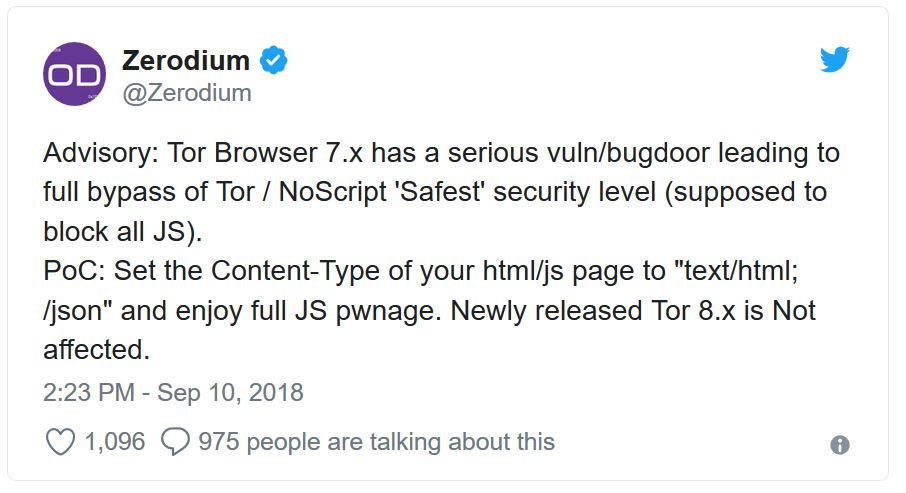

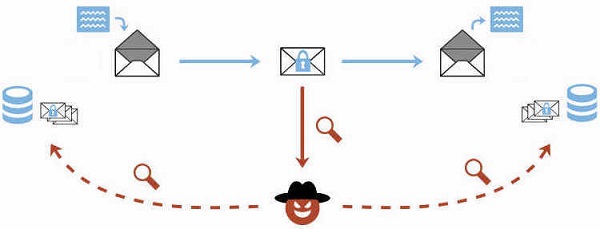

Quatorze vulnérabilités critiques ont aujourd’hui été révélées par les chercheurs en sécurité informatique du « Project Zero » de Google, une structure chargée de rechercher les vulnérabilités dites « Zero Day » (c’est à dire inconnues des développeurs). Ces failles affectaient les iPhones aux versions d’iOS 10 à 12 et permettaient aux attaquants de viser sans discrimination de très nombreux utilisateurs puisque la simple visite d’un site infecté via le navigateur de l’iPhone pouvait mener à une infection. L’attaque permettait d’installer dans le téléphone un implant qui avait un accès au Keychain (trousseau de clés de chiffrement), et donc aux mots de passe, clés et certificats de l’utilisateur, ainsi qu’aux bases de données des applications enregistrées localement, ce qui signifie que le virus avait accès probablement accès aux messages des applications de communication sécurisées avant que le message ne soit chiffre (puisque le chiffrement se fait au moment de la communication, de bout-en-bout). On sait que Whatsapp et iMessages sont concernés, ce pourrait être le cas pour Signal mais ce n’est pas confirmé (nous mettrons cet article à jour dès que possible pour ce cas particulier). La sécurité de ces applications n’est en soi pas problématique dans le cas présent, puisque lorsque le système d’exploitation est compromis à ce point, tout est compromis.

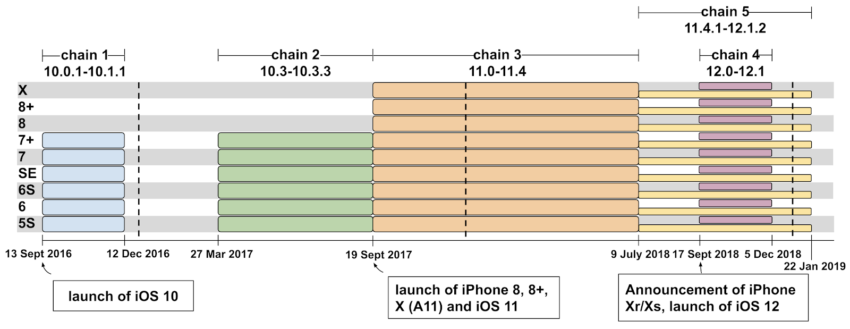

Les chercheurs ont d’abord découvert ces failles au-travers des sites qui transmettaient l’infection, des sites recueillant des milliers de visiteurs hebdomadaires et infectant sans discrimination les utilisateurs d’iPhones. Un simple redémarrage du téléphone effaçait bien le malware, mais puisque celui-ci avait accès aux certificats, clés de chiffrement, et tokens d’identification, il faut supposer que les hackers ont pu utiliser les infos récoltées soit pour maintenir un accès constant à l’appareil, soit pour maintenir un accès constant aux comptes et services dont les clés et certificats avaient été volés. Project Zero a découvert un total de 14 vulnérabilités au travers de 5 chaines d’exploit, l’une de ces vulnérabilités n’avait pas encore été corrigée par Apple en février, lorsque Google leur a communiqué ces vulnérabilités. Illustrant encore une fois la gravité de la situation, Google n’a donné que 7 jours à Apple pour corriger au lieu des 90 habituels. Les failles ont été corrigées par la version d’iOS 12.1.4, mais les chercheurs craignent que d’autres campagnes de piratage de masse ne soient en cours.

Apple utilise depuis plusieurs années la sécurité de ses systèmes d’exploitation comme un argument marketing, un argument explosé par les rapports du Project Zero (consultables ici après 7 mois d’analyse approfondies), pendant au moins 2 années complètes, les pirates ont eu accès à des iPhones en ordre de mises à jour.

Dossier(s): Sécurité IT Tags: Etats-Unis, Internet

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava