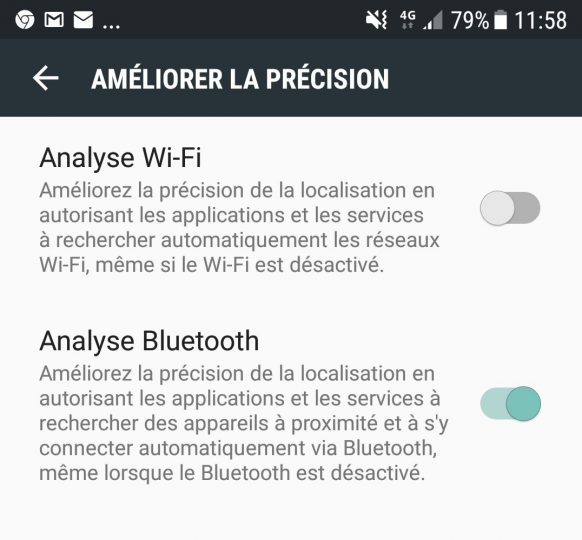

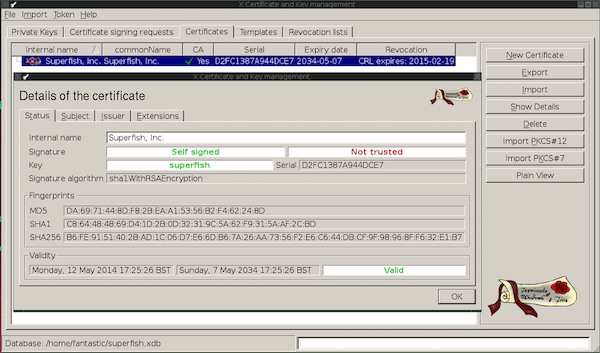

Un chercheur de la KU Leuven a trouvé une faille très grave qui vise le protocole de protection de la très grande majorité des réseaux WiFi dans le monde, WPA2. Un attaquant peu ainsi pirater un appareil connecté à un WiFi (ordinateurs, smartphones, objets connectés) et facilement espionner ou injecter du contenu. D’autres protocoles protègent les données au-delà du WiFi, comme HTTPS par exemple. Mais, pour ce dernier exemple (d’autres existent), il est possible en injectant du contenu vers la cible de l’empêcher d’utiliser HTTPS et ainsi de dérober des données.

La première étape est de mettre à jour au plus vite les engins connectés:

– Android: Les smartphones Android qui bénéficient des patchs de sécurité mensuels de Google (donc les roms AOSP, LineageOS, les smartphones Nexus et Pixel et d’autres) recevront le patch dans la mise à jour du 6 novembre prochain.

– Apple: Tous les produits sous iOS, macOS, watchOS et tvOS (donc tous les produits Apple dont iphone, ipad, macbooks, etc.) recevront la mise à jour dans les prochains jours ou prochaines semaines, le patch est actuellement en phase de test béta.

– Linux: Le patch pour Debian est déjà disponible, les distributions basées Debian (dont Ubuntu) à jour sont donc probablement protégées.

– Microsoft: Le patch est publié depuis le 10 octobre, il suffit de lancer Windows Update. Si les mises à jour automatiques de Windows 10 sont activées vous êtes probablement déjà protégé.

De façon générale, une bonne technique de protection contre ce genre d’attaques et contre l’espionnage via WiFi est d’utiliser un VPN. Pour choisir un bon VPN, il faut éviter à tout prix d’en utiliser un gratuit, qui fera plus de mal que de bien. Un VPN généralement considéré comme sûr et coûtant 5€/mois pour 4 appareils protégés est Mullvad, qui est également simple d’utilisation, complètement anonyme et permet les paiements anonymes.

KRAck

Dossier(s): Archives Sécurité IT Tags: Belgique, Internet, Technique de répression

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava