Une campagne de surveillance menée par des services iraniens contre les dissidents du régime, qui dure depuis six ans, a été mise au jour. Depuis 2014, Rampant Kitten (le groupe de piratage à l’origine à l’origine de cette campagne) lançait des attaques pour espionner leurs victimes, notamment via le détournement de comptes Telegram, l’extraction de codes d’authentification à deux facteurs via des SMS, des enregistrements téléphoniques, l’accès aux informations de compte KeePass et la distribution de pages de phishing malveillantes à l’aide de faux comptes de service Telegram.

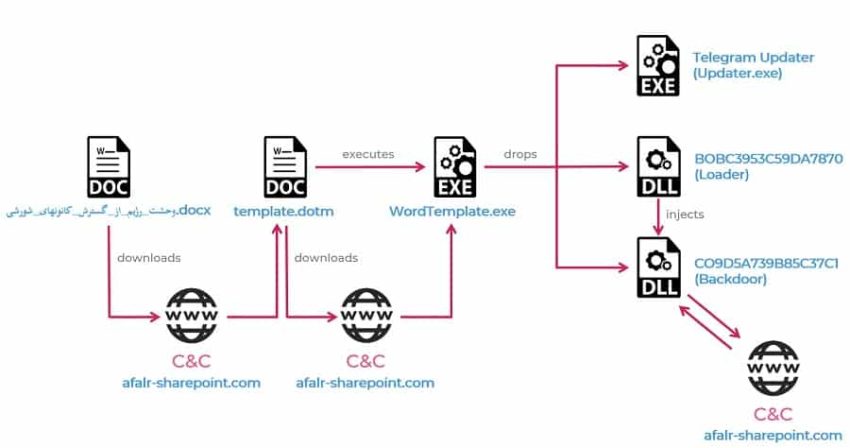

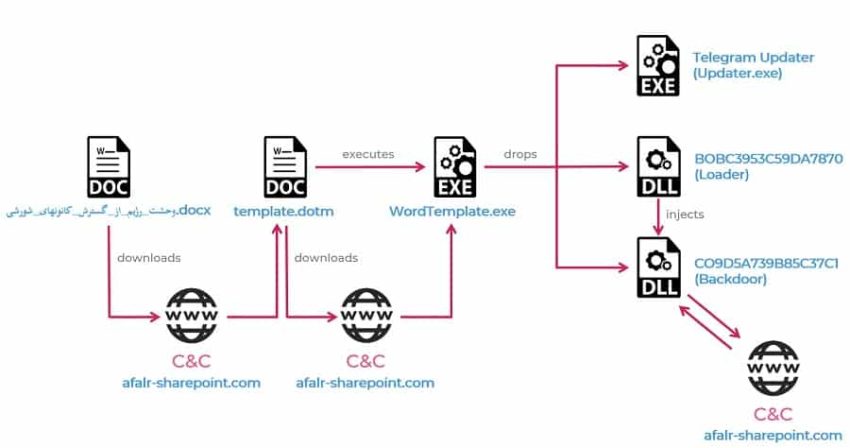

Ils ont utilisé des documents malveillants pour attaquer leurs victimes et voler autant d’informations que possible stockées sur l’appareil infecté. Le document intitulé « Le régime craint la propagation des canons révolutionnaires.docx » (traduction) permettait à Rampant Kitten de mener ses attaques. Une fois ouvert, le fichier chargeait un modèle de document à partir d’un serveur distant (afalr-sharepoint [.] Com), qui se fait passer pour un site Web d’une organisation à but non lucratif qui aide les dissidents iraniens. Il téléchargeait ensuite un code de macro malveillant, qui exécute un script batch pour télécharger et exécuter une charge utile de l’étape suivante. Cette charge utile vérifie ensuite si le service de messagerie Telegram est installé sur le système des victimes. Si tel est le cas, il extrait trois exécutables de ses ressources. Ces exécutables incluent un voleur d’informations qui prend les fichiers Telegram de l’ordinateur de la victime, vole des informations de l’application de gestion des mots de passe KeePass, télécharge tout fichier qui se termine par un ensemble d’extensions prédéfinies, enregistre les données du presse-papiers et prend des captures d’écran. Rampant Kitten utilise également des pages de phishing usurpant l’identité de Telegram.

Une application Android malveillante a également été découverte. Elle était déguisée en service pour aider les Iraniens en Suède à obtenir leur permis de conduire. Une fois que les victimes téléchargaient l’application, la porte dérobée volait leurs messages SMS et contournait la double authentification (2FA) en transférant tous les messages SMS contenant des codes 2FA vers un numéro de téléphone contrôlé par un attaquant. L’une des fonctionnalités uniques de cette application malveillante est de transférer tout SMS commençant par le préfixe G- (le préfixe des codes d’authentification à deux facteurs de Google) vers un numéro de téléphone qu’il reçoit du serveur C2. Il convient de noter que l’application lance également une attaque de phishing ciblant les identifiants du compte Google (Gmail) des victimes. Il récupère également les données personnelles (comme les contacts et les détails du compte) et enregistre l’environnement du téléphone.

Plus d’infos ici et ici.

Gmail et Telegram compris par des pirates au service du régime