Nous avons régulièrement parlé de l’affaire Edward Snowden et de ces révélations.

L’afflux de scandales et d’informations, qu’elles émanent de Whistleblowers ou d’autres personnes est tellement énorme, qu’il est facile de se perdre. Que peut donc faire la NSA ? C’est ce que nous allons résumer ici.

Pour commencer et situer chacun : la NSA (National Security Agency) est la plus vaste agence de renseignements (d’espionnage) américaine. Sa particularité par rapport aux dizaines d’autres organisations d’espionnage etats-uniennes est qu’elle a deux missions principales : la première est « le renseignement d’origine électro-magnétique », c’est à dire à l’espionnage d’à peu près toute communication transitant par un dispositif éléctronique. La seconde mission est la sécurisation des systèmes de communications du gouvernement américain. La NSA emploie de façon officielle, directe et indirecte, aux Etats-Unis, plus de 60’000 employés, dont 35’000 directement. La NSA constitue probablement l’organisation de renseignements la plus puissante au monde.

Edward Snowden, lui, est consultant informatique. Il a travaillé pour diverses agences, dont le FBI et la NSA. Il y a quelques semaines, Edward Snowden a fait défection : il a prit contact avec divers journeaux anglo-saxons, leur fournissant documents et confessions avant de prendre la fuite à Hong-Kong et enfin de recevoir un statut de réfugié en Russie. Snowden est à présent considéré comme un « Whistleblowers » (un « lanceur d’alertes »).

Lors de ses révélations, Snowden donnent beaucoup d’histoires : le monitoring complet du net chinois, l’espionnage de la plupart des chefs d’états étrangers, etc… Les deux plus importants concernent PRISM et X-Keyscore, deux programmes qui permettent de surveiller « à peu près tout » sur internet.

Les lois américaines sur l’espionnage des télécommunications sont régulées par les « FISA », des lois spéciales qui disent que :

– Les entreprises américaines sont obligées de fournir les données demandées. Google, Facebook, Microsoft, Amazon, Yahoo, Apple : qu’ils soient volontaires ou non dans leur collaboration avec la NSA, ils doivent le faire quand même. Même si à l’un ou l’autre cas près, la plupart de ces entreprises ont collaboré sans faire d’histoires.

– Le seul cas véritablement illégal d’espionnage selon FISA est celui-ci : l’espionnage injustifié d’une communication entre deux citoyens américains alors qu’ils sont sur le territoire américain.

– Toute demande FISA est mandatée par un juge de façon secrète.

– Un citoyen américain sur le territoire américain peut légalement être espionné sur la simple justification qu’il est en contact avec une cible étrangère, alors qu’une cible étrangère n’a pas besoin d’être justifiée.

Les diverses fuites ont démontré dernièrement que :

– N’importe qui ayant accès à X-Keyscore peut espionner n’importe qui, selon la phrase de Snowden : « Vous, votre comptable, un juge fédéral ou votre président ».

– Un champs « justification » est présent dans chacun de ces logiciel, dans les faits ces justifications ne sont pas contrôlées, c’est très rare et sans conséquences selon Snowden.

– Malgré tout, il a été dit par d’anciens employés de la NSA qu’en 2007, 20’000 milliards d’informations avaient été collectées (mais pas stockées vu le volume), et ce uniquement entre des citoyens américains.

– En 2010, le volume de données espionnées par la NSA est tel que la plupart des informations ne peuvent rester que 3 à 5 jours sur les serveurs de la NSA. Pour les plus gros sites (ceux qui produisent quotidiennement 20 terrabytes ou plus), le volume est si énorme que leurs données ne restent que 24h. Les métadonnées quant à elles sont stockées 30 jours. Le problème a été résolu en créant des bases de données annexes dans lesquelles les analystes peuvent déposer certaines informations collectées et les mettent dans d’autres bases de données.

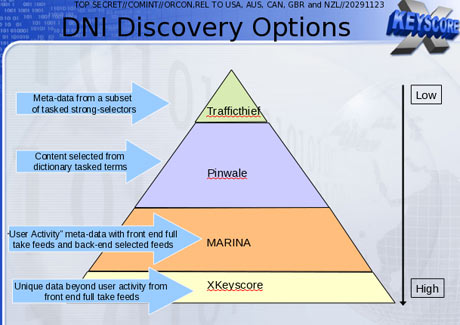

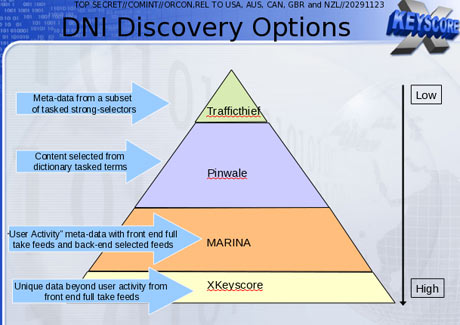

Dans l’image ci-dessous, voyez 4 de ces bases de données. Plus elles sont basses dans la pyramide, plus elles offrent de contenus potentiels à l’espion.

– TrafficThief (« Voleur de traffic »): l’écoute d’adresses e-mails précisées. Dans le jargon de la NSA « Strong Selector » veut dire « Adresse e-mail ». Un moyen sûr d’identifier « une cible ».

– Pinwale : l’enregistrement de contenus sur base de mots du dictionnaires.

– MARINA,

– Xkeyscore.

Quelques bases de données de la NSA

A elle seule en 2012, Xkeyscore récoltait au minimum sur une période de 30 jours 41 milliards d’enregistrements différents.

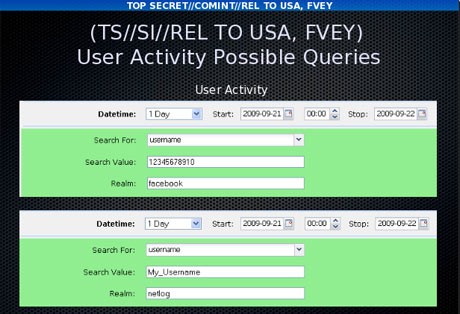

Mais pratiquement, à quoi un agent de la NSA qui se met devant son ordinateur a t’il accès :

– Il peut consulter en live et en archives les messages et activités de quelqu’un sur un réseau social en ne connaissant que son nom d’utilisateur.

– Il peut accéder à n’importe quel serveur HTTP. C’est à dire, 99% des usages d’un utilisateur lambda.

– Il peut accéder grâce au point précédent la liste des adresses IP qui ont visité un site internet via HTTP.

– Il peut faire des recherches sur à peu près n’importe qui sans disposer de son adresse e-mail en faisant des recherches par mot-clé.

– Il peut consulter l’historique, les recherches, toute l’activité d’un internaute.

En bref, XKeyscore peut « presque tout savoir ». Les fuites ne disent malheureusement pas quels sont les accès de la NSA à d’autres protocoles que HTTP. Même si on sait qu’il lui est simple (comme à n’importe quel hacker) de simuler une connexion HTTPS pour y faire transiter un utilisateur cible.

Nous ne savons pas non plus si la NSA est aujourd’hui capable de casser les principales méthodes de cryptage comme RSA et AES. Cependant, cela semble peu probable malgré l’arsenal technologique dont dispose cette agence.