Voici un nouveau scandale dans le style des écoutes massives : mais celui-ci a de particulier qu’il émane d’une société privée et pas d’une agence gouvernementale. Un chercheur de la société d’antivirus Kaspersky a découvert un mouchard présent « légalement » sur au moins 2 millions de machines à travers le monde. La plupart des grandes marques de l’informatique pré-installe ce logiciel dans une mémoire à lecture seule sur la carte mère : il n’est donc pas désinstallable. Par exemple, la totalité des machines Dell et Toshiba, les Samsung Ativ, Samsung Galaxy S4, Note3, etc… sont concernés.

Comme le logiciel Computrace émane d’une société privée, il est dans les listes blanches des firewall et antivirus. Pré-installée dans une puce en lecture-seule, Computrace permet officiellement de retrouver un ordinateur perdu, de faire des audits statistiques, de déployer des licences sur des parcs informatiques, etc… Officiellement toujours, il peut parfois être désactivé via l’onglet ‘Sécurité’ de certains BIOS, mais il peut être ré-activé à merci et à distance. Enfin, la société Computrace a reçu des demandes précises sur des numéros de série activés à distance mais après vérification ces machines n’étaient plus sur les listings et sont donc contrôlées par quelqu’un d’autre que Computrace.

Niveau fonctionnement, le logiciel est activé par le BIOS, scanne les disques durs à la recherche des partitions FAT et NTFS et remplace des fichiers systèmes de Windows par ses propres données verolées.

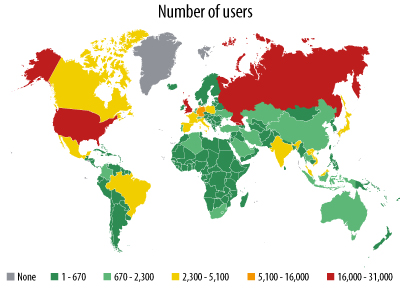

Une liste probablement incomplète des machines concernées est disponible ici. Selon les scanners de Kaspersky la majorité des machines infectées est située aux USA, au Royaume-Uni et en Russie. Moins de 670 machines seraient concernées en Belgique.

Carte des infections de Computrace

Dossier(s): Archives Techniques et technologies Tags: Internet