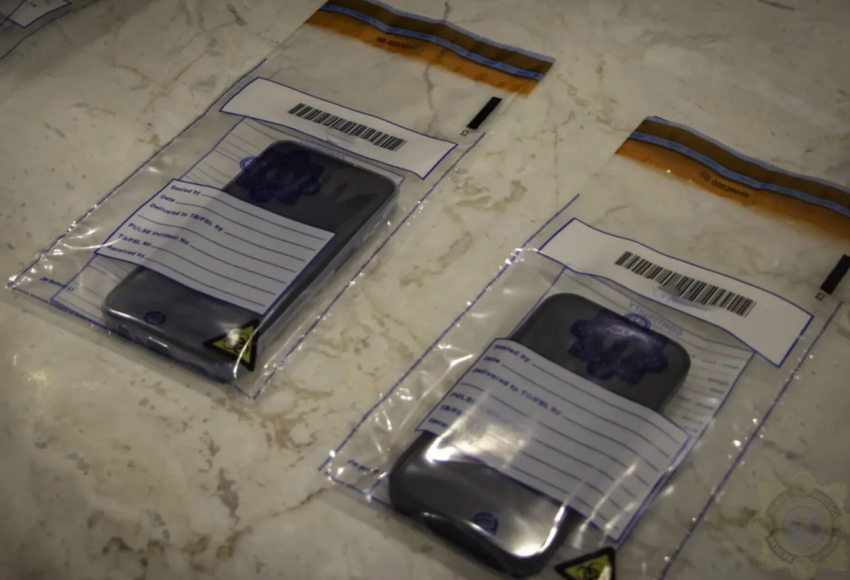

La plateforme Ghost permettait à ses utilisateurs d’échanger des messages de manière confidentielle en utilisant une triple couche de chiffrement. En outre, elle proposait un système de destruction automatique des messages, effaçant toute preuve aussi bien du côté de l’expéditeur que du destinataire. Les abonnements, facturés 2.350 dollars pour six mois, comprenaient également un smartphone modifié (photo) et des services de support technique. Le paiement s’effectuait en cryptomonnaie, renforçant l’anonymat des transactions. À son apogée, la plateforme était utilisée par des milliers de personnes à travers le monde, avec environ 1.000 messages échangés quotidiennement. Elle bénéficiait d’un réseau global de revendeurs qui la proposaient à des clients potentiels, notamment des réseaux de trafiquants internationaux.

L’enquête, menée par l’Operational Taskforce (OTF) d’Europol depuis mars 2022, a mobilisé des agents de neuf pays, dont la France, l’Italie, le Canada, les États-Unis et l’Australie. Cette collaboration a permis de localiser les serveurs de la plateforme en France et en Islande, d’identifier ses propriétaires en Australie et de découvrir des actifs liés à l’infrastructure de Ghost aux États-Unis. Les informations recueillies ont conduit à 51 arrestations, dont 38 en Australie, 11 en Irlande, une au Canada et une autre en Italie. Les responsables de la plateforme font face à cinq chefs d’accusation, avec des peines pouvant atteindre 26 ans de prison. Cette opération contre Ghost est la dernière du genre (et probablement pas la dernière) menée par Europol pour cibler des plateformes de communication cryptée, comme Sky ECC, EncroChat et Exlu.

Dossier(s): Techniques et technologies Tags: Australie, France, Islande, Sécurité IT