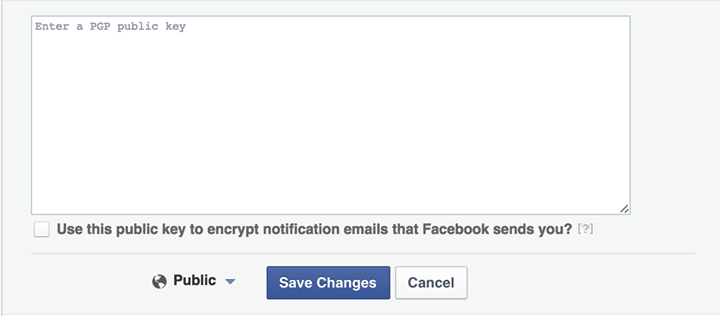

Depuis les révélations d’Edward Snowden, les géants du net ne savent plus quoi faire pour faire croire à leurs utilisateurs qu’ils ne risquent rien. Dans cet esprit, Facebook vient de rajouter une fonctionnalité intéressante qui permettra aux utilisateurs de rajouter une clé publique OpenPGP dans leur page de contact. Eventuellement, on peut aussi demander au site de chiffrer les e-mails qui sont envoyés (les notifications). Cette fonctionnalité n’a cependant aucun intérêt, puisque le contenu des notifications peut-être déchiffré par des dizaines d’autres façons qu’en regardant dans la boite mail d’un utilisateur…

Cependant, le coté intéressant de cette démarche est qu’à l’heure actuelle, il y a deux moyens de partager des clés OpenPGP : soit de main à main (via clé USB, ou en l’envoyant par e-mail,…) soit via un annuaire. Dans le futur, les internautes à la recherche de la clé PGP d’un destinataire pourront éventuellement la trouver sur Facebook.

Les limites de ce système sont assez claires : certains utilisateurs de PGP l’utilisent avec une adresse e-mail bien précise qu’ils n’utilisent que pour les messages chiffrés, ils ont ainsi un relatif anonymat, qu’ils perdront en faisant héberger leur clé par Facebook. Pour ceux qui utilisent PGP sur leur adresse e-mail habituelle (et donc aisément reliable à leur identité propre), ce système équivaut à placer leur clé PGP dans un annuaire comme un autre. Qui plus est, cet ajout fera de la publicité à OpenPGP, qui en a bien besoin. Facebook avait d’ailleurs contribuer à sauver OpenPGP de la faillite, il y a quelques mois. Voir notre précédent article.. Si Facebook se servait de ce système pour chiffrer les communications de ces utilisateurs, cela serait plus dangereux : le message pourrait être récupéré de plusieurs manières, puisqu’il serait chiffré sur les serveurs de Facebook et non sur l’ordinateur de l’utilisateur.

Pour ajouter une clé publique sur Facebook, visitez ce lien, et dans la rubrique « coordonnées », cliquez sur « ajouter une clé publique ».

Rappelons que PGP (aussi appelé GPG ou OpenPGP) est le système de chiffrement de communications le plus sécurisé au monde. Il fonctionne sur le principe d’un couple de clé (une publique, l’autre privée), mathématiquement lié. Une clé publique permet uniquement de chiffrer, une clé privée ne sert qu’à déchiffrer. Il n’y a donc aucun problème de sécurité à laisser trainer sa clé publique aux yeux de tous. Un service de renseignement en possession d’une clé publique ne saurait rien en faire d’autre qu’envoyer des messages chiffrés à son propriétaire…

Facebook permet à ses utilisateurs d’héberger leur clé PGP sur son site.

Dossier(s): Archives Techniques et technologies Tags: Internet