A Bapaume

Manifestation à Bapaume

Manifestation à Bapaume pour Action Directe

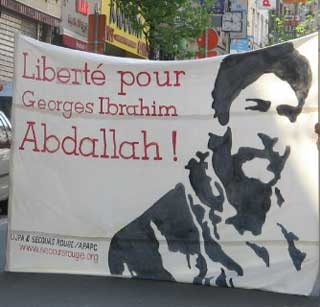

Calicot pour Action Directe

Samedi 26 février, les proches des prisonniers d’Action Directe organisaient des rassemblements devant les trois prisons françaises où sont détenus des militants d’Action Directe (Bapaume, Ensisheim et Lannemezan), arrivés à cette date au terme de leur ‘peine de sûreté’ (date avant laquelle ils ne pouvaient espérer une grâce ou une libération conditionnelle). La Commission pour un Secours Rouge International avait appelé à participer à cette initiative. C’est ainsi que nos camarades suisses du Secours Rouge/Aufbau se sont rendus à Eisisheim (en Alsace), tandis qu’une délégation de notre Secours Rouge/APAPC s’est rendue devant la prison de Bapaume (Nord).

120 personnes se sont ainsi groupées dès 11h devant les portes de la prison de Bapaume où est séquestrée Nathalie Ménigon: militants du Secours Rouge parisien, de la CNT, de NLPF et d’autres organisations encore… Toujours aussi appréciée: la présence des parents de Joëlle Aubron, dont la peine a été récemment suspendue en raison de son état de santé très grave (Joëlle a été opérée une nouvelle fois d’une tumeur le mois passé…). La manifestation était très animée: nombreux calicots, fusées de détresses, fumigènes, slogans (’18 ans ça suffit – rendez-nous Nathalie!’). La compagnie musicale Jolie Môme a assuré une ambiance musicale militante, tandis que notre délégation a planté, au sommet de la colline faisant face aux fenêtres de Nathalie, un calicot surélevé pour lui donner courage (on se souvient qu’elle souffre des suites d’un AVC qui l’avait laissée hémiplégique). Les manifestants de Bapaume ont ensuite visité le Mémorial de la Résistance à Arras (citadelle où plus de 200 résistants, communistes pour la plupart, furent fusillés par les nazis). Des gerbes de fleurs furent déposées au monument en hommage ‘aux partisans d’hier et d’aujourd’hui’. La manifestation d’Eisisheim a également été un succès et celle de Lannemezan un succès plus grand encore.

La solidarité s’est exprimée à plusieurs endroits: à Athènes des anarchistes ont occupé le siège de l’Agence France Presse, à Barcelone des militants occupaient le consulat de France (et démolissaient les caméras de surveillance qui les filmaient) tandis qu’une manifestation avait lieu devant l’ambassade de France à Madrid.