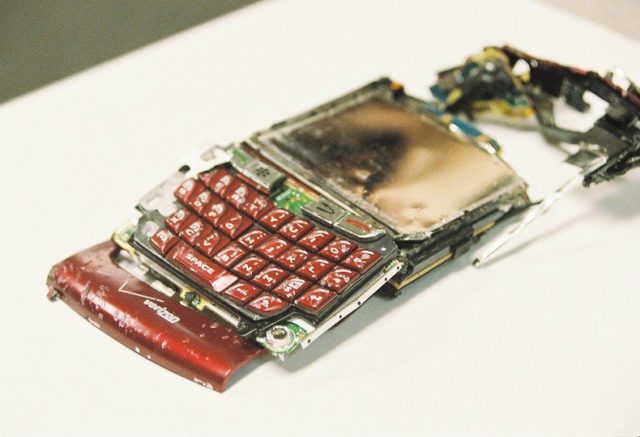

Même brisé, brûlé, fondu, percé, noyé, cuit, le smartphone peut quand même livrer ses secrets selon le NIST, l’agence technologique du département du Commerce des États-Unis. Même s’il ne peut être allumé ou branché à un ordinateur, un téléphone mobile très endommagé garde bien souvent en mémoire les données enregistrés sur ses circuits imprimés. Le NIST a utilisé une cinquantaine de téléphones sous Android et iOS, ajoutant et supprimant des données au fil de leur utilisation, puis a tenté d’en détruire certains. Ses techniciens ont ensuite principalement pratiqué deux méthodes pour récupérer les données « supprimées ». La première, celle du “J-Tagging”, consiste à retrouver le “tap” ou port d’accès de test de l’hardware de l’appareil. Chaque circuit intégré (des téléphones autres que des iPhones) respecte un “JTAG”, un standard de fabrication. Celui-ci se caractérise par un port spécial, utilisé uniquement par les fabricants pour tester le fonctionnement des circuits intégrés. Les experts du NIST et de la police scientifique sont capables de détourner ce “tap” pour accéder à l’ensemble des données gravées sur le circuit grâce à des logiciels d’interprétation. L’autre méthode dite du “chip-off” consiste à broyer les puces présentent sur un circuit intégré pour atteindre ses broches et ainsi atteindre le circuit intégré sous-jacent. Ces méthodes physiques ont donné accès à bien plus d’informations que si un logiciel d’extraction avait été utilisé.

Dossier(s): Techniques et technologies Tags: Technique de répression