En 2010, la police technique et scientifique a réussi 1.709 identifications d’empreintes digitales et palmaires prélevées sur les lieux de crimes et délits. Il s’agit d’une augmentation de 71% par rapport aux 998 identifications réalisées en 2009. Ce résultat est dû à l’acquisition, en 2010, du système APFIS (Automated Palm and Fingerprint Identification System). Auparavant, les comparaisons entre les empreintes palmaires et les traces palmaires étaient effectuées « manuellement ».

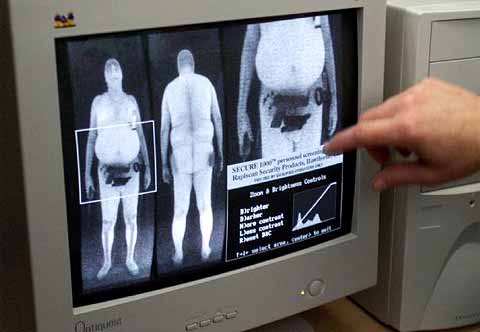

Le prélèvement des empreintes digitales (doigts) et palmaires (paumes) est effectué soit sur une fiche à l’encre ensuite numérisée, soit via un livescan, cet appareil permettant de prendre les empreintes d’un suspect sans encre de manière numérique et d’envoyer directement une fiche dactyloscopique dans la banque de données du service d’identification judiciaire (SIJ). La fiche est alors envoyée directement vers le système APFIS qui compare dans un premier temps les empreintes digitales de cette personne avec toutes les fiches présentes dans la banque de données. APSIS opère de manière automatisée 24h/24 et envoie une réponse de manière automatique en 5 minutes à l’enquêteur qui a transmis la fiche. Si la personne est déjà fichée, le policier obtient directement les informations concernant les antécédents de cette personne. Dans un deuxième temps, APSIS compare cette même fiche avec toutes les traces non identifiées à ce jour, contenues dans la banque de données. APFIS propose alors des candidats potentiels aux experts du SIJ.

Même si le système APFIS est très performant, deux opérateurs du SIJ procèdent systématiquement à la vérification d’une comparaison et à la validation de l’identification. Seul l’œil humain peut confirmer que des traces ou empreintes proviennent d’une même personne. En 2010, 23 % des identifications de traces se sont faites sur base d’empreintes palmaires pour seulement 2% en 2009. APFIS a également permis d’élucider des affaires remontant à plusieurs années. Le nombre de fiches dactyloscopiques insérées dans le système APFIS augmente chaque année. En effet, grâce notamment à l’utilisation plus répandue du livescan, les polices locales procèdent plus régulièrement à la prise d’empreintes (aujourd’hui, 168 services de police sont équipés d’un livescan). En 2009, on comptait environ 643.000 personnes dans APFIS. Ce nombre est passé à 720.000 en 2010. Chaque mois, environ 10.000 personnes sont comparées dans le système, ce qui est deux fois plus qu’il y a 5 ans. Parallèlement, la qualité des fiches transmises a augmenté grâce à l’utilisation de la technologie numérique.

Grâce à APFIS, la Belgique remplira l’engagement pris au le traité de Prüm. Le traité de Prüm, signé en 2005 par 7 états de l’Union européenne règle l’échange transfrontalier d’informations en matière de terrorisme, de criminalité organisée et de migration illégale. Il prévoit que les pays signataires transmettent aux pays partenaires les données dont ils disposent. Dans ce cadre, le SIJ pourra, au cas par cas, échanger des informations relatives aux empreintes digitales et palmaires avec les bases de données des 26 autres pays de l’union européenne.