Voilà des années que les polices belges utilisent la technologie ANPR avec des caméras permettant la reconnaissance automatisée des plaques minéralogiques et déjà les immatriculations pouvaient être confrontées aux bases de données. Mais lundi 21, la police fédérale, la douane et la zone de police de Grensleie a utilisé un nouveau système qui analyse les données des caméras ANPR et qui envoie aux équipes sur place un signal lorsqu’un véhicule potentiellement suspect se dirige dans leur direction.

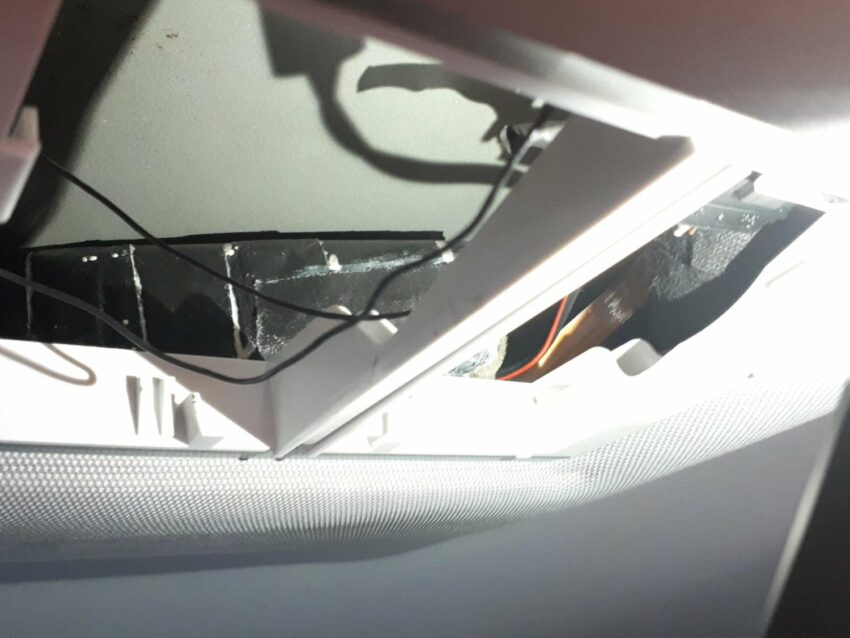

Il s’agissait en l’occurrence d’une opération de contrôle orientée drogues sur la E17. Le signal envoyant aux policiers un avertissement lorsque approchait un véhicules qui ont déjà été utilisés pour des transports de drogue, ou dont le propriétaire est connu pour des infractions liées à la drogue. Sur place, une équipe spécialisée de la police fédérale de la navigation et des équipes de la police fédérale de la route interceptaient les véhicules qui étaient contrôlés par une équipe de la douane dotée d’un camion équipé d’un scanner qui permet de détecter les marchandises dans les espaces cachés, et par des chiens antidrogue.

Dossier(s): Belgique Techniques et technologies Tags: Belgique, Technique de répression