Les ingénieurs de l’antivirus Kaspersky Lab ont découvert un virus nommé StrongPity dans des fichiers d’installation de WinRar et TrueCrypt. Lorsqu’un utilisateur se rendait sur le site officiel de l’un de ces logiciels en faisant une faute de frappe, il pouvait tomber sur le site de l’attaquant, identique à l’original, excepté pour le fichier exécutable. Il est étrange que StrongPity se soit attaqué au légendaire logiciel de chiffrement TrueCrypt puisque celui-ci n’est plus publié depuis plusieurs années (il a été depuis remplacé).

Des quatre faux-sites, l’un était distribué en Italie (un faux WinRar) où des centaines de personnes l’ont téléchargé en Europe, en Afrique du Nord et au Moyen-Orient: 87% de victimes en Italie, 5% en Belgique, 4% en Algérie. L’autre était distribué en Belgique (toujours un faux WinRar) et a fait au moins 60 victimes dont 54% en Belgique même. Enfin, deux sites en « .com » ont infecté des centaines de personnes, dont la quasi-totalité en Turquie (95%) et le reste aux Pays-Bas. Des sites « honnêtes » ont repris le fichier infecté pour l’héberger eux-mêmes: de quoi rappeler une fois encore qu’il faut toujours télécharger ses fichiers d’installations sur le site officiel du logiciel, surtout quand il s’agit d’un programme aussi sensible que TrueCrypt. De très nombreuses victimes ont été infectées en Turquie.

Le virus permet à un attaquant de prendre totalement le contrôle de la machine de la victime, de dérober ses fichiers et de faire passer d’autres virus. Si vous avez téléchargé WinRar ou TrueCrypt depuis le mois de mai dernier et que vous n’êtes pas sûr de l’avoir téléchargé de cette adresse, vous pourriez avoir été infecté. Notez que TrueCrypt a été depuis remplacé par VeraCrypt qui a corrigé plusieurs failles de sécurité.

Carte représentative d’un millier d’infections à StrongPity.

Composition des infections par pays

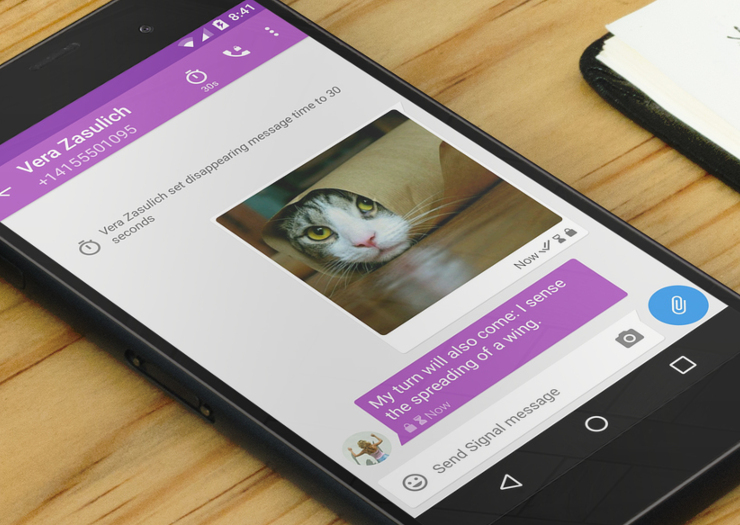

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava