Le chiffrement tel que nous le connaissons aujourd’hui est basé sur 3 problèmes mathématiques très difficiles à résoudre (factorisation de nombres entiers, logarithme discret et logarithme de courbe elliptique). Pour trouver une clé privée en partant d’une clé publique par exemple, il faut impérativement pouvoir résoudre le problème mathématique correspondant au chiffrement de la cible, ce qui est à peu près impossible.

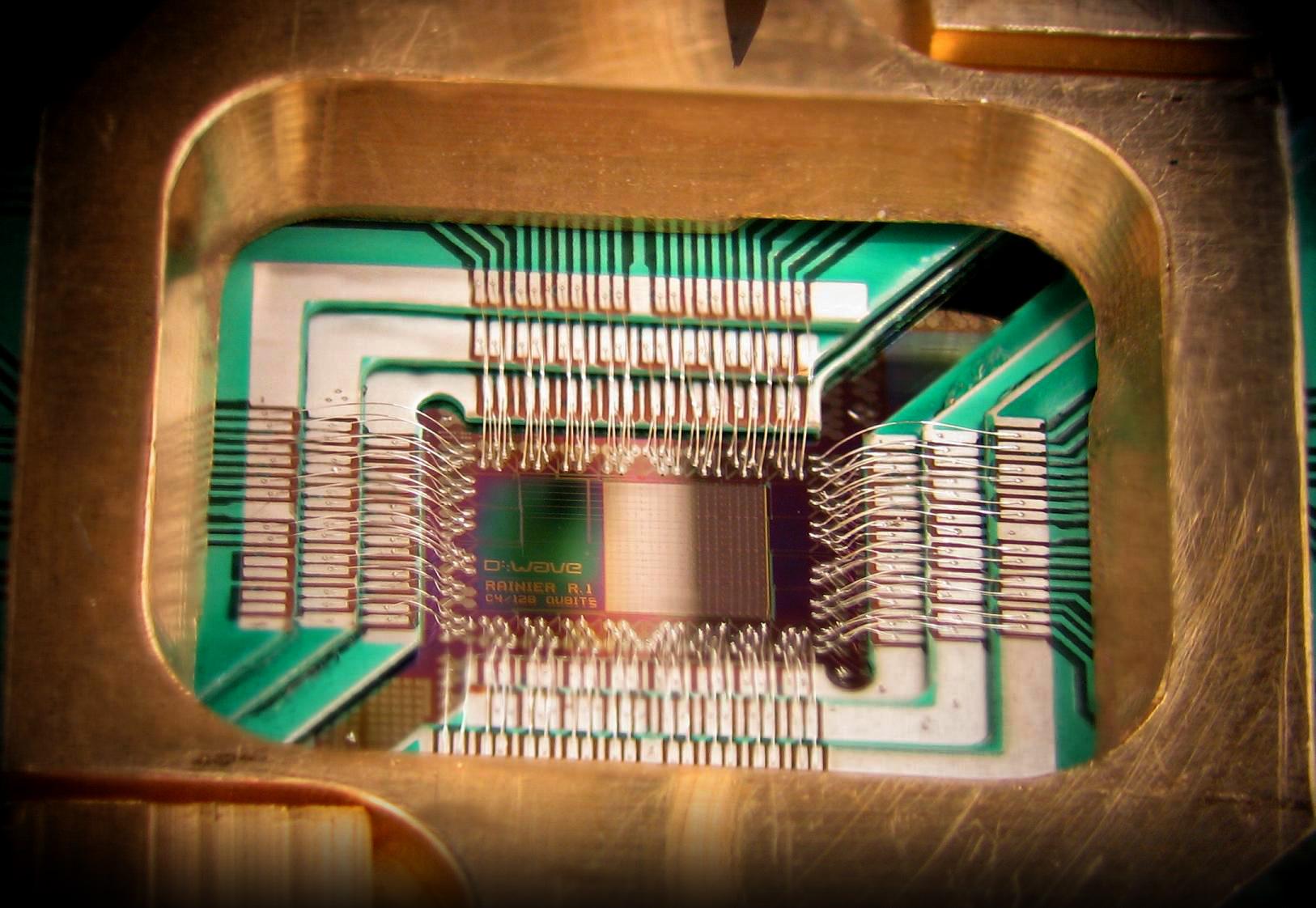

L’ordinateur quantique serait un ordinateur d’un nouveau genre, capable de faire des calculs d’une façon que les ordinateurs actuels ne peuvent physiquement pas espérer atteindre. Un ordinateur quantique d’une puissance suffisante pourrait donc trouver une clé privée à partir d’une clé publique, en un temps acceptable. Bien entendu, la NSA investit des ressources dans la recherche pour cette ordinateur futuriste, Saint Graal des chercheurs informatiques. Plusieurs ordinateurs quantiques ont été construits ces 20 dernières années, ils sont toutefois actuellement trop faibles ou instables.

Il n’est pas étonnant d’apprendre qu’en plus de vouloir construire l’ordinateur quantique, la NSA prépare également des formes de chiffrements qui lui sont résistantes. Une grande partie des chiffrements et des systèmes de sécurité que nous utilisons aujourd’hui sont d’ailleurs nés à la NSA ou dans d’autres départements militaires ou sécuritaires américains qui -en plus d’avoir besoin de déchiffrer les secrets de leurs opposants- doivent être capables de chiffrer les communications gouvernementales américaines.

La NSA annonce donc clairement qu’elle souhaite migrer les systèmes informatiques vers des formes de chiffrements qui résisteront à un éventuel ordinateur quantique « dans un futur pas trop distant » (sic). En attendant, la NSA presse tout le monde (gouvernement, civils, industriels,…) de continuer à utiliser les standards de la ‘Suite B’, et particulièrement les ‘algorithmes de courbes elliptiques’ (ECC). Détail intéressant, la NSA conseille aux industriels de ne pas dépenser trop d’argent dans des transitions cryptographiques, ce qui pourrait signifier qu’un nouveau standard sera définit bientôt, parmi les nombreux candidats déjà élaborés.

Un processeur quantique conçu par Google et D-Wave

Dossier(s): Archives Sécurité IT Tags: Etats-Unis, Internet, Technique de répression

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava