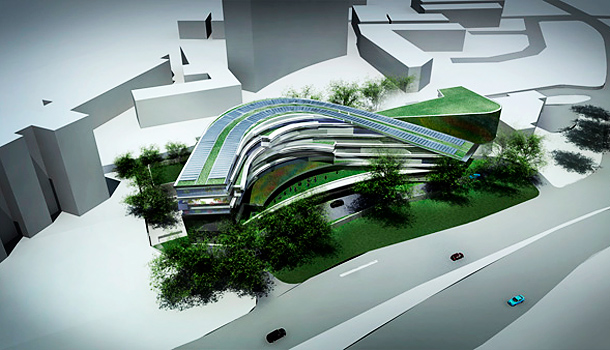

Interpol, l’organisation internationale de police, est actuellement en train de construire un nouveau centre destiné à la lutte, entre autre, contre la cyber-criminalité. L’Interpol Global Complex for Innovation, paradis technologique, devrait entrer en fonction en 2014. Il servira de laboratoire de recherche et de développement, d’installation d’entraînement et de laboratoire médico-légal, et s’intègrera dans le Interpol Singapore Center. L’IGCI se concentrera principalement sur la sécurité digitale et les innovations en matière de recherche contre le cyber-crime. Au-delà de ce dernier, les officiers de police et les chercheurs de l’IGCI développeront également des stratégies expérimentales à destination des services policiers à travers le monde. Le complexe comprendra des laboratoires, une salle de conférence ainsi qu’un musée, qui sera ouvert au public. Interpol n’a pas encore officiellement annoncé quels produits ni quels outils y seront développés. Néanmoins, vu la place que prennent progressivement les géants en ligne tels que Google, Facebook et Twitter, et le rôle qu’ils ont récemment joué dans les divers soulèvements populaires et autres mouvements ‘d’indignés’, il est évident que l’IGCI oeuvrera à l’utilisation de ces sociétés. D’ailleurs, d’après un porte-parole d’Interpol, il semblerait que ces sociétés privées seraient de plus en plus ouvertes à la collaboration. Avec la construction de ce centre, Interpol se positionne clairement face aux nouvelles tendances.

Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava