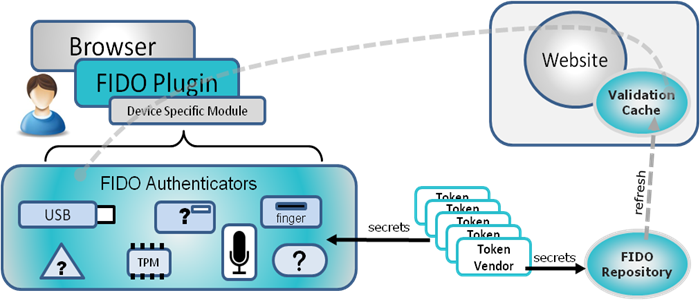

En juillet 2012, plusieurs grandes entreprises avaient formé ce que l’on appelle la FIDO Alliance (Fast IDentity Online), dans un effort de créer un moyen à la fois sécurisé et facile à utiliser, qui permettrait de ne plus avoir à retenir de mots de passe. Les membres de cette alliance sont tous de grandes multinationales dans le domaine de l’IT mais aussi dans la finance, dont Google, Microsoft, Lenovo, Samsung Electronics, BlackBerry, ARM Holdings, Bank of America Corporation, PayPal, RSA, Visa, Synaptics, ainsi que d’autres.

Fido

Fin 2014, FIDO publiait les spécifications 1.0 des deux systèmes d’authentification proposés. Le premier est un protocole sans mot de passe qui porte le nom d’Universal Authentication Framework (UAF) et se base sur l’utilisation de l’authentification biométrique, le second, dénommé Universal Second Factor (U2F), est destiné aux infrastructures existantes à base de mot de passe, renforcées par l’introduction d’un second facteur d’authentification, sous forme d’un périphérique externe (ex : clé USB, Bluetooth, NFC…). Mi août, FIDO vient de valider 62 systèmes répondant à ces spécifications, comme Synaptics, SK Plant, Sensory, MicroStrategy, GoTrust, Feitian, et Egis.

fido

Dossier(s): Archives Techniques et technologies Tags: Internet