Attention : guide pour Windows ! (Mac est ici)

Mise à jour 4 avril 2022 : Attention, depuis 2019 Thunderbird intègre nativement OpenPGP et le développement de l’extension Enigmail a été interrompu. Le procédé est largement simplifié. Nous vous renvoyons donc vers le site de Mozilla pour un guide à jour. Nous laissons ce guide en ligne pour les explications qu’il contient sur le fonctionnement.

Chapitre 1 : Le cryptage de communications

Crypter ses e-mails c’est important : et spécialement si on a ‘rien à se reprocher’.

Crypter ses communications par e-mail c’est :

– Empêcher qu’on lise ses e-mails et protéger sa vie privée, même si on a rien à se reprocher,

– être solidaire de ceux qui l’utilisent quotidiennement en créant une zone de flou,

– Empêcher la lecture de ses e-mails par la répression avec une technique déjà éprouvée par de nombreux militants, dont ceux du Secours Rouge.

Si le cryptage d’e-mails avec GPG/OpenPGP semble être difficile, ce n’est comme bien souvent qu’une impression.

Les logiciels dont nous aurons besoin :

– Le pack de logiciels GPG pour Windows « GPG4WIN » sur http://www.gpg4win.org/

– Le logiciel de messagerie par e-mail Thunderbird : https://www.mozilla.org/fr/thunderbird/

– L’extension Enigmail pour Thunderbird.

– Une adresse e-mail compatible IMAP. À peu près toutes les adresses sauf les adresses hotmail, outlook et live (toutes les adresses fournies par Microsoft)

Nous pourrions choisir une adresse e-mail chez un fournisseur militant comme Riseup.net. Mais cela ne changera rien : une fois que les e-mails sont cryptés ils sont autant illisibles par Google, Yahoo ou Riseup.

Dans notre exemple, nous prendrons une adresse Gmail, car celles-ci sont largement répandues et simples à paramétrer. Même si Google a des politiques de confidentialité parfois douteuses, cela ne nous concerne pas puisqu’il ne pourra pas même lire nos messages.

1. Installer GPG4Win et Thunderbird

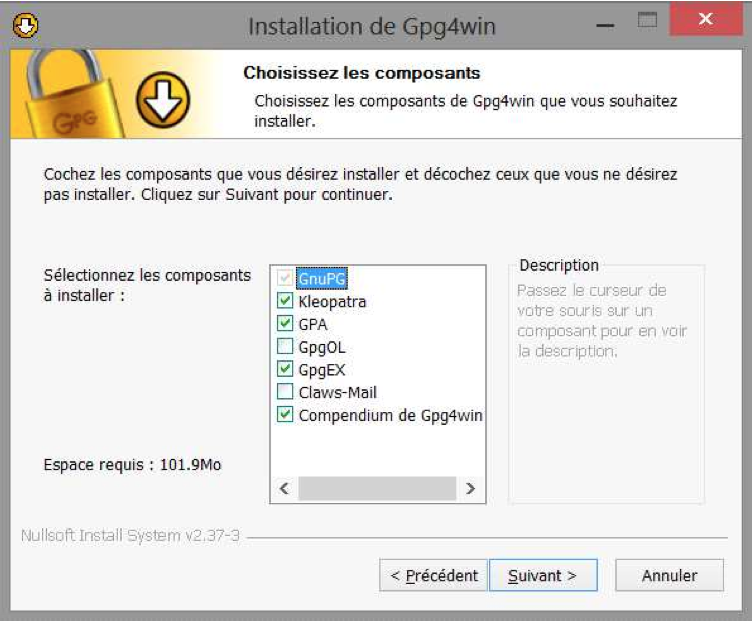

Commençons par télécharger GPG4WIN sur le site officiel. On clique sur l’immanquable bouton « Download GPG4WIN » en haut à gauche de la page et on sélectionne la dernière version stable du logiciel. Attention, on ne va pas télécharger la version Beta qui pourrait contenir des failles de sécurité.

Une fois le fichier téléchargé, double-cliquons dessus pour lancer la procédure d’installation. On clique deux fois sur suivant avant d’arriver à une série de cases à cocher. Faites comme sur l’image.

Installer GPG4Win et Thunderbird

On va ensuite continuer l’installation en lisant ce qu’on nous dit, en cochant la case pour avoir des icônes sur le bureau et en suivant les instructions à l’écran, pour finir par redémarrer l’ordinateur.

Une fois l’ordinateur redémarré, deux nouvelles icônes ont fait leur apparition sur le bureau de notre ordinateur. On ne va pas y toucher pour l’instant, car on va d’abord installer Thunderbird. Rendons-nous donc sur le site officiel de la Fondation Mozilla (inscrit plus haut) pour le télécharger.

A nouveau, suivons les instructions pour finalement démarrer Thunderbird qui nous propose de créer une nouvelle adresse e-mail. Proposition que nous allons décliner pour rentrer notre propre adresse e-mail. Cliquons donc sur ‘Passer cette étape et utiliser mon adresse existente’.

On rentre ensuite nos informations : un nom (ce que vous voulez), l’adresse e-mail que l’on veut utiliser et le mot de passe que l’on utilise pour se connecter à ce compte.

Vous avez à choisir si vous voulez cocher la case « Retenir le mot de passe ». Ne pas la cocher compliquera les choses, mais ce mot de passe est très facile à voler si quelqu’un s’empare de votre ordinateur. Dans notre exemple, on décochera la case, mais sachez que si vos e-mails sont cryptés : même en ayant le mot de passe de la boite mail on ne peut pas lire les courriers cryptés.

On clique donc sur suivant, et Thunderbird se chargera de remplir les cases à l’étape suivante.

Il nous propose alors de choisir entre ‘IMAP’ et ‘POP3’. Et c’est le moment d’expliquer pourquoi nous n’avons pas pris d’adresse Microsoft pour cette manœuvre.

Un compte IMAP permet de conserver simultanément ses e-mails dans sa boite à mail en ligne ET sur son ordinateur, dans Thunderbird.

Au contraire, un compte POP3 récupérera tous les e-mails sur l’ordinateur que vous utiliser. Ce qui veut dire que si vous voulez utiliser cette adresse sur plusieurs ordinateurs, ou changer d’ordinateur tout en conservant vos e-mails : la tâche est rendue beaucoup plus complexe, voir impossible.

On laisse donc la case IMAP cochée et on clique sur ‘Terminé’.

Maintenant que GPG et Thunderbird sont installés, allons au vif du sujet en créant notre paire de clé GPG.

2. Créer une paire de clés GPG

Mais qu’est-ce-que c’est qu’une paire de clés GPG ?

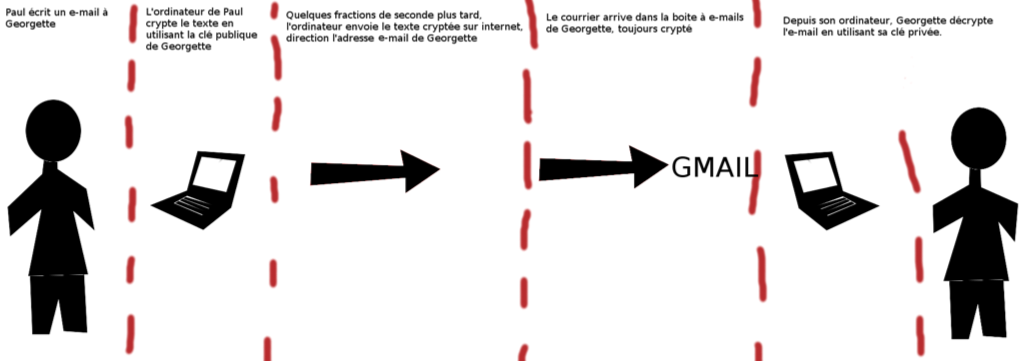

Le chiffrement par GPG est appellé « chiffrement assymétrique », mais un dessin valant mieux que des paragraphes d’explication, voici une petite infographie qui expliquera mieux ce qu’est une paire de clés.

Explication du dessin :

Paul veut envoyer un e-mail à Georgette, pour se faire, nos deux protagonistes installent GPG sur leurs ordinateurs, et chacun d’eux crée une paire de clé. Une clé publique et une clé privée chacun.

Paul et Georgette s’échangent auparavant leurs clés publiques qui, elles, peuvent voyager sans être cryptées (mais nous verrons plus tard que ce n’est pas toujours vrai).

Créer une paire de clés GPG

Nous apprenons donc plusieurs choses :

– Les clés publiques servent à crypter,

– Les clés privées servent à décrypter.

– Le cryptage et le décryptage se font sur l’ordinateur même et ne dépendent pas d’internet.

D’autres part, sachez que les clés sont en fait deux petits fichiers texte (se terminant par l’extension ‘.asc’)

Pour générer notre paire de clés, démarrons GPA qui se trouve sur notre bureau. Celui-ci nous propose d’emblée de créer une clé privée, acceptons la proposition en cliquant sur ‘Créer la clé maintenant’.

Etape suivante, on tape un nom et un prénom (qui peuvent être n’importe quoi), et on clique sur suivant pour ensuite taper notre adresse e-mail. A l’étape suivante, on coche la case ‘créer une copie de sauvegarde’, ce qui nous sera utile si on veut installer GPG sur un autre ordinateur, pour arriver au choix du mot de passe.

Nous avons déjà vu comment créer un mot de passe au début, mais pour rappel :

– Votre mot de passe doit compter au moins 20 caractères, et contenir lettres minuscules et majuscules, des chiffres et des caractères spéciaux (comme $*^ par exemple). Ce mot de passe ne doit pas contenir de mots existants, de prénoms ou de noms, de dates, etc…

– Dans les cas de Truecrypt et de PGP (comme on le verra au chapitre « Crypter ses e-mails ») il est particulièrement important de bien choisir un mot de passe qui ne sert qu’à ça.

Et voici le mot de passe que nous utiliserons dans l’exemple : V_52b;ZbzEv2B-#@J3m7

On enregistre à présent notre clé secrète à un endroit où on la retrouvera plus tard. On peut envisager de cacher cette clé dans un conteneur Truecrypt (Voir Chapitre 2).

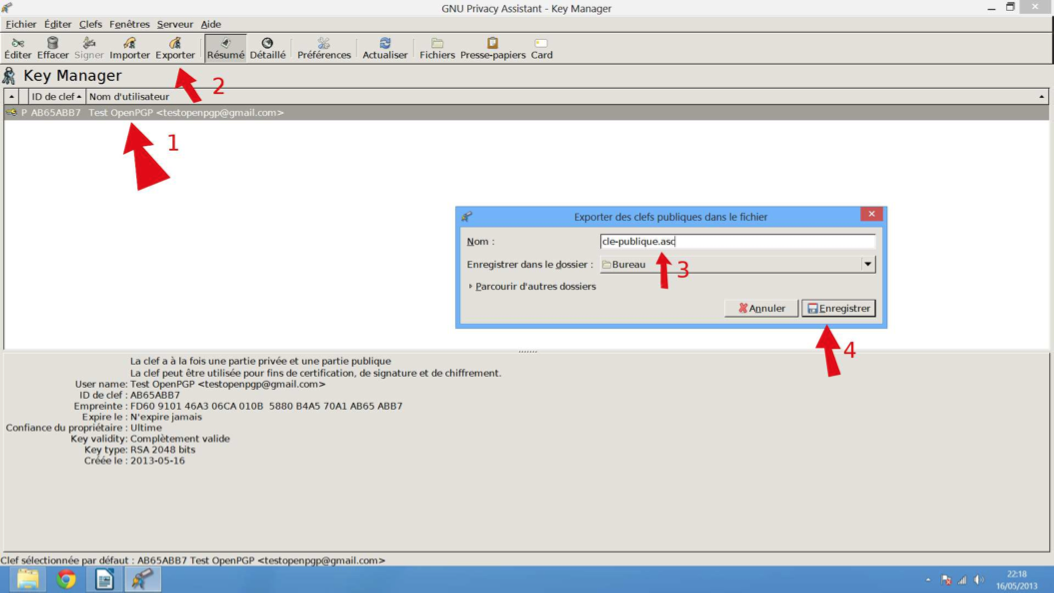

Si GPA s’est fermé, on le redémarre. On voit à présent qu’une nouvelle clé figure dans la liste, cliquons dessus et ensuite, cliquons sur ‘exporter’ pour disposer de notre clé publique. Appellez cette clé comme vous voulez, pourvu que son son se termine par ‘.asc’.

Créer une paire de clés GPG

Nous avons à présent nos deux clés, il ne nous reste plus qu’à installer Enigmail pour lier nos clés GPG et notre adresse e-mail.

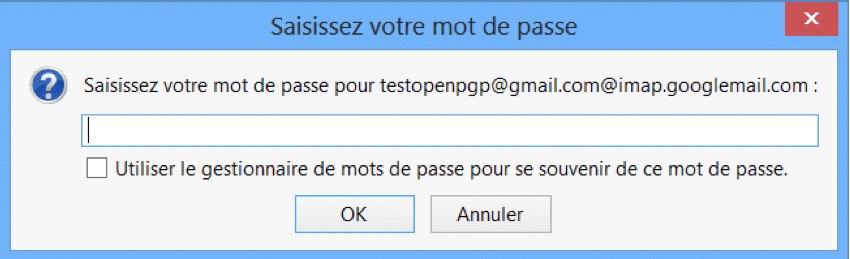

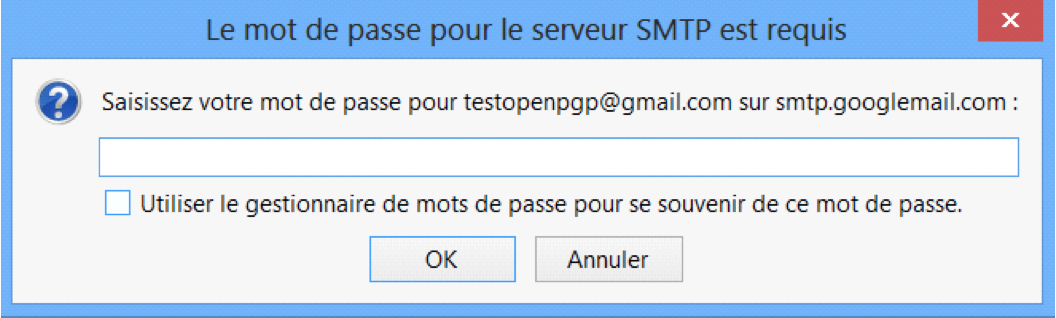

Note : Puisque nous avons demandé à Thunderbird de ne pas retenir le mot de passe de notre boite mail, celui-ci nous le demande à chaque ouverture. Pour la suite, faisons attention à bien taper le mot de passe de notre boite mail dans la fenêtre « Saisissez votre mot de passe »

Créer une paire de clés GPG

Créer une paire de clés GPG

3. Installons Enigmail et règlons les derniers paramètres

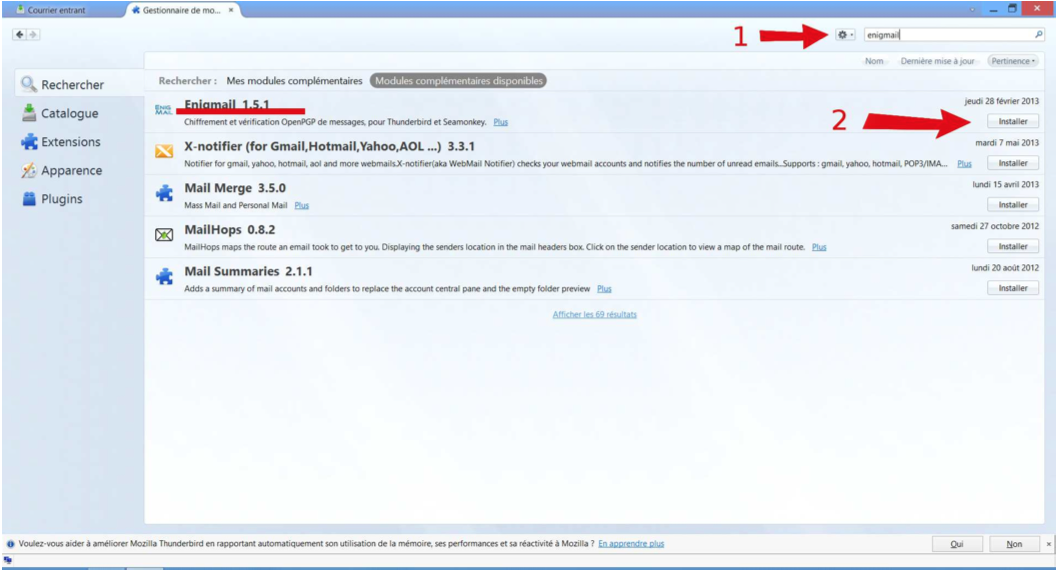

Enigmail est un module complémentaire de Thunderbird, nous allons donc démarrer Thunderbird pour rechercher Enigmail dans le magasin d’applications de ce dernier.

Installer Enigmail

Ensuite, on tape Enigmail dans le champ de recherche, et on installe le module complémentaire ‘Enigmail’.

Installer Enigmail

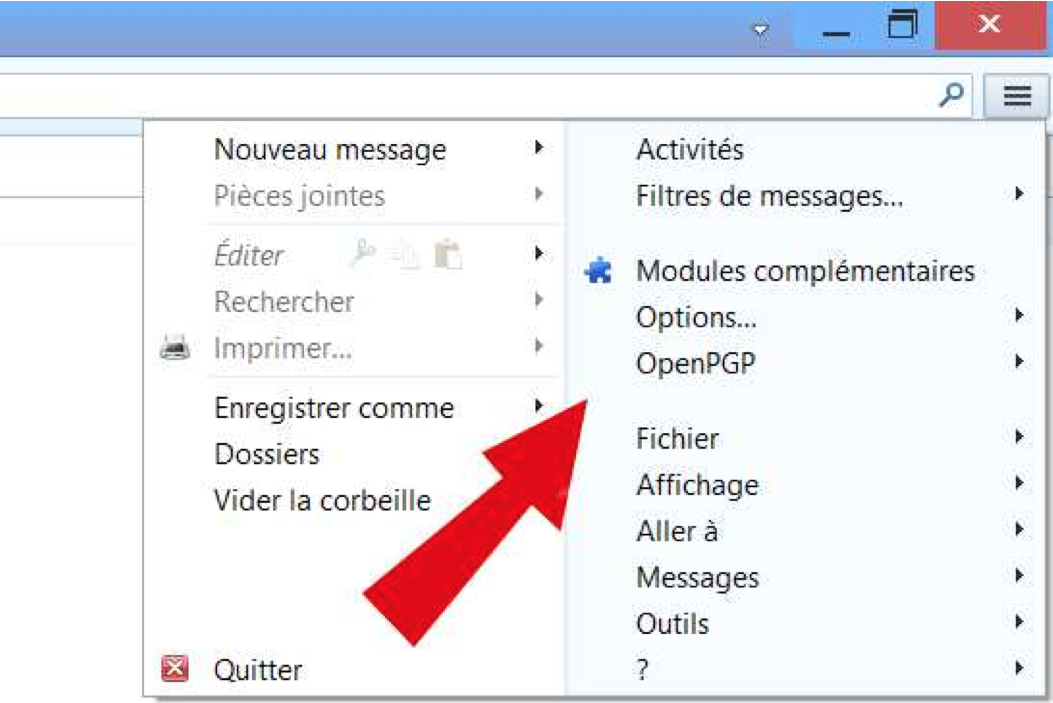

Pour finir, on redémarre Thunderbird. Un nouvel onglet à fait son apparition dans Thunderbird, ‘OpenPGP’. Passons notre souris dessus pour ensuite cliquer sur ‘Gestionnaire de clé’.

Installer Enigmail

Lorsque l’on coche la case ‘Afficher toutes les clés’, on voit notre clé. Ce qui veut dire que nos clés sont bien synchronisées avec Thunderbird

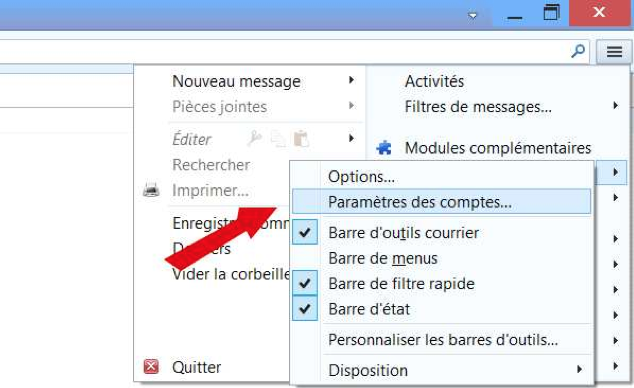

Retour dans les paramètres de Thunderbird pour choisir cette fois ‘Options…’, puis ‘Paramètres des comptes’.

Installer Enigmail

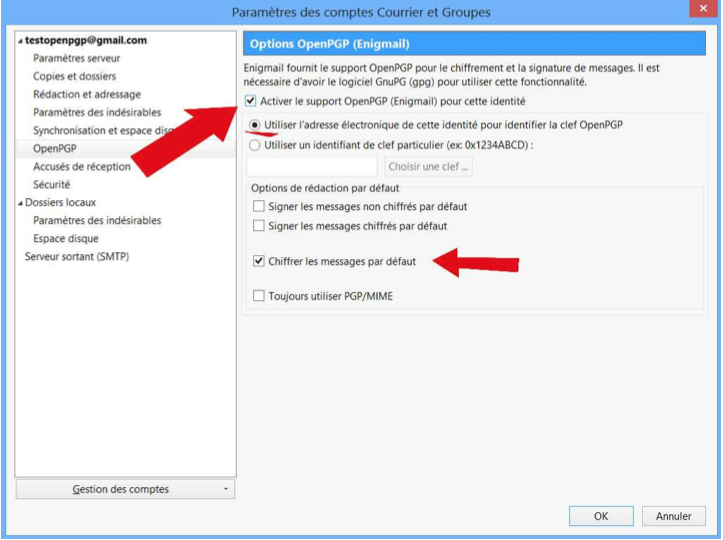

Ici, on va se rendre dans l’onglet OpenPGP,

– cocher la case ‘Activer le support OpenPGP pour cette identité’.

– cocher la case ‘Utiliser l’adresse électronique de cette identité pour identifier la clé OpenPGP’.

– cocher la case ‘Chiffrer les messages par défaut’

Installer Enigmail

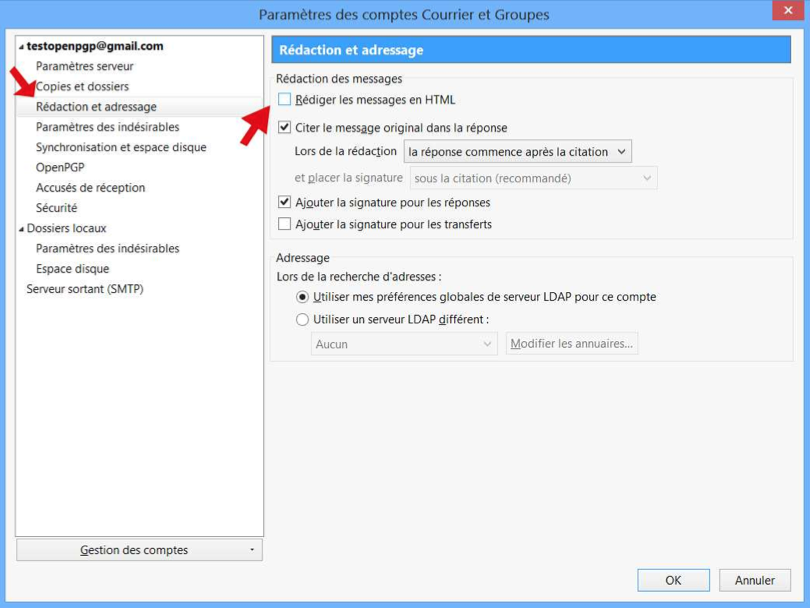

Tant qu’on y est, désactivons l’utilisation de HTML lors de la rédaction de nos e-mails. Celui-ci peut provoquer des erreurs. On désactive celui-ci dans ‘Rédaction et adressage.

Installer Enigmail

PGP est à présent activé. Notons que si nous avons coché la case ‘Chiffrer les messages par défaut’, c’est pour éviter les erreurs humaines, puisqu’à partir de maintenant, envoyer des messages sera tellement simple que nous en oublierons presque qu’il se fait.

A présent, nous allons voir comment utiliser la clé GPG d’un ami. Dans notre exemple, nous utiliserons celle du Secours Rouge, téléchargeable sur le site https://secoursrouge.org/

Une fois le fichier ZIP décompressé. Nous avons un fichier ‘sr.asc’. Nous devons importer cette clé dans notre trousseau pour pouvoir lui envoyer un e-mail. Pour cela, ré-ouvrons GPA et cliquons sur le bouton ‘Importer’ avant de sélectionner le fichier ‘sr.asc’ là où celui-ci a été décompressé.

4. Envoyer un e-mail crypté

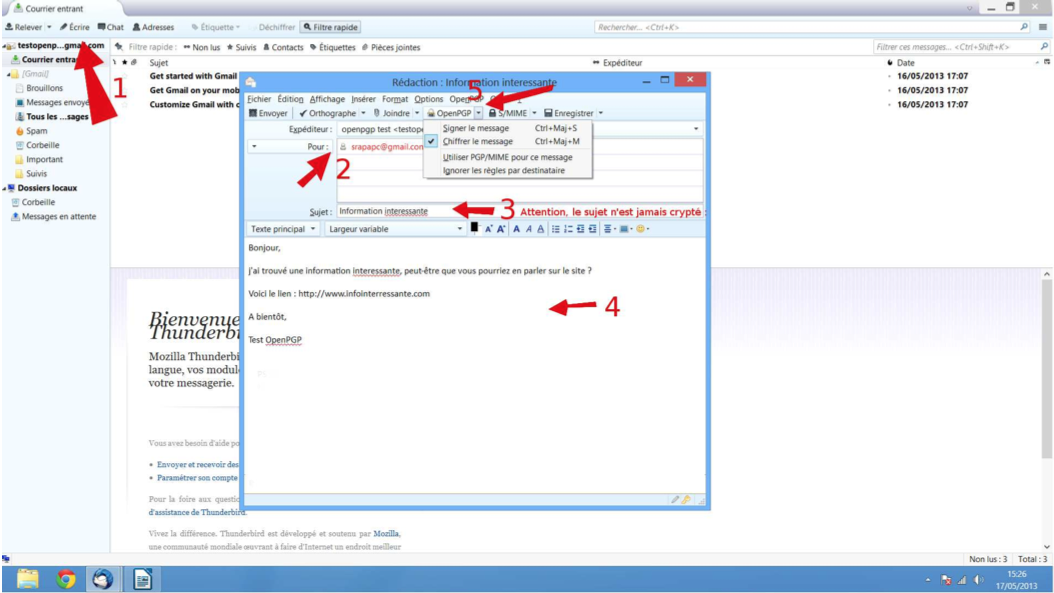

A présent, nous allons envoyer notre premier e-mail crypté ! Dans Thunderbird, on clique sur ‘Ecrire’.

Ecrire un mail crypté

On remplit les champs ‘Pour’, ‘Sujet’ (Celui-ci n’est jamais crypté, attention!), le corps du message.

Si on clique sur ‘OpenPGP’, on verra que la case ‘Chiffrer le message’ est déjà cochée, puisqu’on a demandé à Thunderbird de crypter les messages par défaut.

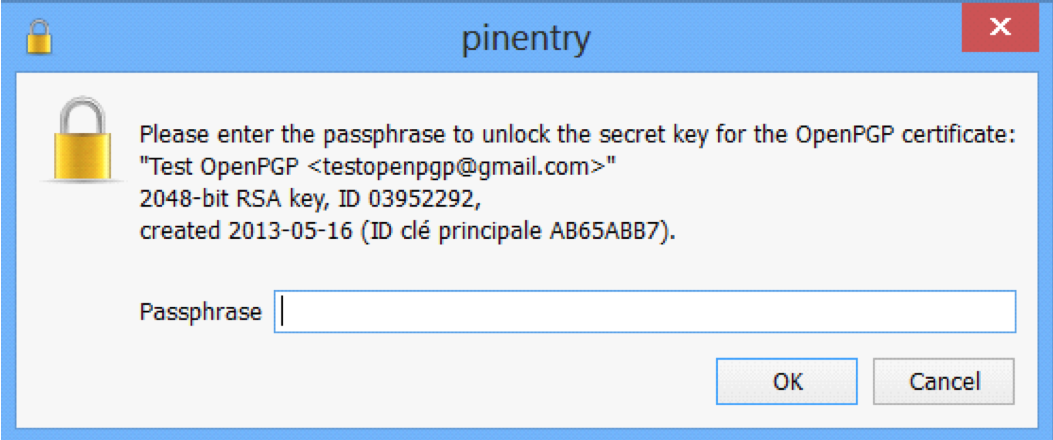

On envoie ensuite le message. L’adresse e-mail du correspondant est automatiquement associée avec sa clé GPG si celle-ci a été importée. Si elle n’a pas été importée, Thunderbird nous préviendra. On nous demande alors de taper un mot de passe. C’est celui de notre boite mail.

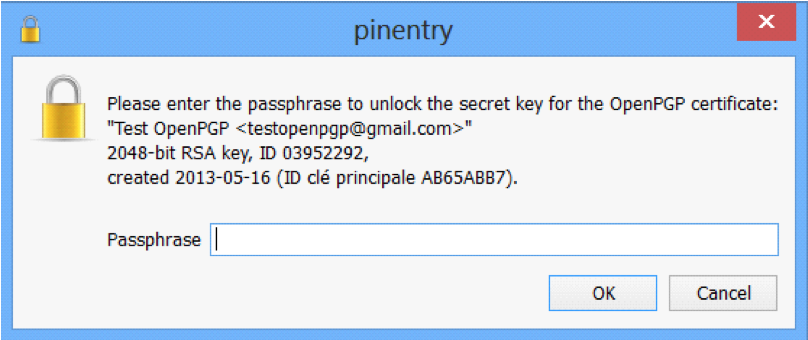

Ceci est le message pour taper le mot de passe de sa boite mail.

Ecrire un mail crypté

Au contraire, ceci est le message que l’on doit taper pour décrypter un message.

Ecrire un mail crypté

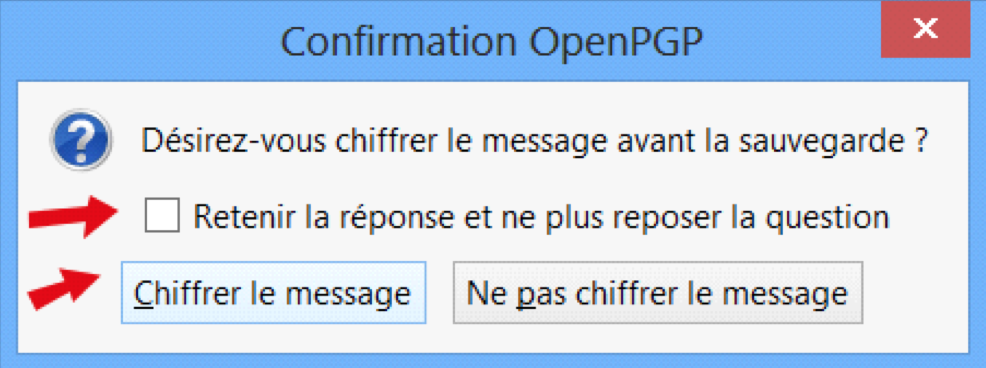

On devra peut-être le taper lorsque Thunderbird nous proposera de crypter le message avant qu’on l’ait envoyer.

Ecrire un mail crypté

On notera que le message est crypté également dans le dossier ‘Envoyés’. Cette copie n’est pas cryptée avec la clé publique du correspondant, mais avec la nôtre (sinon, on ne pourrait pas la décrypter).

Attention : nous n’avons pas envoyé notre clé publique dans notre e-mail ! Notre correspondant ne pourra donc pas nous répondre un message crypté.

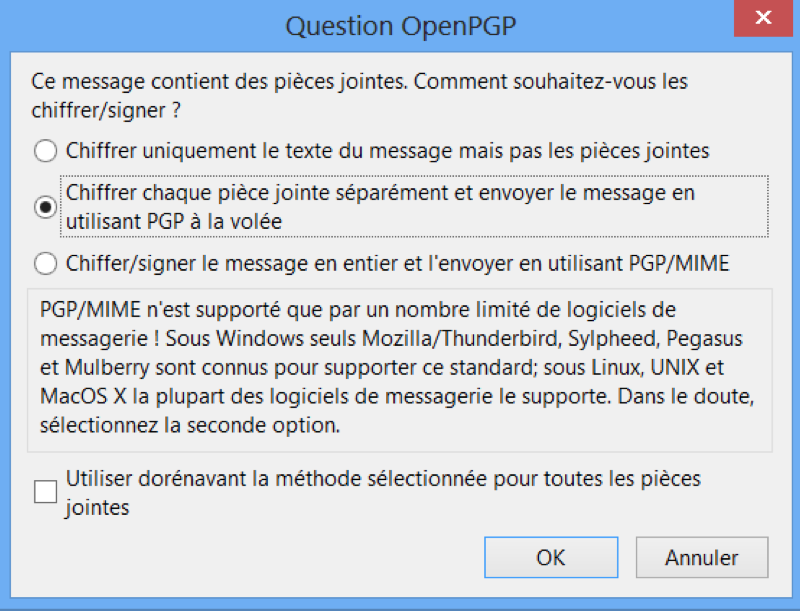

Lorsque l’on rajoute une pièce-jointe à un message crypté, cochons cette case.

Ecrire un mail crypté

5. Décrypter un message reçu et une pièce-jointe

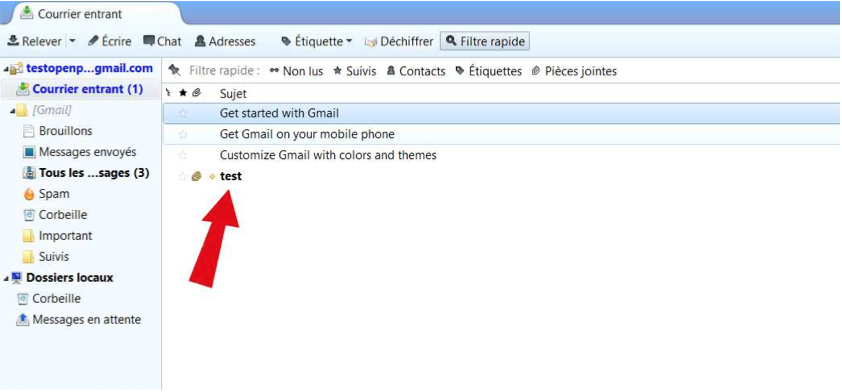

Quelques heures plus tard, on va vérifier notre boîte mail, et nous avons reçu une réponse cryptée.

Décrypter un mail

On double-clique sur le message pour l’ouvrir, et on tape notre mot de passe GPG. Une pièce-jointe apparaît. ‘piece-jointe.txt.pgp’. Clic-droit sur celle-ci (en bas de la fenêtre de l’e-mail), “déchiffrer et enregistrer sous”.

Chapitre 2 : Le cryptage de données

Dans ce chapitre nous ne présenterons qu’un seul logiciel. Celui-ci a fait ses preuves, fonctionne sur Windows, Mac et Linux et est relativement simple d’utilisation. Ce logiciel est Truecrypt. Allons donc le télécharger sur https://truecrypt.ch/downloads/ et sélectionnons la version du programme compatible avec Windows.

ATTENTION : Ne téléchargez pas Truecrypt sur http://www.truecrypt.org qui était le site originel. Le projet Truecrypt a été abandonné par ses créateurs et a été reprit par l’équipe suisse de TCNext : téléchargez la dernière version de Truecrypt (7.1a) sur le site https://truecrypt.ch/downloads/

Lançons le fichier que nous venons de télécharger et poursuivons l’installation en acceptant les ’License terms’ puis ’Next’, cocher la case ’Install’ et ’Next’, décochons ensuite la case « Create System Restore Point » et enfin ’Install’ et ’Finish’.

Truecrypt est capable de faire plusieurs choses : – Créer un ’Conteneur’ crypté dans votre ordinateur. Ceci créera un fichier crypté dont vous déciderez la taille, etc… – Cryptez une clé USB ou un disque dur portable ou tout autre support amovible. – Cryptez la totalité de votre disque dur (pour les utilisateurs avancés et amoureux du risque, nous ne détaillerons pas la procédure dans cette édition du guide mais vous trouverez facilement des tutoriels en ligne).

Dans ce tutoriel, nous verrons la pratique la plus courante et la plus pratique pour chacun : c’est à dire le cryptage d’un support amovible. Un support amovible est un support que vous pouvez connecter et déconnecter de votre ordinateur, par exemple : une clé usb, un disque dur portable, une carte SD ou micro-SD, etc…

Pour le choix du support, voyez en fonction de vos besoins. Un disque dur portable peut contenir une très grande quantité de données, une clé USB ou une carte SD peut en contenir une grande quantité, tandis qu’une carte micro-SD a ceci de pratique qu’elle est très petite mais plus chère.

Le tutoriel se pratique de la même façon pour chacun de ses supports. Nous parlerons plus loin de « la clé usb » pour simplifier, mais vous pouvez utiliser n’importe quel support pour ce tutoriel.

1. Préparer le support La clé usb doit être vide. Si elle ne l’est pas, tout ce qui se trouve dessus sera effacé.

2. Démarrer Truecrypt Double-cliquons sur l’icône de Truecrypt pour le démarrer, et cliquons sur « Create Volume » pour commencer la procédure de création de notre volume crypté.

Cochons ensuite la seconde case : « Encrypt a non-system partition/drive » puis ’Next’. On va ensuite laissé « Standard Truecrypt Volume » et ’Next’ à nouveau.

A l’étape suivante, nous devons sélectionner le volume à crypter. Ca se corse, puisqu’il ne faut pas faire d’erreur ici (au risque de perdre des données ou de rendre l’ordinateur inutilisable !) On va donc bien faire attention à voir quelle lettre est attribuée à notre clé USB. Prenons par exemple que cette lettre soit F :/ nous cliquerions alors sur Select Device et ensuite on cliquera sur la ligne correspondant à la lettre F :/. Pour déterminer quelle lettre correspond à votre clé, rendez-vous dans le Poste de Travail où vous verrez tous les disques et clés connectés à votre ordinateur.

3. Cryptons ! A cette étape, on choisira « Create encrypted volume and format it ». Ce qui est le plus efficace et le plus rapide pour une clé vide. A l’étape suivante il nous sera proposé de choisir un algorythme de cryptage et un algorythme de hash. Nous voilà dans le vif du sujet et quelques explications s’imposent.

Qu’est-ce-qu’un algorythme de cryptage ? Un algorythme de cryptage, en gros, c’est la méthode mathématique que votre ordinateur utilisera pour crypter l’information. Par exemple, un algorythme utilisable pour un humain serait de remplacer chaque lettre par celle qui la suit dans l’alphabet pour écrire ’BONJOUR’ on écrira plutôt ’CPOKPVS’. Evidemment, l’ordinateur crypte des quantités beaucoup plus grandes que de simples mots et avec des méthodes mathématiques inutilisables par un cerveau humain. Un algorythme est donc un langage codé utilisé par un ordinateur.

Truecrypt nous propose trois algorythmes : AES, Twofish et Serpent. Il nous propose également des « cascades » d’algorythmes. C’est à dire qu’après avoir crypté en AES, il crypte à nouveau en Twofish, etc…

Quelle est la différence entre AES, Twofish et Serpent ? Lorsque le gouvernement américain a mis à jour ses méthodes de sécurité informatique en 1997, il a organisé un concours visant à trouver un algorythme de cryptage puissant, capable de protéger les secrets gouvernementaux. Les trois finalistes étaient AES, Twofish et Serpent, trois algorythmes remarquablement complexes. C’est AES qui a gagné le concours. Mais apparement, Twofish était tout aussi puissant et a perdu à cause de sa vitesse plus lente, et Serpent a perdu car il aurait été impossible à décrypter au besoin.

Moralité de cette petite histoire (imprégnée de légendes urbaines ?) Ces trois algorythmes sont tous les trois extrêmement performant, et vous opterez sans doute pour une cascade des trois. Pas d’inquiétude donc et sélectionner « votre préféré ».

Note : Le cryptage est un enjeu extrêmement important tant au niveau gouvernemental et répressif qu’au niveau technologique (la plupart des appareils informatiques utilisent le cryptage) qu’au niveau antirépressif. Certaines personnes travaillent quotidiennement à rechercher des failles de sécurité permettant de casser ces algorythmes et de les rendre obsolètes. Si ces méthodes semblent aujourd’hui incassables, celles qui les précédaient l’ont pourtant étées (alors qu’elles étaient elles aussi réputées incassables). C’est pourquoi il peut-être intéressant de s’informer si jamais un de ces algorythmes venait à être brisé. L’algorythme AES étant l’un des plus utilisé au monde, s’il venait à être cassé, de nombreux gouvernements devraient le remplacer par un autre (probablement Twofish ou Serpent). Il faut garder en mémoire que si ces méthodes sont sûres aujourd’hui elles ne le seront pas éternellement.

Dans notre exemple, nous choisirons donc un algorythme en cascade : AES-TWOFISH-SERPENT. Et un Hash Algorythm SHA-512.

Précisons que si le cryptage est légal en Belgique il ne l’est pas partout. En France par exemple, il est illégal de crypter un document ou une communication avec un algorythme impossible à décrypter par les autorités !

Cliquons sur Next deux fois pour arriver à l’étape du choix du mot de passe.

4. Le choix du mot de passe Nous avons déjà vu comment créer un mot de passe au début, mais pour rappel :

– Votre mot de passe doit compter au moins 20 caractères, et contenir lettres minuscules et majuscules, des chiffres et des caractères spéciaux (comme $*^ par exemple). Ce mot de passe ne doit pas contenir de mots existants, de prénoms ou de noms, de dates, etc…

– Dans les cas de Truecrypt et de PGP (comme on le verra au chapitre « Crypter ses e-mails ») il est particulièrement important de bien choisir un mot de passe qui ne sert qu’à ça.

Et voici notre mot de passe : 6tN82_9=w5^J_qXnEdA(

On écrit donc notre mot de passe dans les champs adéquats. On ne cochera pas la case « use keyfiles » cette fois, mais sachez que cette fonction permet de créer un petit fichier clé que l’on stockera sur une autre clé usb et qui serait nécéssaire à l’ouverture de notre clé usb.

A l’étape suivante, on répond Yes ou No à la question « Souhaitez vous stockez des fichiers de plus de 4GB dans votre clé. Répondez selon votre cas (d’aussi gros fichiers sont rares), nous répondrons dans notre exemple ’No’.

A l’étape suivante, on devra secouer la souris au-dessus de la fenêtre Truecrypt. Pourquoi ? Simplement parce qu’un ordinateur étant une machine ’logique’ il lui est à peu près impossible de générer de l’aléatoire. Il utilisera donc « l’entropie » (le désordre) générée par notre main humaine pour rendre l’algorythme encore plus complexe.

Après avoir laissé les cases ’Fat’ et ’Default’ si on veut stocker des fichiers de moins de 4Gb, et ’NTFS’ et ’Default’ dans l’autre cas, on clique sur ’Format’. Cette action effacera les éventuels fichiers que vous auriez laissé sur votre clé USB.

Voilà, l’odinateur est en train de crypter notre clé. Il ne nous reste plus qu’à patienter le temps que l’opération se termine.

Fin de la procédure : Truecrypt nous prévient que l’on ne peut pas utiliser la même lettre pour ensuite « monter le volume ». On clique OK, OK puis EXIT.

5. Ouverture de notre clé cryptée

Une fois notre clé cryptée. Nous allons voire comment ouvrir celle-ci pour y déposer les fichiers que l’on veut protéger.

Losque la clé usb est insérée dans l’ordinateur, on démarre Truecrypt et on clique sur « Auto-Mount Devices » pour ensuite taper notre mot de passe. Laissons les trois cases décochées pour plus de sécurité, et on clique sur OK.

Voilà c’est tout. Vous constaterez l’apparition dans votre Poste de Travail d’un nouveau disque « Disque local … » de la même taille que votre clé. Vous y déplacerez vos documents sensibles.

Lorsque vous n’avez plus besoin de votre clé. Retournez à la fenêtre Truecrypt et cliquez sur ’Dismount All’. Vous pouvez ensuite retirer la clé de votre ordinateur.