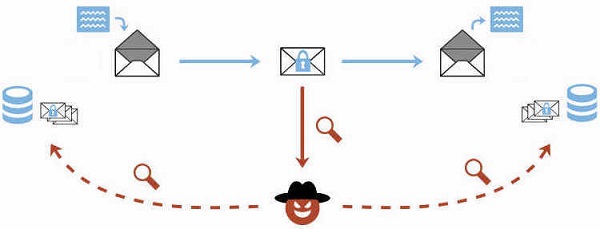

La technologie de reconnaissance faciale en temps réel de la police de South Wales (Pays de Galles), connu aussi sous le nom de système AFR Locate, aurait été spectaculairement améliorée grâce à un nouvel algorithme fourni par l’entreprise technologique japonaise NEC. Sur les 44 468 visages scannés par les forces de l’ordre puis analysés par le logiciel de reconnaissance faciale en marge du « Biggest Weekend » qui s’est déroulé dans la ville de Swansea en mai dernier, il n’y aurait eu que dix faux positifs.

Une version moins récente de ce logiciel avait été utilisée l’an dernier à Cardiff, lors de la finale de la Ligue des Champions (voir notre article). À cette occasion, près de 170 000 personnes avaient afflué aux abords du stade de la ville et AFR Locale avait identifié 2470 suspects potentiels, dont 2297 faux positifs : il se trompait dans 92 % des cas. Le système AFR Locate aurait déjà permis à Cardiff l’arrestation de 16 entre le 31 mai et le 22 décembre 2017 et de 13 autres personnes entre le 3 et le 24 juin 2018. Au total, cette technologie de reconnaissance faciale en temps réel aurait déjà conduit à l’arrestation de plus de 450 personnes depuis juillet 2017.

Une des camionnettes du système

Dossier(s): Archives Techniques et technologies Tags: Grande-Bretagne, Technique de répression