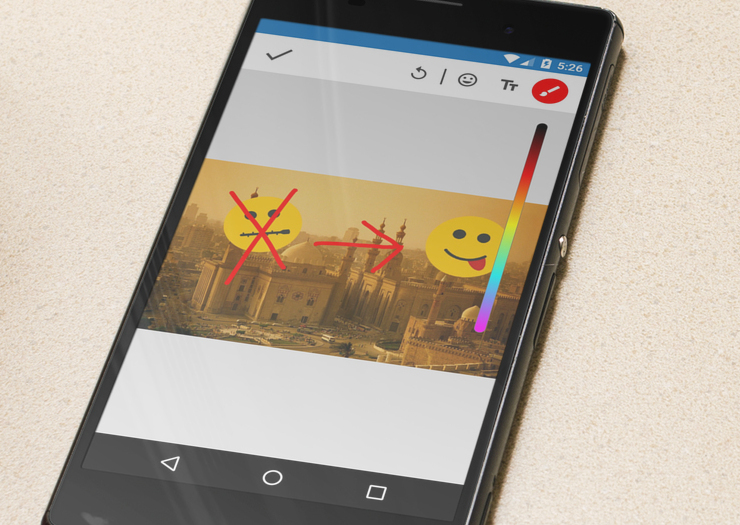

La société israélienne General Robotics propose un robot chenillé de 12 kg conçu pour la lutte « antiterroriste » et construit en composites à haute résistance. Il abrite un compartiment monté sur un bras articulé. Il est surmonté d’un rail Picatinny permettant de positionner des capteurs ou encore un lanceur de pepper-spray. Un pistolet Glock 26 de 9 mm peut être installé dans le compartiment mobile en site.

Dogo dispose de huit microcaméras positionnées sur deux bras montés à l’arrière, offrant une couverture à 360°. Deux autres caméras sont placées dans le compartiment mobile. Un micro et un haut-parleur permettent de donner des ordres ou de négocier. Le fonctionnement de l’ensemble est intuitif – il est comparé à « un jeu vidéo »… Il est possible de zoomer à l’envi, mais aussi de procéder au ciblage, par l’activation d’un point laser ou encore en travaillant par pixel. Lors de déplacement dans des escaliers deux tiges en fibres composites se positionnent pour éviter un retournement. Ses batteries lui donnent une autonomie de cinq heures.

Le Dogo dispose d’un système de visée par pointeur laser

Dossier(s): Archives Techniques et technologies Tags: Israël, Technique de répression