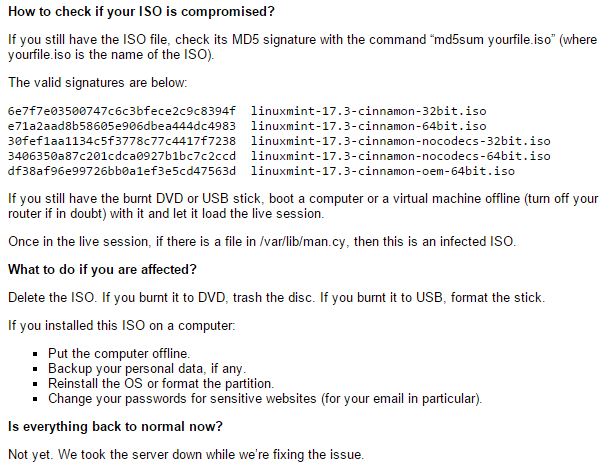

TAILS, « The Amnesiac Incognito Live System » est très apprécié des personnes soucieuses de leur anonymat et de leurs données. C’est un système d’exploitation complet à déployer sur un DVD ou sur une clé USB, une fois démarré toutes les connexions passent par TOR. A l’arrêt de la machine, toutes les données qui n’ont pas été sauvegardées dans un éventuel répertoire chiffré sur la clé USB sont détruites.

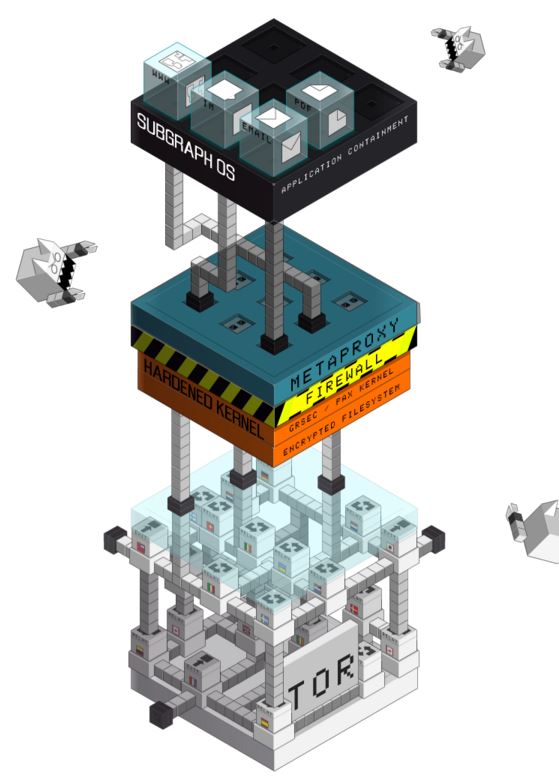

SubgraphOS, développé par l’association éponyme à Montréal propose lui aussi une distribution linux ultra-sécurisée mais va en théorie plus loin que TAILS. Différence majeure: SubgraphOS peut être installé de façon « permanente », là où TAILS ne peut -par philosophie- qu’être installé sur un support externe. Subgraph propose également un client e-mail et une implémentation d’OpenPGP originales, sans passer par les clients habituels de Linux (Thunderbird et GnuPG)

Pour télécharger et tester Subgraph, c’est ici. Notez que Subgraph n’est disponible que depuis le 16 mars et qu’il reste probablement des failles critiques, il vaut mieux ne pas l’utiliser pour autre chose que du test à l’heure actuelle.

Dossier(s): Archives Techniques et technologies Tags: Canada, Internet, Technique de répression