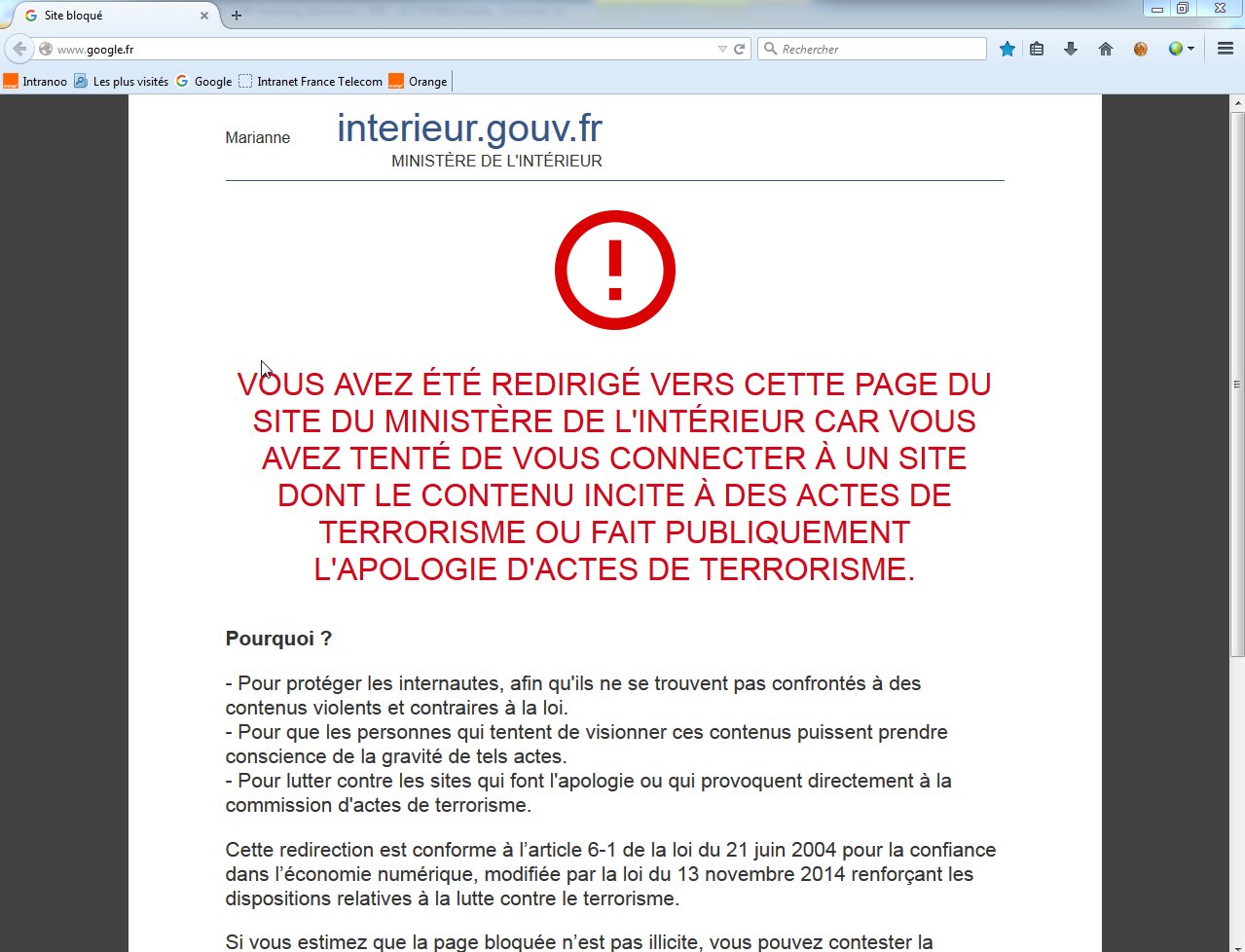

Nous vous conseillons régulièrement d’utiliser Signal, cette application de messagerie sécurisée à la popularité grandissante. En plus d’être très sécurisée, d’être sponsorisée par Edward Snowden en personne, d’avoir récemment ajouté le support pour les messages « qui disparaissent tout seul », Signal vient d’ajouter une nouvelle fonctionnalité dans sa dernière beta. Elle permet d’ajouter stickers, emojis, dessins et texte lors de l’envoi d’une image. Si la fonction peut sembler simplement drôle au premier abord, Signal se démarque du monde habituellement austère et rigide du chiffrement des communications. En rendant son application aussi flexible que les applications concurrentes et non-respectueuses de la vie privée de ses utilisateurs, Signal peut rendre son chiffrement encore plus populaire. De plus, les stickers permettent d’anonymiser une photo à la volée.

Nous ne pouvons que vous recommander une fois encore d’installer Signal: Android, iOS, Chrome. Pour adhérer à la beta, rendez-vous sur le Play Store.

Les stickers peuvent également cacher des visages