Le protocole qui permet d’accéder à des sites internet (http) est non-sécurisé. Il est très facile pour un hacker (gouvernemental ou privé) de s’interposer entre un utilisateur et un site internet. Pour sécuriser le protocole internet, on a utilisé depuis plusieurs années le chiffrement SSL : cela est visible pour l’utilisateur lorsqu’il visite une adresse qui commence par https. Dans la pratique https permet d’abord de chiffrer (avec une relative efficacité) la connexion entre un utilisateur et un site web, https permet également de garantir l’authenticité d’un site internet (signature). L’utilisateur peut dés lors être certain qu’il accède effectivement au site web qu’il veut visiter et non pas au clone d’une page web, créée par un attaquant. Le problème est que ces chiffrement/signature SSL sont compliqués à mettre en oeuvre pour plusieurs raisons : ils sont techniquement compliqués à mettre en oeuvre, les certificats sont délivrés par des instances bureaucratiques (les ‘CA’ pour Autorités de Certifications), de plus ces certificats sont payants à hauteur d’un minimum de 80€/an.

Lorsque l’on accède à certains sites militants, on peut souvent voir un message « cette connexion n’est pas sécurisée » ou « l’identité de ce site n’a pas pu être vérifiée », ou « le certificat de ce site web a expiré ». Ces messages qui sont souvent des faux-positifs -mais pas toujours- sont pénibles pour les militants soucieux de leur sécurité informatique. Ceci pose des problèmes, particulièrement dans les sites à publication ouverte où l’utilisateur doit être absolument certain qu’il n’est pas sur un site policier et que sa connexion n’est pas espionnée.

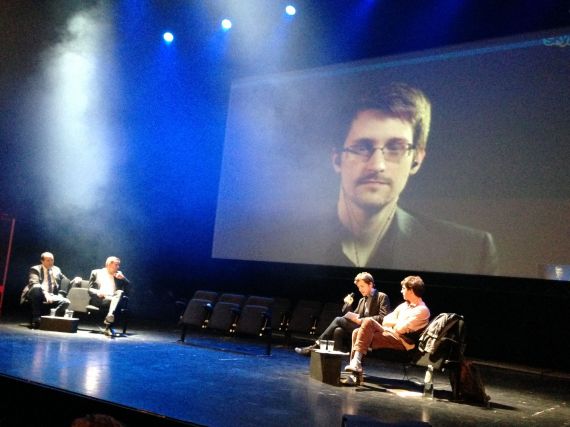

Ce problème pourrait être résolu d’ici une année : une alliance entre la fondation de logiciels open-source Mozilla, l’association progressiste américaine EFF (Electronic Frontier Foundation), et des constructeurs veut lancer une nouvelle Autorité de Certification d’ici à l’été 2015. Cette CA, baptisée « Let’s Encrypt » délivrera des certificats SSL gratuits, avec des démarches administratives simplifiées à l’extrême et surtout la gratuité d’utilisation. Let’s encrypt veut réduire le temps d’installation nécéssaire à 30 secondes contre 2 à 3 heures actuellement. La présence de Mozilla et de l’EFF dans l’association permet également de faire confiance à ce projet open-source, malgré la présence d’autres acteurs plus douteux, comme Cisco, qui veulent probablement redorer leur image après les fuites de Snowden.

Le déploiement de Let’s Encrypt est donc une excellente nouvelle pour la sécurité informatique. Voir le site officiel.