Vous connaissez peut-être Cryptocat, un service de communication chiffré parmi les plus faciles à utiliser et les plus sécurisés. Celui-ci ne nécessite pas de s’inscrire ou d’installer quoi que ce soit. Il a récemment eu une petite publicité puisque les journalistes qui ont publié le ‘swissleaks’ l’utilisaient.

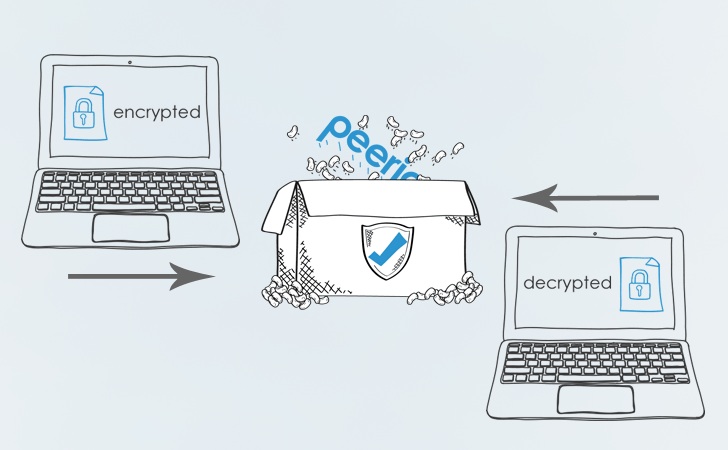

Le créateur de Cryptocat, Nadim Kobeissi (cette création lui a valu d’être arrêté et interrogé en voyageant aux USA. Le FBI a également tenté de le piéger via Sabu qui avait piégé l’anarchiste Jeremy Hammond), vient de lancer un nouveau programme nommé ‘Peerio’, qui permet non seulement l’échange d’e-mails cryptés entre ses utilisateurs, mais également un stockage chiffré de bout-en-bout d’un 1Go, permettant d’envoyer de gros documents sensibles. Peerio fonctionne sur le même principe que PGP mais a simplifié grandement son utilisation.

Les avantages de Peerio sont nombreux : gratuit, pas de pub, chiffrés sur le trajet, sur le serveur. Peerio se définit lui-même comme réunissant le meilleurs des ‘deux mondes’ : cela ne sert à rien de protéger la route vers un data-center pas protégé, comme cela ne sert à rien de mettre ses données dans un data-center très bien protégé dont le fournisseur est le seul à avoir la clé. Avec Peerio , la connexion est sécurisée et les développeurs n’ont aucun accès aux données.

Il est à noter que Peerio a un autre énorme avantage : il est open-source et le code a été audité, ce qui signifie que le code a été vérifié.

Peerio est disponible sous la forme d’une application Chrome, ce qui signifie qu’il peut être utilisé via n’importe quel système d’exploitation bureau (Windows, OSx, Linux et Chrome OS). Les applications Android et iOS sont en construction et devraient être disponibles sous peu.

Peerio, le futur de la messagerie sécurisée ?

Peerio, le futur de la messagerie sécurisée ?

Peerio, le futur de la messagerie sécurisée ?