Le 12 février 2007, des dizaines de militants communistes, syndicalistes et antifascistes sont arrêtés dans plusieurs villes italiennes. La police italienne enquêtait sur une organisation clandestine, le Parti Communiste Politico-Militaire (PCPM), qui avait des cellules dans plusieurs villes italiennes, éditait un journal clandestin, et aurait préparé des attentats contre une résidence et une chaîne de télévision de Berlusconi.

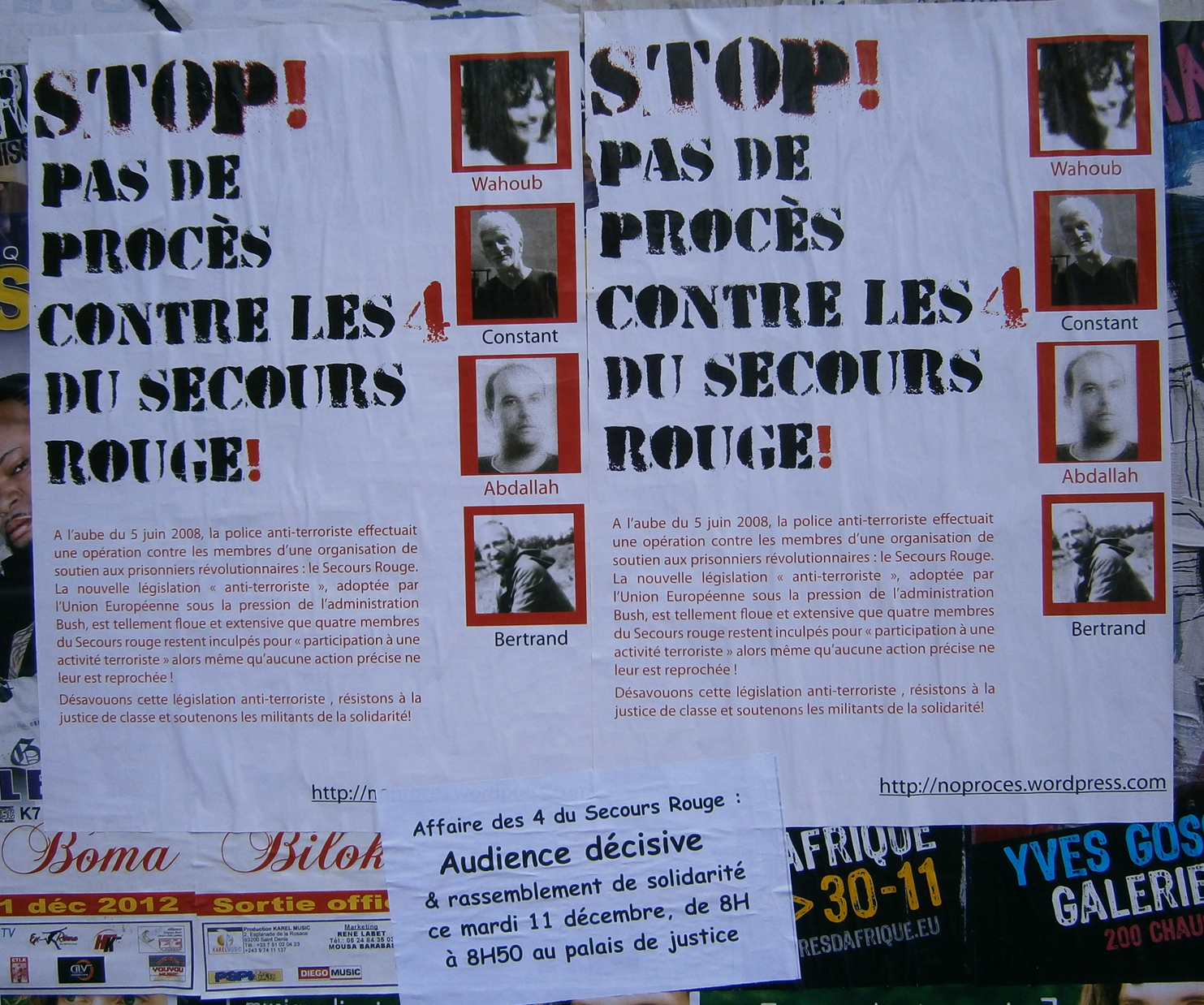

Parmi les milliers de documents en tout genre, la police italienne trouve, enterrées dans le potager d’un des militants italiens arrêtés (d’où le fameux “sous les salades” qui sera la plaisanterie leitmotive de l’affaire), les photos de quatre membres du Secours Rouge Bert, Wahoub, Constant et Abdallah et communique l’information à la police belge.

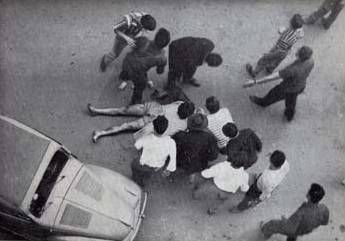

Quelques uns des militants italiens arrêtés

Du 12 février 2007 au 5 juin 2008, pendant un an et demi, la police va espionner Bert, Wahoub, Constant, Abdallah et leur entourage avec des moyens inouïs: caméras placées devant les domiciles, interception

des conversations téléphoniques et des mails, filatures, checks de tous les voyages à l’étranger par scanning des listes des compagnies aériennes ferrovières et routières, examen des anciennes communications téléphoniques (tous les n° appelés et appelants, en remontant jusqu’à 2004 dans le cas de Bert!), etc.

Les membres du Secours Rouge se doutent tellement peu qu’ils sont suspectés de collusion avec le PCPM qu’un d’eux (Bert) s’est rendu pendant cette période à Milan dans le cadre d’une délégation internationale de soutien aux militants accusés d’en faire partie. La police italienne (qui l’a contrôlé l’entrée du tribunal) n’a réagit aucunement, et encore aujourd’hui, la justice italienne ne s’est intéressée à aucun membre du Secours Rouge belge.

Délégation du SRI au palais de justice de Milan

5 juin 2008: Vague de perquisitions et d’arrestations chez les membres du Secours Rouge: Virginie est arrêtée chez elle, Bert est arrêté et incarcéré à Forest, Constant est arrêté chez lui et incarcéré à St-Gilles, Wahoub est arrêtée et incarcérée à Berkendael. Abdallah ayant échappé par hasard à l’arrestation, consulte les camarades et son avocat, et sur base de ces consultations, se constitue prisonnier. D’autres perquisitions ont lieu chez des proches ou sur le lieu de travail de ces personnes.

Pierre C., un ancien militant des CCC condamné en même temps que Bert en 1988, est également arrêté.

Bert, Constant, Wahoub et Abdel font l’objet d’un mandat d’arrêt délivré par la juge d’instruction Bernardo-Mendez pour “participation à une activité terroriste”. Bert est incarcéré à Forest, Wahoub à Berkendael, Abdallah et Constant à Saint-Gilles.

De son côté, Pierre C. est incarcéré à Forest; étranger au Secours Rouge, il lui est uniquement reproché de n’avoir pas respecté les conditions de la libération (plus précisément: d’avoir rencontré Bert). Virginie est libérée le soir-même, après avoir refusé de répondre aux enquêteurs.

Les questions posées révèlent que le principal intérêt des policiers est dirigé contre les activités du Secours Rouge. Les militants arrêtés sont invités par exemple à identifier sur photo des personnes ayant assisté à des meetings publics du Secours Rouge. Les 4 refusent de répondre aux questions des enquêteurs et sont placés sous mandat d’arrêt en raison de leurs prétendus liens avec des membres d’un Parti Communiste Politico-Militaire (PCPM) en Italie.

Wahoub mains attachées et yeux bandés le 5 juin, un policier tend sa main pour qu’on ne puisse la reconnaître

Le 5 juin au soir, une première conférence de presse est improvisée au Verschueren.

6 juin: Arrestation d’un autre membre du Secours rouge, Jean-François pour les mêmes raison que Pierre C. Il est d’abord incarcéré à Namur, puis à Verviers, et commence une grève de la faim pour la libération des militants du Secours Rouge, qui durera 32 jours.

Premières répliques aux campagnes de presse: une vidéo du mariage de Flor est mise sur YouTube, qui montre que les “explosifs trouvés chez Sassoye” (en fait, au Verschu…) étaient le reste du feu d’artifice tiré ce soir là.

7 juin: Manifestation devant les prisons de Saint-Gilles et de Berkendael à l’appel du Secours Rouge. A côté du Secours Rouge, plusieurs groupes de solidarité constitués pour l’occasion s’improvisent et s’activent : le réseau S5S (« Solidarité avec les 5 Solidaires »), un groupe sur Facebook, les “mamans de 9 heures” (habituées matinales de la brasserie où travaille Bert et Virginie)… Premiers collages d’affiches de sympathisants.

Devant la prison de Saint-Gilles

Devant la prison de Berkendael

11 juin: Passage des 4 devant la Chambre du Conseil, qui doit se prononcer sur le mandat d’arrêt (donc sur le maintien en détention préventive). La Chambre décide de la remise en liberté de Wahoub, Constant et Abdallah (décision exceptionnelle pour un premier passage). Bert reste quant à lui en détention préventive, son cas étant jugé pendable, primo en raison de son passé de révolutionnaire, secundo parce que les annotations sur les photos seraient de sa main, tertio, parce qu’il doit aussi comparaître (comme Pierre C. et Jean-François) pour violation de sa libération conditionnelle. Le Parquet fait appel (“pour donner une chance à l’enquête” dira son représentant!) et les 3 “libérés” restent en détention préventive jusqu’à ce que la Chambre des Mises en Accusation soit saisie.

12 juin: Rassemblement solidaire à Bâle devant le consulat de Belgique.

Devant le consulat de Belgique à Bâles

16 juin: Conférence de presse des avocats qui dénoncent la vacuité du dossier et la législation anti-terroriste.

18 juin: Le Tribunal d’Application des Peines estime qu’il n’y avait aucunement lieu d’arrêter Pierre C. et ordonne sa remise en liberté pure et simple. Cette libération va accentuer le “retournement” de la presse qui commence à dénoncer les montages policiers et à donner un bon écho au mouvement de solidarité.

21 juin: 500 personnes manifestent à l’appel du Secours Rouge et du S5S, depuis la maison communale de St-Gilles vers la prison de St-Gilles, puis celles de Forest et de Berkendael.

22 juin: La police convoque un ami écrivain de Bert et Hotmail ferme la boîte mail du Secours Rouge.

A Zurich, le Secours Rouge profite des rassemblements de l’Euro de foot pour déployer des banderoles de solidarité avec les 4.

Accrochage d’une banderole solidaire à Zürich

25 juin: Les 4 inculpés du SR rendent public un texte commun à propos de leur arrestation et de leur positionnement.

A l’appel du Secours Rouge International, différents collectifs anti-répression manifestent à Paris (devant le centre Wallonie-Bruxelles) et à Berlin (devant l’ambassade de Belgique).

A Bruxelles: Rassemblement de solidarité sur les marches du Palais de Justice où comparaissent devant la Chambre des Mises en Accusation pour Wahoub, Constant et Abdel.

La décision est prise de les libérer sous conditions: ne pas être en contact avec les personnes impliquées dans le dossier durant trois mois (période renouvelable).

Rassemblement solidaire à Berlin

26 juin: Wahoub, Constant et Abdel sortent de prison.

27 juin: Parution dans La Libre Belgique de la pétition “La bande a bon dos” dénonçant les dérives de “l’anti-terrorisme” à l’occasion de l’affaire du Secours Rouge (premier signataire: la Ligue des Droits de l’Homme).

30 juin: Un feu d’artifice est tiré pendant la nuit pour Bert au-dessus de la prison de Forest.

1er juillet: Passage devant le Tribunal d’Application des Peines de Lantin pour Jean-François et Bert.

3 juillet: 150 personnes participent à un repas de solidarité au Garcia Lorca pour financer la défense des inculpés du SR.

5 juillet: Rassemblement au Palais de Justice.

7 juillet: Décision du Tribunal d’Application des Peines de Lantin: Jean-François et Bert n’ont pas enfreint les conditions de leur libération conditionnelle.

9 juillet: Jean-François sort de prison, Bert y reste, parce qu’encore inculpé dans le dossier “italien”.

10 juillet: Manifestation de soutien à Berlin.

19 juillet: 300 personnes manifestent à l’appel du Secours Rouge et du S5S devant la prison de Forest où Bert reste détenu. Des délégations des Secours Rouges suisse, français et italien participent à la manifestation.

La manifestation du 19 juillet

21 juillet: Manifestation devant le consulat de Belgique à Istanbul à l’appel d’une organisation membre du Secours Rouge International. Action de solidarité à Magdeburg (RFA).

Rassemblement solidaire à Istanbul

23 juillet: Bert est libéré sous conditions en Chambre du Conseil (aux mêmes conditions que les trois autres). Le Parquet fait appel de cette décision devant la Chambre des Mises en Accusation. Bert reste en prison.

24 juillet: Les proches de Bert se réunissent devant la prison de Forest pour son anniversaire.

29 juillet: Peu avant le passage en Chambre des mises, le juge d’instruction décide de libérer Bert qui sort de prison l’après-midi même.

17 octobre: Soirée de soutien aux 4 du SR au Garcia Lorca avec concert de De Volanges.

14 novembre: La Chambre du conseil se réuni pour examiner la demande des avocats de lever les conditions de la libération (interdiction de contact entre les co-inculpés, etc.). La demande des avocats est rejetée.

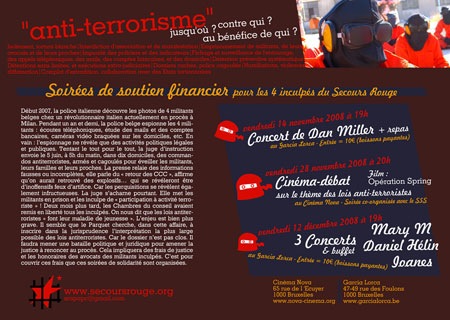

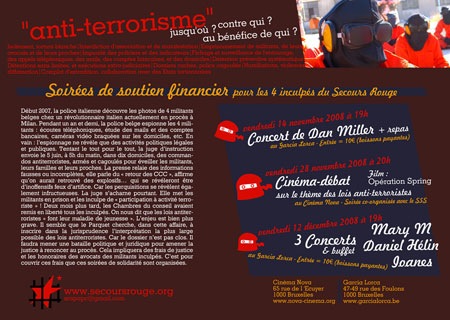

Soirée de soutien aux 4 du SR au Garcia Lorca avec repas et concert de Dan Miller.

28 novembre: Soirée de soutien aux 4 du SR au Cinéma Nova avec projet du film « Opération Spring » et débat.

12 décembre: Soirée de soutien aux 4 du SR au Garcia Lorca avec concert de Mary M, Daniel Hélin et de Ioanes.

23 janvier 2009: Soirée de soutien aux 4 du SR au Garcia Lorca avec concert de Maracujah from Belgica et Joystix.

3 février: Première séance de la Commission parlementaire d’évaluation de la législation anti-terroriste.

5 février: Plus de 150 personnes se sont rendues à l’Université de Liège le jeudi 5 février pour participer à la conférence-débat sur le thème de l’anti-terrorisme à laquelle participe Wahoub, invitée comme inculpée du SR.

3 mars: Deuxième séance de la Commission parlementaire d’évaluation de la législation anti-terroriste. L’affaire du SR est évoquée dans les débats.

7 mars: Soirée de soutien aux 4 du SR sur le thème du Black Panther Party au Garcia Lorca (projection du film : ’The Murder of Fred Hampton’ et conférence de Claude Guillaumaud-Pujol sur le cas Mumia Abu-Jamal)

15 mars: Extrait du rapport 2008 du Comité T : « Force est de constater que, sous l’emprise du Parquet fédéral, des juges d’instruction semblent avoir perdu leur position de tiers devant enquêter à charge et à décharge et se positionner du côté de l’accusation. Nous verrons qu’une telle tendance s’est manifestée, par exemple, dans le cadre du dossier ’Secours Rouge’. On assiste, en effet, à un glissement vers l’affirmation d’une présomption de culpabilité – et de dangerosité – , qui a notamment mené à soumettre plusieurs personnes à une détention injustifiée dans l’affaire dite du Secours Rouge. »

5 juin 2009: Plus de 250 personnes participent à la fête organisée par la brasserie où travaille Bertrand (brasserie perquisitionnée le 5 juin) pour financer la défense des inculpés.

Fête solidaire au Verschueren

14 juin 2009: Les verdicts sont tombés à Milan, au procès des militants arrêtés le 12 février 2007 et accusés d’être membre du PCPM. Les verdicts sont lourds, même s’ils sont en-deçà du requisitoire : Davide Bortalo et Claudio Latino : 15 ans de prison ; Vincenzo Sisi : 13 ans et 10 mois de prison ; Alfredo Davanzo : 11 ans et 4 mois de prison ; Bruno Ghirardi : 11 ans et un mois de prison ; Massimiliano Toschi : 10 ans et 11 mois de prison ; Massimiliano Gaeta : 8 ans et 3 mois de prison ; Salvatore Scivoli : 7 ans de prison ; Andrea Scantamburlo : 3 ans et 8 mois de prison ; Amarilli Caprio, Alfredo Mazzamauro et Federico Salotto : 3 ans et 6 mois de prison ; Davide Rotondi : 3 ans et 6 mois de prison ; Giampietro Simonetto : 10 jours d’arrestation ; Michele Magon, Alessandre Toschi et Andrea Tonello : acquittés.

Au procès du PCPM, les accusés saluent les sympathisants présents dans la salle

26-29 juin 2009: Les 4 du SR sont convoqués par la police pour la formalité des « interrogatoires récapitulatifs », dernière étape de l’instruction.

Courant décembre: Le magistrat instructeur clôture le dossier. La prochaine étape est la transmission de ce dossier devant la Chambre du Conseil qui décidera si il y a matière à procès. Aucune date, aucun délai n’est fixé pour cette audience.

10 février 2010: De deux mois en deux mois, les conditions mises à la libération des quatre membres de notre Secours Rouge arrêtés le 5 juin 2008 étaient renouvelées. Les avocats vont en appel devant la Chambre du Conseil. Entre le 10 février et le 16 mars, toutes les conditions sont levées.

15 mars 2011: La Chambre des mises en accusation se réunit pour statuer de la « régularité de la mise en oeuvre des méthodes particulières de recherche d’observation et d’infiltration ». Les avocats sont priés de quitter l’audience pendant que le procureur présente au juge le « dossier d’instruction secret » autorisé par cette nouvelle loi. Les avocats protestent en vain: cette violation des droits de la défense est devenue légale…

11 mai 2011: Audience de la Chambre du Conseil devant décider s’il y a matière à faire un procès ou s’il faut conclure à un non-lieu. Les avocats déposent une requête de « devoirs d’enquêtes complémentaires ». Le président l’accepte. L’audience est reportée. Une centaine de personnes participent à un rassemblement solidaire devant le palais de justice.

6 juin 2011: Soirée de solidarité au Terra Incognita

19 juin 2011: Des initiatives solidaires ont lieu dans diverses villes en Allemagne (Berlin, Magdbourg, Heilbronn, Stuttgart)

Rassemblement solidaire devant l’ambassade de Belgique à Berlin

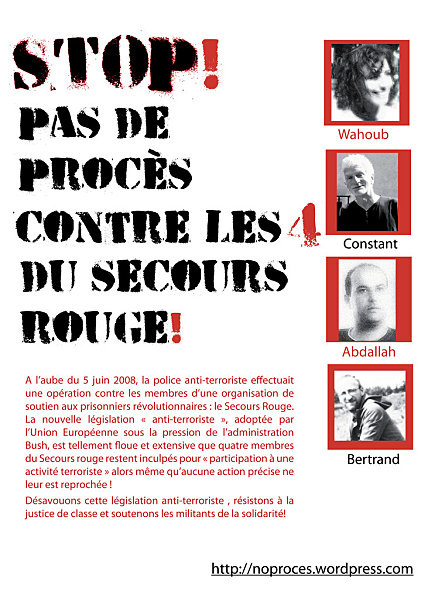

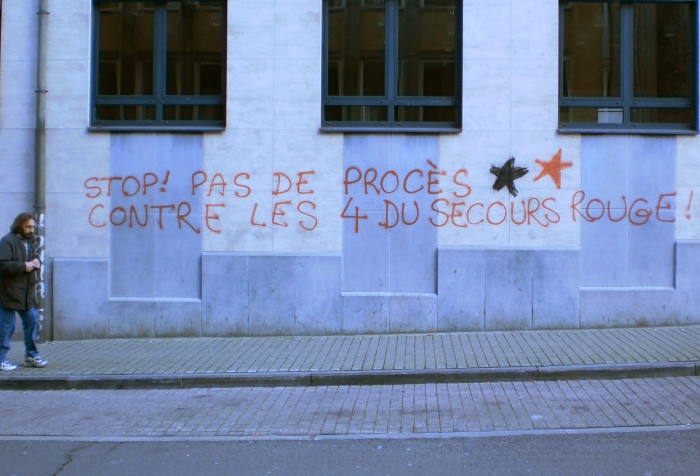

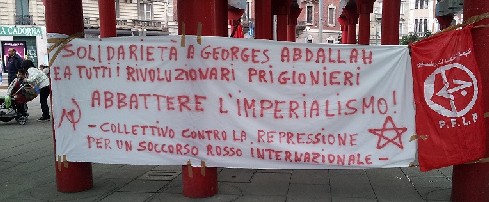

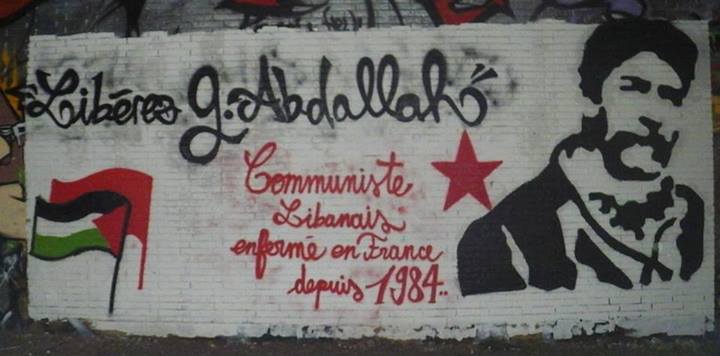

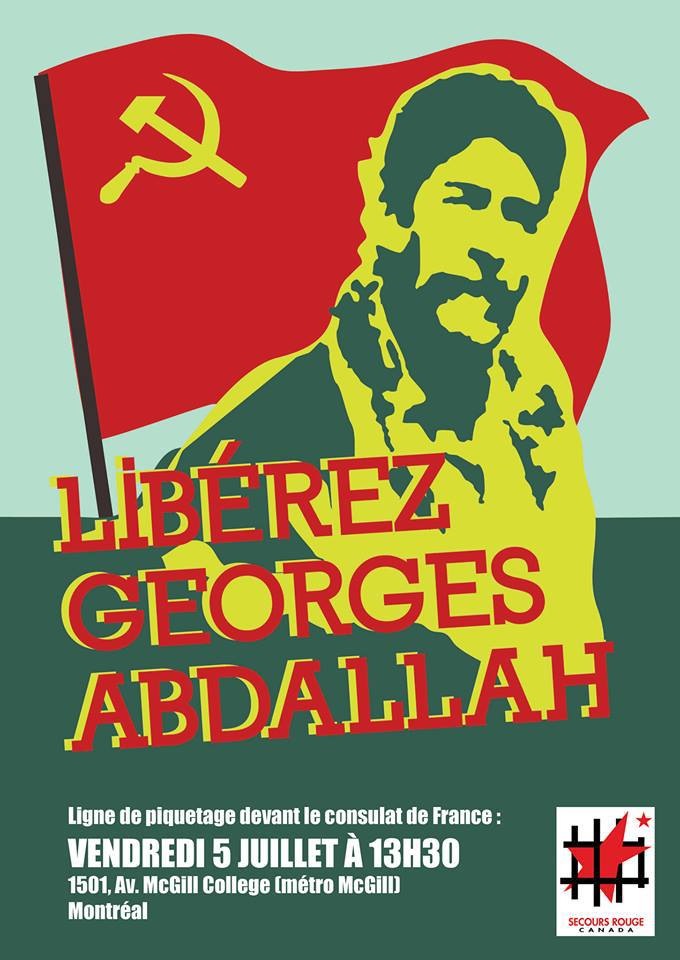

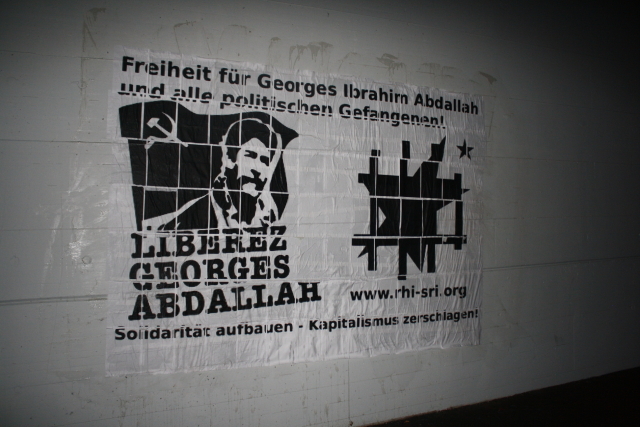

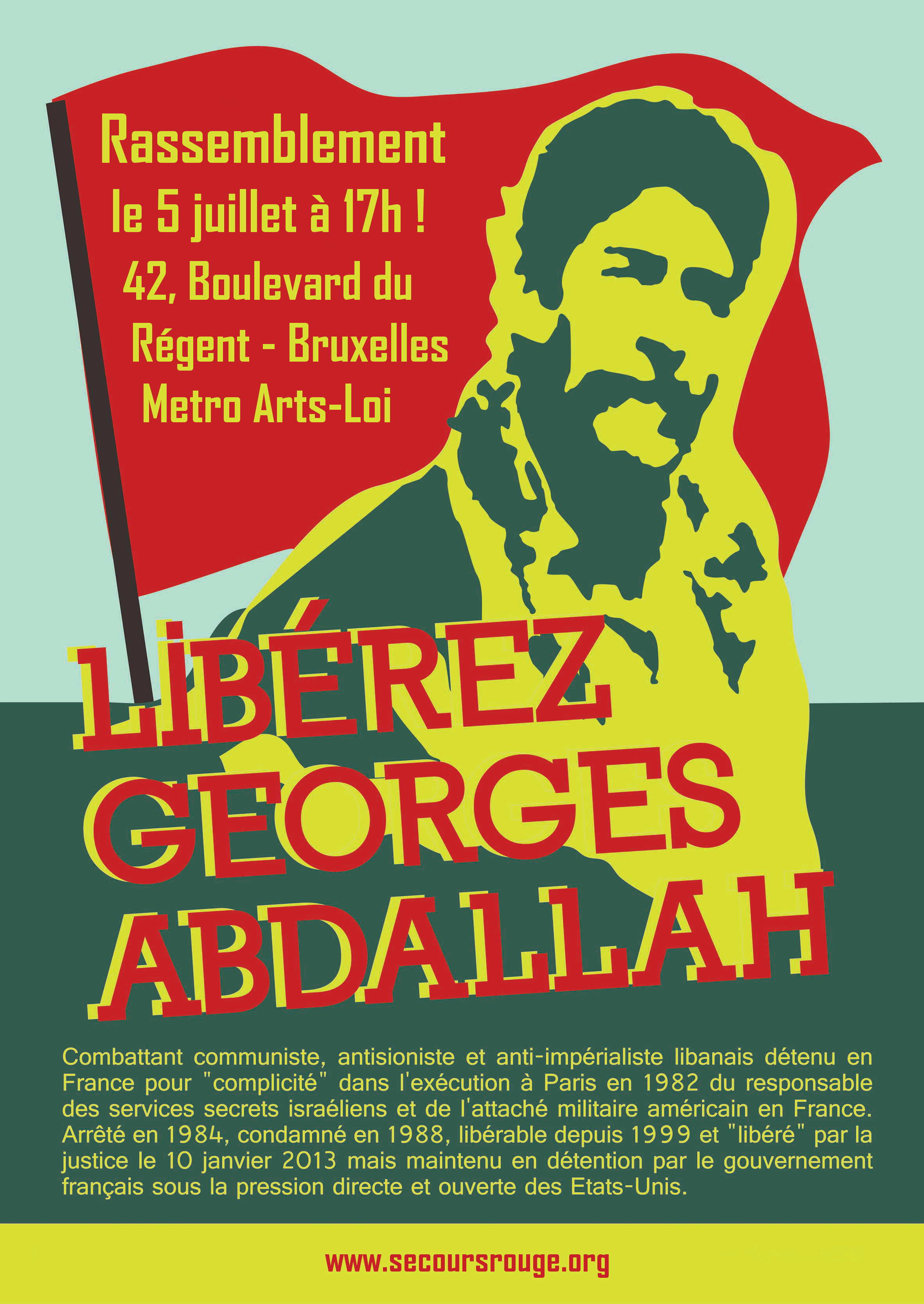

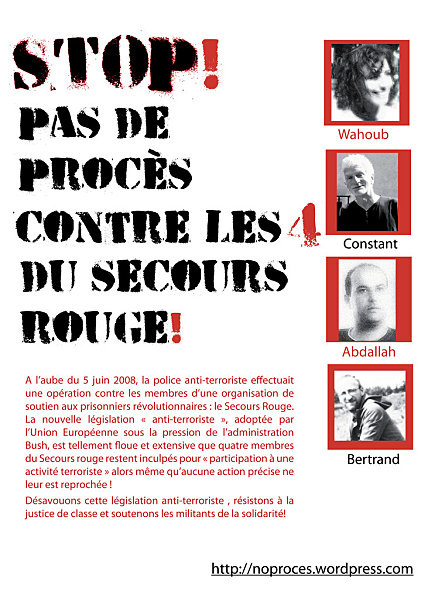

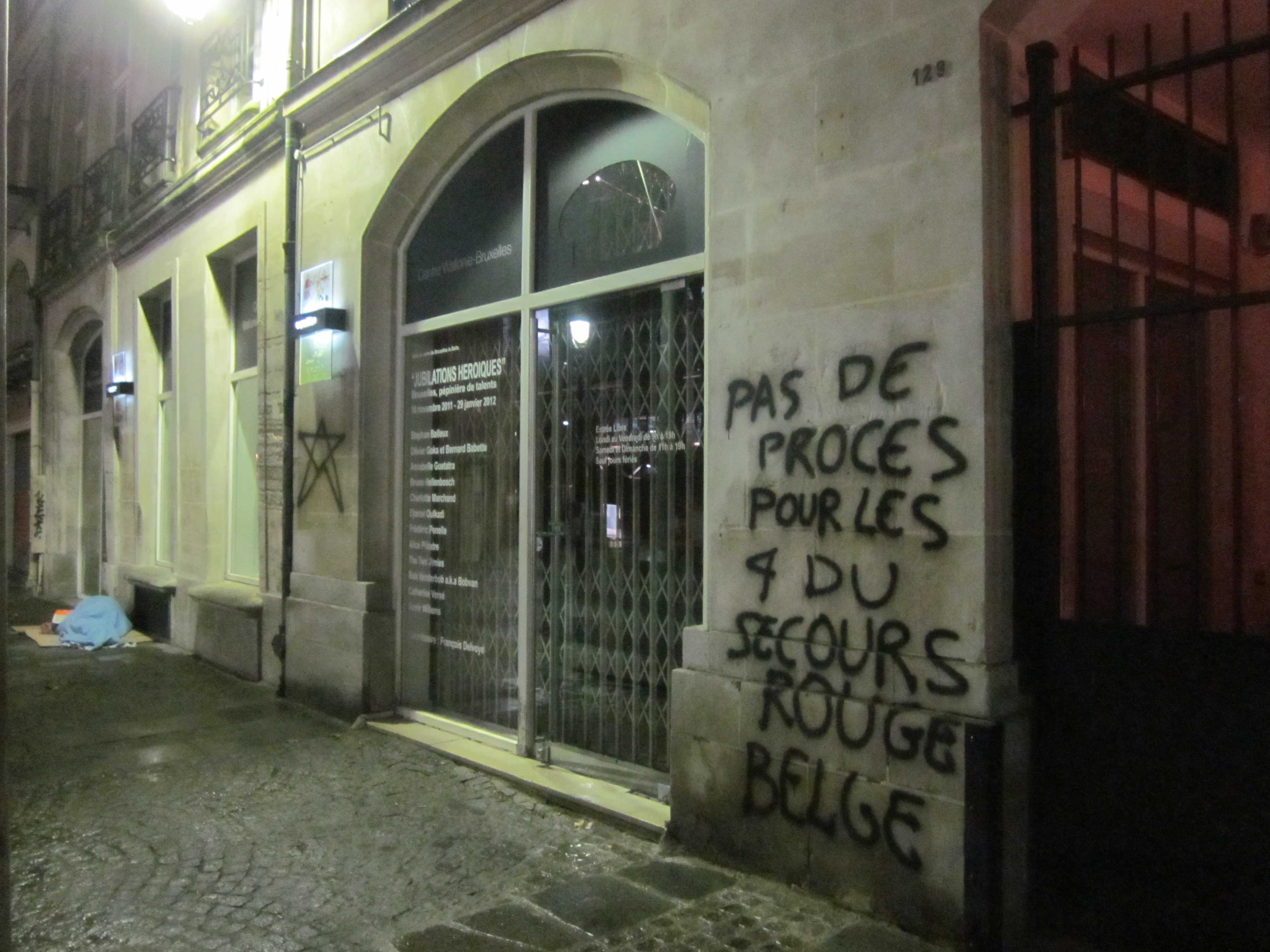

Octobre 2011: Début d’un vaste campagne de sensibilisation orchestrée par le collectif « No procès » (affichages, bombages, autocollants, pochoirs, tags, tractages, accrochages de banderoles), cette campagne sera relayés par des initiatives à Paris, Toulouse, Montréal, Zurich, Ankara et Istambul.

Affiche de la campagne

Affichage

pochoir et autocollant

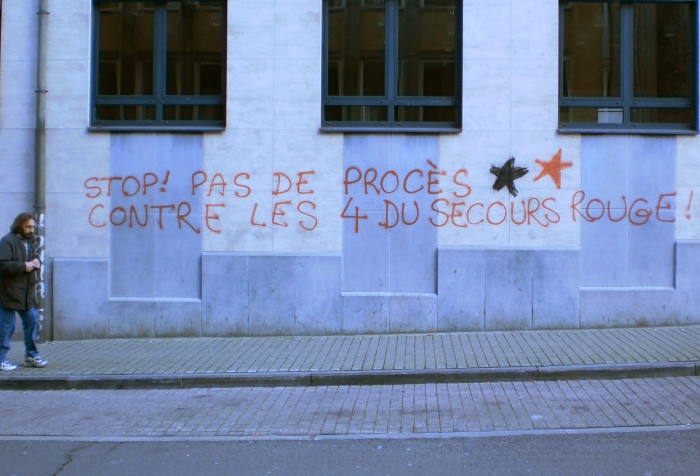

Tag

Initiative solidaire des 4 du SR à Montréal

Affiche de solidarité du SRI

Rassemblement solidaire (Ankara)

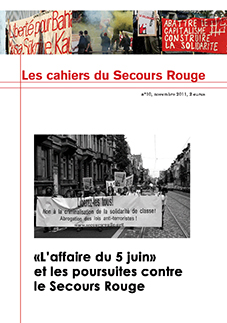

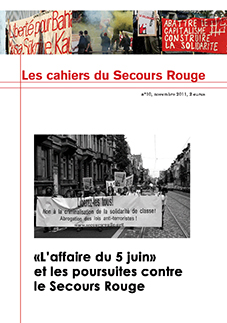

Novembre-décembre 2011: Suite de la campagne de sensibilisation « No Procès », publication du Cahier du SR n°10, consacré à l’affaire.

Lire le contenu du cahier n°10 – format pdf

Lire le contenu du cahier n°10 – format pdf

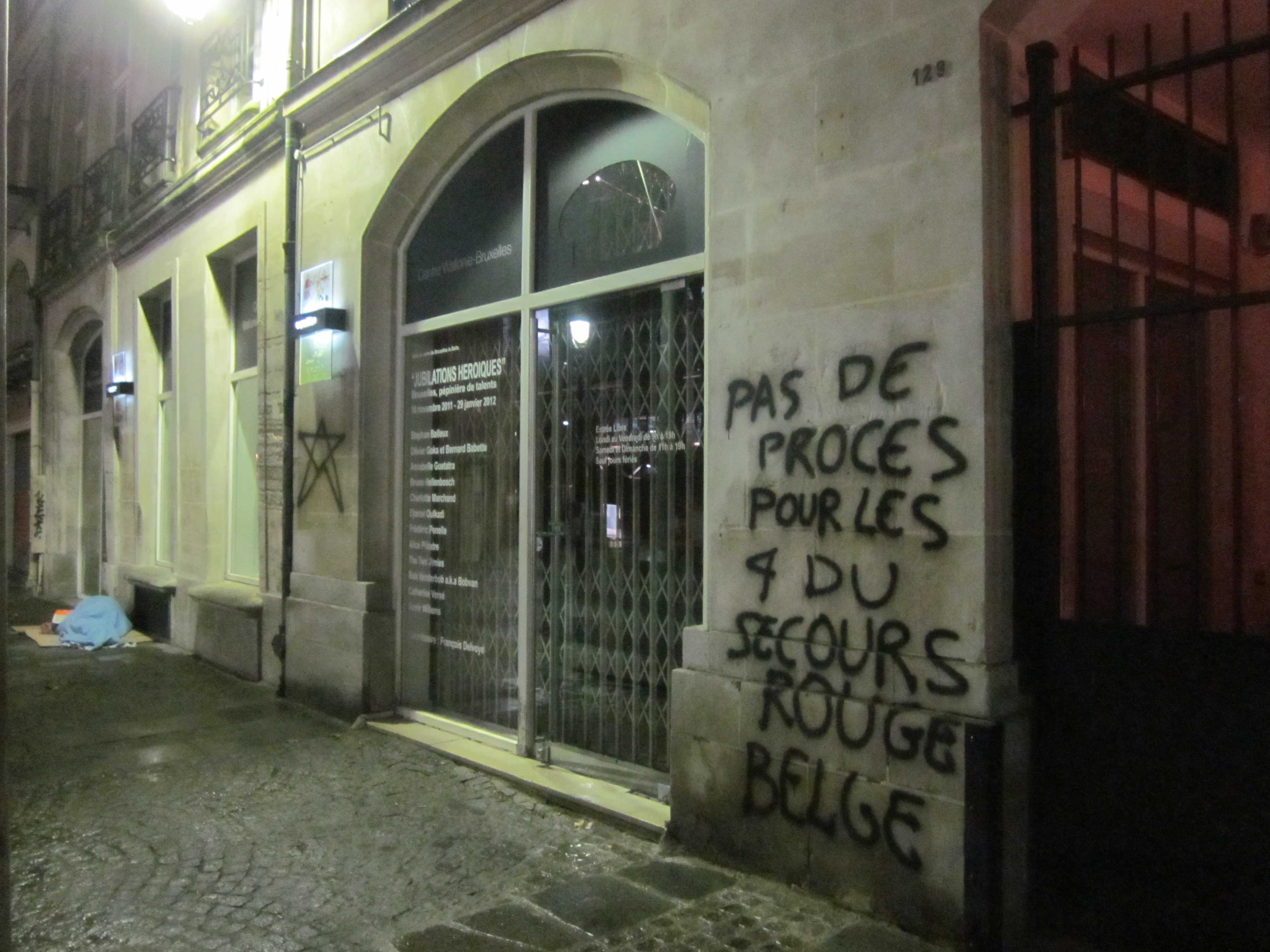

24 janvier 2012: Suite de la campagne de mobilisation « No Procès » (collages, tags accrochage de banderoles etc.). 200 personnes manifestent du Parvis de Saint-Gilles au palais de justice la veille de l’audience de la Chambre du Conseil.

Tag de solidarité sur le Centre

Affichage

Rassemblement pour les 4 du SR au consulat belge à Toulouse

Tag

Banderole solidaire des 4 du SR

Appel à la manifestation

Manifestation solidaire des 4 du SR à Bruxelles

25 janvier 2012: Audience devant la Chambre du Conseil qui annoncera sa décision le 8 mars.

24 février 2012: Le procès du 24 juin 2010 à la cour d’appel de Milan contre les militants accusés d’avoir travaillé à la construction de l’organisation clandestine Parti Communiste Politico-Militaire et jugés pour « association subversive », « association à finalité terroriste » et « bande armée » est cassé par la justice italienne. La cour de cassation déclare qu’on ne pouvait légalement qualifier le PCPM d’organisation « terroriste » même si il avait des activités « criminelles ». Cette décision devrait avoir une incidence directe sur la procédure en cours en Belgique, la justice belge pouvant difficilement accuser les quatre membres du Secours Rouge de « participation à une activité terroriste » (celle du PCPM) si cette activité n’est plus qualifiée comme telle dans un nouveau jugement italien.

8 mars 2012: Audience devant la Chambre du Conseil. Les avocats évoquent une reprise du débat en raison de la décision de la cours de cassation en Italie. Audience est fixée pour débattre de cette demande. Soirée de solidarité à « La Pétroleuse », à Saint-Gilles.

22 mars 2012: Audience devant la Chambre du Conseil. Les avocats demandent la reprise du débat en raison de la décision de la cours de cassation en Italie, mais il faudrait alors attendre la traduction de la décision italienne.

19 avril 2012: La Chambre du Conseil rejette la demande de reprise des débats et rend son arrêt: non-lieu général en ce qui concerne le délit de « participation à activité terroriste », mais renvoi devant le tribunal correctionnel pour « tentative de faux » (de fabrication de fausse pièces d’identité) pour les quatre, et pour possession d’un brouilleur hertzien interdit, pour Bertrand seulement. La mise sur la touche de la loi anti-terroriste est un premier et important succès pour la défense.

24 avril 2012: Le parquet fait appel contre cette décision

24 avril 2011: Audience pour rien: les débats sont reportés

19 septembre 2012: Soirée d’information et de solidarité.

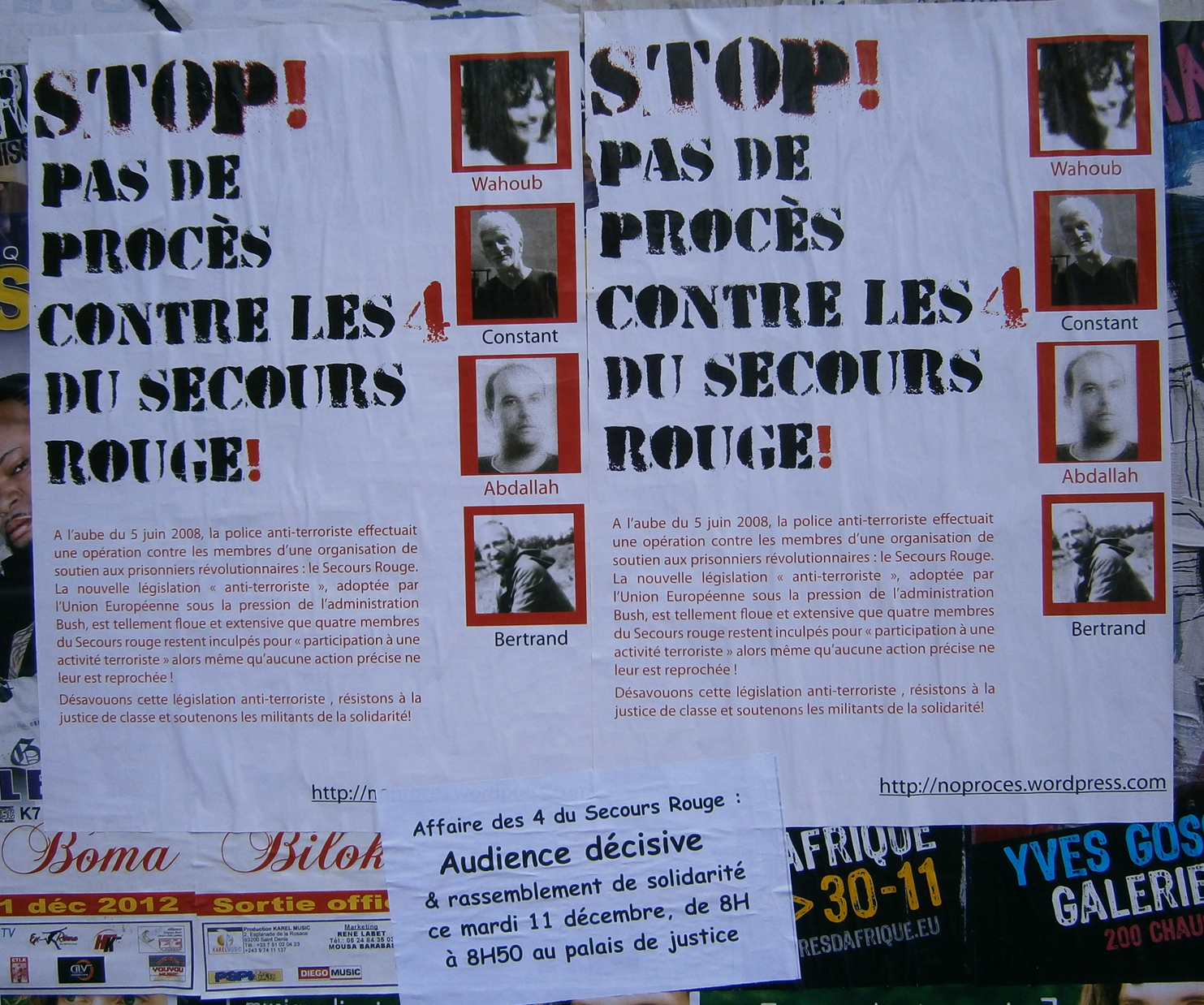

11 décembre 2012: L’audience qui devait débattre de l’appel du parquet se réduit à une question technique (débat sur la traduction des dernières décisions de la justice italienne dans l’affaire du PCPM). Rassemblement solidaire au palais de justice.

Appel au rassemblement du 11 décembre

25 janvier 2013: Soirée d’information et de solidarité au Garcia Lorca.

29 janvier 2013: Audience au palais de justice ( audience « pour rien » puisque les débats sont une nouvelle fois reportés) et rassemblement solidaire.

19 février 2013: Audience au palais de justice et nouveau rassemblement solidaire. Le soir, 100 personnes participent à un meeting de dénonciation des lois anti-terroristes organisé par le soutien aux 4 sur SR.

28 février 2013: Le parquet gagne son appel: les 4 seront renvoyé devant un tribunal pour tous les chefs d’accusations, y compris la « participation à activité terroriste ». Les avocats se pourvoient en cassation.

5 juin 2013: La cour de Cassation casse en tout point l’arrêt de renvoi en correctionnelle du 28 février. La cour de Cassation a estimé que l’arrêt n’était pas suffisamment motivé (en réalité, il n’y avait aucune motivation), considérant les importantes questions soulevées par les avocats et notamment celle de la territorialité (est-ce que la justice belge est compétente pour cette affaire « italienne » ?) Concrètement, cela signifie un nouveau renvoi devant une nouvelle Chambre des mises en accusation qui devra statuer sur la tenue d’un éventuel procès et, surtout, sur les éventuels chefs d’accusation.

14 novembre 2013: Les bâtiments du ministère de la justice situés boulevard de Waterloo et avenue de la Porte de Hal sont été tagués du slogan « solidarité CAS / Secours Rouge / No Border », dans la perspective, dit le communiqué, des « procès à venir cette fin d’année contre diverses initiatives de la militance, de la dissidence, de la rébellion et de la résistance ».

tags solidaires

1er janvier 2014: Aucune nouvelle: les autorités n’ont même pas fixé la date de comparution en Chambre des mises en accusation. Visiblement, elles « jouent la montre ».

1er janvier 2015: Toujours aucune nouvelle.

1er janvier 2016: Toujours aucune nouvelle.

1er janvier 2017: Toujours aucune nouvelle.

1er janvier 2018: Toujours aucune nouvelle.

5 octobre 2018: Prescription de l’affaire.

Voir le communiqué final du Secours Rouge

15 décembre 2018: Des centaines de personnes participent à la « fête de la victoire » des 4 du Secours Rouge.

Le discours des 4 inculpés.