La police américaine teste le système Elsag EOC Plus, développé par la société Leonardo. Ce système scanne les voitures en mouvement pour détecter tous les appareils émettant un signal, comme les smartphones, le Bluetooth, les montres intelligentes, et les casques, mais aussi tous les objets équipés de puces RFID: carte bancaires, passeports, badges d’accès pour entrer dans des bâtiments sécurisés, étiquettes de vêtements, livres de bibliothèque, titres de transport, étiquettes de bagages ou d’inventaire, bracelets de festival ou de concert, puces des animaux de compagnie, etc. Il identifie les composants des véhicules comme les capteurs de pression des pneus, les capteurs de sécurité, ainsi que les systèmes d’info-divertissement et les points d’accès Wi-Fi des véhicules et des appareils.

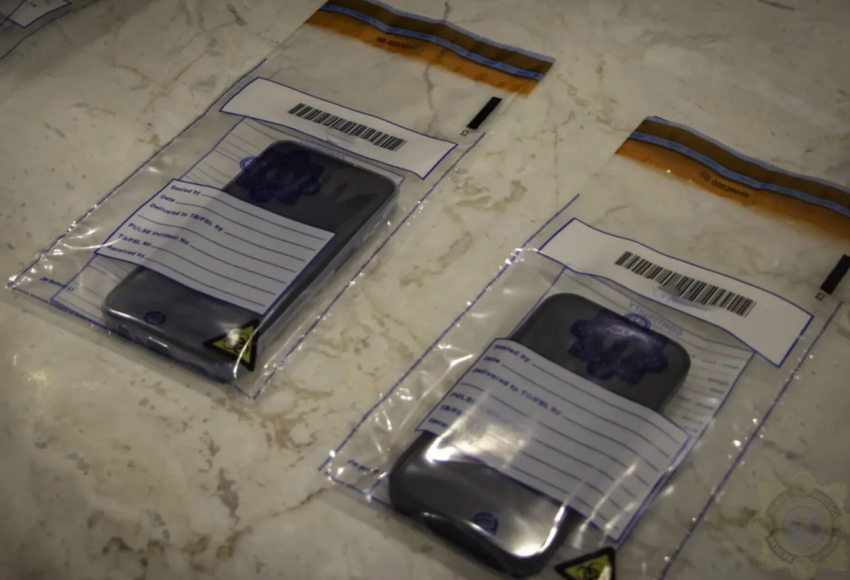

Chaque puce et appareil émet une signature électronique unique et en combinant ces signatures avec le numéro de plaque d’immatriculation, on obtient véritable empreinte digitale complexe du véhicule et de ses occupants.Le système capture les fréquences des appareils émises, identifie les appareils (sans accéder à leur contenu ou à leurs communications) et puces RFID, et stocke ensuite toutes les données sur des serveurs où elles peuvent ensuite être interrogées et analysées. Leonardo affirme avoir plus de 4 000 clients pour ses lecteurs de plaques d’immatriculation Elsag à travers les États-Unis.

Dossier(s): Amérique du Nord Techniques et technologies Tags: Etats-Unis, Technique de répression