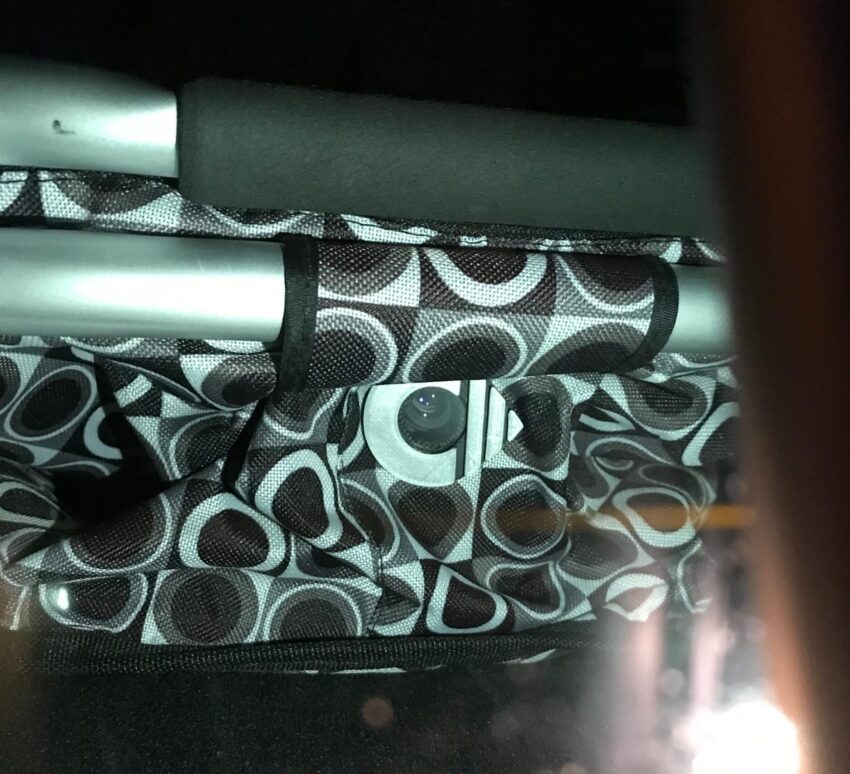

Google a déployé une option sur Android permettant aux utilisateurs de désactiver les connexions 2G, qui comportent des failles exploitées par les IMSI Catcher (photo). Aussi appelés « stingray »ces appareils se font passer pour une tour de téléphonie cellulaire, forçant les téléphones portables à leur portée à s’y connecter. Cela permet aux opérateurs de ces appareils d’intercepter des informations telles que l’IMSI de l’appareil (identité internationale de l’abonné mobile), les métadonnées d’appel (numéro composé et la durée), le contenu des SMS et des appels vocaux, l’utilisation des données et l’historique de navigation Web. Comme les communication interceptées sont instantanément renvoyées à la tour (attaques de type « man-in-the-middle »), la cible ne se rend compte de rien.

La plupart des vulnérabilités ont été corrigées en 4G, mais les IMSI Catcher ont un moyen de rétrograder les connexions vers la 2G, permettant d’exploiter les anciennes failles. Google a donc donné aux utilisateurs d’Android la possibilité de ne pas autoriser les connexions cellulaires 2G. Comme ce paramètre est activé par défaut, il faut le désactiver, vous pouvez aller dans « Paramètres → Réseau et Internet → SIMs → Autoriser 2G ». Selon le fabricant de votre appareil et le skin Android utilisé, le chemin d’accès à ce paramètre peut être différent. Ce paramètre n’est disponible que sur Android 12 pour le moment et sur les appareils plus récents. Bien que l’arrêt des connexions 2G ne traite pas l’ensemble des problèmes de sécurité, un bon pas. Il est important de préciser que la 2G reste active en tant que sauvegarde pour les appels d’urgence, quelle que soit la position sur laquelle la bascule est réglée, il n’y a donc aucun moyen de la désactiver complètement. Enfin, Apple n’a pas donné aux utilisateurs d’iPhone le choix de verrouiller leurs appareils sur la connectivité 4G/5G uniquement, mais maintenant que Google a franchi cette étape, il est probable que la concurrence suive.