Une technique ‘bien connue’ pour surveiller le possesseur d’un téléphone est le ‘IMSI Catcher ». Un IMSI Catcher est un engin utilisé par la police qui se substitue à une antenne GSM (et se fait passer pour elle). Une fois connecté à cette fausse antenne, le IMSI Catcher aura les moyens de faire parler un téléphone. Lorsque la police ignore le numéro de téléphone d’un manifestant -par exemple- elle peut activer un IMSI Catcher pour connaître ce numéro.

Il y a quelques jours, les manifestants qui s’étaient rassemblés devant l’Assemblée Nationale -visiblement très au fait des nouvelles technologies- ont d’ailleurs détecter deux IMSI Catchers dans les alentours de la manifestation.

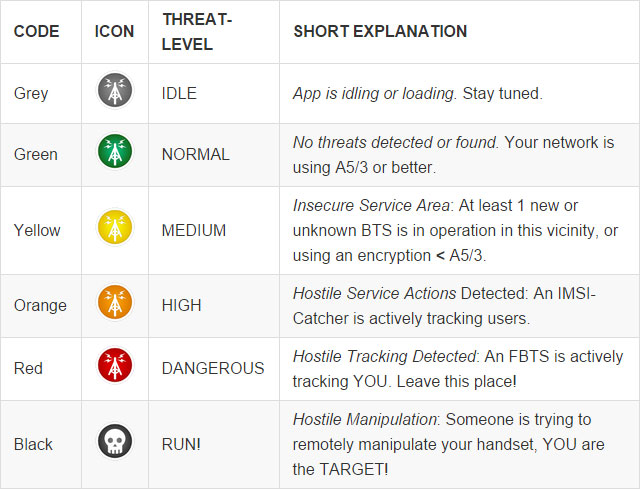

Heureusement, il existe à présent une application pour Android qui détecte si un IMSI Catcher se trouve dans les alentours, si il est activé, si il vous cible, ou si il est en train de vous écouter. Il y a 6 niveaux d’alertes :

1. Repos, l’application charge,

2. Normal, l’application est allumée, rien à signaler,

3. Medium, une antenne-relais chiffre peu ou pas, les communications peuvent être interceptées.

4. Haut, un IMSI Catcher est actif dans les alentours.

5. Dangereux, le IMSI Catcher vous cible spécifiquement.

6. COURREZ, votre téléphone est en train d’être manipulé. Pour ce niveau, les développeurs de l’application conseillent de détruire ou de se débarrasser du téléphone puisqu’il pourrait être compromis irréversiblement.

Cette merveilleuse application est nommée « Android IMSI Catcher Detector ». Elle n’est pas téléchargeable via le Google Play Store (pour des raisons de principes et de sécurité). L’APK (éxécutable Android) peut être téléchargée via ce site (en cliquant sur « Android-IMSI-Catcher-Detector.apk »). Téléchargez ce fichier depuis votre smartphone, allez dans Paramètres -> Sécurité -> Cochez la case « Sources Inconnues ». Ouvrez ensuite l’APK pour l’installer.

Une fois l’application ouverte, voyez le menu « Settings » dans le volet gauche pour activer plus de sécurités. L’application n’est disponible qu’en anglais pour le moment.

Les 6 niveaux d’alerte d’Android IMSI Catcher Detector.

Dossier(s): Archives Techniques et technologies Tags: France, Internet, Technique de répression

• Rapporter un article buggé.