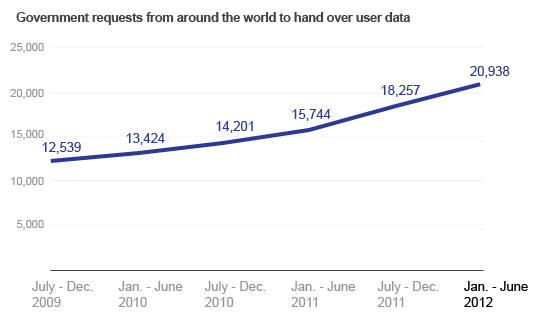

Depuis 2009, Google publie un rapport semestriel de transparence. Ce dernier contient entre autre les demandes des gouvernements d’accéder à des données concernant des internautes, de retirer des contenus hébergés par des sites du groupes,… Sur les six premiers mois de 2012, Google a reçu 20.938 demandes émanant d’organismes gouvernementaux, contre 18.257 pour les six mois précédents. Ces demandes concernaient 34.614 comptes d’utilisateurs. En outre, la société a reçu 1789 demandes de retrait visant 17.746 éléments de contenu, contre 1048 requêtes pour les six derniers mois de 2011. Google spécifie en conclusion de son rapport que la société n’a pas forcément accéder à toutes ces demandes.

Pour la Belgique, sur la période de janvier-juin 2012, le gouvernement a fait 107 demandes de renseignements sur 127 utilisateurs, 67% de ces demandes ont été satisfaites partiellement ou totalement.

Dossier(s): Archives Sécurité IT Tags: Internet

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme !

Solidarité révolutionnaire avec la résistance contre l’impérialisme et le sionisme ! Campagne à propos des photos dans les manifestations

Campagne à propos des photos dans les manifestations Campagnes de soutien médical aux combattant·es du Rojava

Campagnes de soutien médical aux combattant·es du Rojava